ম্যালওয়্যার বিভিন্ন আকার এবং তীব্রতায় আসে এবং এখানে আমরা সেখানে সবচেয়ে বিপজ্জনক ম্যালওয়্যারগুলির মধ্যে একটি, ফাইলহীন ম্যালওয়্যার নিয়ে আলোচনা করতে যাচ্ছি৷

নামটি নিজেই অনেক কৌতূহল জাগায়, যখন কোনও ফাইল জড়িত না থাকলে কীভাবে এই ম্যালওয়্যারটি ছড়িয়ে পড়তে পারে৷ আরও বিশেষভাবে, আপনি হয়তো ভাবছেন যে কীভাবে একটি ফাইলহীন ম্যালওয়্যার আমার পিসিকে জয় করতে পারে যখন উদাহরণস্বরূপ, আপনি এমনকি একটি ফাইল ডাউনলোড করেননি৷

এছাড়াও পড়ুন:৷ ম্যালওয়্যার:এমন একটি যুদ্ধ যা আমরা কখনই চাইনি

একজন আক্রমণকারীর মস্তিষ্কে একটু প্রবেশ করলে কেমন হয়? একজন আক্রমণকারী সম্ভবত ফাইলহীন ম্যালওয়্যার –

ব্যবহার করবে- ৷

- যেহেতু, সাধারণ পরিস্থিতিতে, এটি একটি অ্যান্টিভাইরাস দ্বারা সনাক্ত করা যাবে না। কেন? আমরা এই পোস্টে একটু পরে আলোচনা করব।

- কোন ফাইল বা ডিজিটাল স্বাক্ষর নেই সনাক্ত করতে।

- একজন আক্রমণকারী বেশিরভাগ বৈধ টুল ব্যবহার করবে যা উইন্ডোজে আছে। একটি উপায়ে, আক্রমণকারী উইন্ডোজকে নিজের বিরুদ্ধে পরিণত করবে।

এখন আরও গভীরে ডুব দেওয়া যাক, আমরা কি করব?

ফাইললেস ম্যালওয়্যার কি?

৷ফাইললেস ম্যালওয়্যার, নাম অনুসারে, একটি দূষিত প্রোগ্রাম যা ম্যালওয়্যার ছড়িয়ে দেওয়ার জন্য ফাইলের উপর নির্ভর করে না৷ এর মানে ধ্বংসের জন্য ভাইরাস দিয়ে কোনো ফাইলকে সংক্রমিত করার দরকার নেই। তাহলে কিভাবে এটি একটি কম্পিউটার শোষণ করে? এটি আক্রমণ চালানোর জন্য সাধারণত ব্যবহৃত অ্যাপ্লিকেশন এবং অন্তর্নির্মিত সরঞ্জামগুলিকে কাজে লাগায়। এটি একটি পিসি সংক্রামিত করার জন্য বৈধ প্রোগ্রাম ব্যবহার করে। একটি উপায়ে, এটি আপনার উইন্ডোজ পিসিকে নিজের বিরুদ্ধে পরিণত করে। একটি ফাইলবিহীন ম্যালওয়্যারকে একটি প্রথাগত আক্রমণ থেকে আলাদা করে তোলে তা হল আক্রমণকারী সংক্রামিত পিসিতে একটি কোড ইনস্টল করে না এবং যেমন একটি ফাইলহীন ম্যালওয়্যার সনাক্ত করা কঠিন৷

কিভাবে একটি ফাইলবিহীন ম্যালওয়্যার কাজ করে?

একটি ফাইলহীন ম্যালওয়্যার LOC বা কম পর্যবেক্ষণযোগ্য বৈশিষ্ট্য আক্রমণের মধ্যে পড়ে৷ এই আক্রমণগুলি স্টিলথ আক্রমণ যা বেশিরভাগ নিরাপত্তা সমাধান দ্বারা সনাক্তকরণ এড়ায়। একটি ফাইলবিহীন ম্যালওয়্যার আপনার কম্পিউটারের র্যান্ডম অ্যাক্সেস মেমরিতে কাজ করে এবং কখনই আপনার কম্পিউটারের হার্ড ড্রাইভে স্পর্শ করে না। আক্রমণকারীর পরিবর্তে একটি দুর্বল সফ্টওয়্যার ব্যবহার করে যা ইতিমধ্যেই একটি কম্পিউটারে উপস্থিত রয়েছে এবং আক্রমণটি নিয়ন্ত্রণ করতে এবং চালাতে৷

একবার আক্রমণকারীর আপনার কম্পিউটারে অ্যাক্সেস পাওয়া গেলে, আক্রমণকারী দূষিত কার্যকলাপ চালানোর জন্য Windows ম্যানেজমেন্ট ইন্সট্রুমেন্টেশন (WMI) বা Windows PowerShell ব্যবহার করতে পারে৷

কিছু সময়ে, আপনি হয়তো ভাবছেন, পৃথিবীতে এটি কীভাবে আমার নিরাপত্তা সমাধান অতিক্রম করতে পারে? যেহেতু অনেক নিরাপত্তা প্রযুক্তি এই ইউটিলিটিগুলিকে বিশ্বাস করে, তাই দূষিত কার্যকলাপগুলি সনাক্ত করা যায় না। উপরন্তু, যেহেতু একটি ফাইলহীন ম্যালওয়্যার আপনার হার্ড ড্রাইভে সরাসরি কিছু লেখা থাকে না, তাই নিরাপত্তা সফ্টওয়্যারটি স্ক্যান করতে পারে এমন কোনো ফাইল সংরক্ষণ করা হয় না। যোগ করার জন্য, একটি ফাইলহীন ম্যালওয়্যার আপনার অ্যান্টিভাইরাস সাধারণত শনাক্ত করবে এমন কোনো পদচিহ্ন বা স্বাক্ষর রেখে যায় না।

ফাইললেস ম্যালওয়্যারের বিভিন্ন ধাপগুলি কী কী?

পর্যায় I:

আক্রমণকারী একটি দুর্বলতাকে কাজে লাগায় এবং দূরবর্তী অ্যাক্সেস পেতে ওয়েব স্ক্রিপ্টিং ব্যবহার করে।

পর্যায় II:৷

আক্রমণকারী একবার অ্যাক্সেস পেয়ে গেলে, সে আবার আপসহীন পরিবেশের শংসাপত্র পাওয়ার চেষ্টা করে সেই পরিবেশে অন্যান্য সিস্টেমে যেতে।

মঞ্চ III:৷

আক্রমণকারী এখন একটি ব্যাকডোর তৈরি করতে রেজিস্ট্রি পরিবর্তন করে৷

চতুর্থ পর্যায়:

আক্রমণকারী প্রয়োজনীয় ডেটা সংগ্রহ করে এবং এটি একটি স্থানে কপি করে৷ আক্রমণকারী তখন সহজলভ্য টুল ব্যবহার করে এবং সহজলভ্য সিস্টেম টুল ব্যবহার করে ডেটা সংকুচিত করে। এবং, আক্রমণকারী অবশেষে, FTP এর মাধ্যমে আপলোড করে পরিবেশ থেকে ডেটা সরিয়ে দেয়।

বিভিন্ন ধরনের ফাইলবিহীন ম্যালওয়্যার আক্রমণ কি কি?

চলুন কিছু ধরনের ফাইলহীন ম্যালওয়্যার দেখে নেওয়া যাক –

– মেমরি কোড ইনজেকশন –

নাম থেকেই বোঝা যায়, এই কৌশলটি ব্যবহার করে, একজন আক্রমণকারী একটি বৈধ অ্যাপ্লিকেশনের মেমরিতে ক্ষতিকারক কোড লুকিয়ে রাখে৷ ম্যালওয়্যার ইনজেক্ট করে এবং বিতরণ করে যখন প্রসেসগুলি উইন্ডোজ কার্যকলাপের জন্য গুরুত্বপূর্ণ। বৈধ অ্যাপ্লিকেশনের কথা বললে, যেহেতু এটি MWI এবং PowerShell-এর মতো উইন্ডোজ প্রোগ্রাম ব্যবহার করে, তাই যে কমান্ডগুলি কার্যকর করা হয় সেগুলি নিরাপদ বলে বিবেচিত হয়, এবং এইভাবে কোনো লাল পতাকা ট্রিগার করে না৷

– উইন্ডোজ রেজিস্ট্রি ম্যানিপুলেশন –

অতীতে, Powelike এবং Kovter একজন ভিকটিম সিস্টেমকে একটি ক্লিক বটে রূপান্তরিত করেছে এবং ক্লিক-থ্রু বিজ্ঞাপন ও ওয়েবসাইটের সাথে সংযুক্ত করেছে। এই ধরনের আক্রমণে, যখন কোনও ক্ষতিকারক দ্বারা কোনও ক্ষতিকারক লিঙ্ক বা ফাইল ক্লিক করা হয়, তখন ম্যালওয়্যারটি সরাসরি রেজিস্ট্রিতে একটি ফাইলবিহীন কোড লিখতে এবং চালানোর জন্য একটি সাধারণ উইন্ডোজ প্রক্রিয়া ব্যবহার করে৷

– স্ক্রিপ্ট-ভিত্তিক কৌশল-

এই কৌশলটি যে সম্পূর্ণ নিষ্প্রাণ তা বলছি না, তবে একটি জিনিস নিশ্চিত, এটি সনাক্ত করা সহজ নয়৷ স্যামসাম র্যানসমওয়্যার এবং অপারেশন কোবল্ট কিটি - দুটি জনপ্রিয় আক্রমণের সাহায্যে এর ব্যাখ্যা করা যাক। যদিও আগেরটি সেমি ফাইললেস ছিল। এই আক্রমণে, প্রাথমিক স্ক্রিপ্ট ছাড়া পেলোড বিশ্লেষণ করা যায়নি কারণ এটি রান-টাইম ডিক্রিপ্ট করা হয়েছিল। এছাড়াও, এটি নির্মাতার প্রান্তে একটি পাসওয়ার্ডও প্রয়োজন। অপারেশন কোবাল্ট কিটির কথা বলতে গেলে, এটি ছিল একটি ফাইলবিহীন আক্রমণ যা দূষিত পাওয়ারশেল ব্যবহার করে প্রায় 6 মাস ধরে একটি এশিয়ান কর্পোরেশনকে লক্ষ্য করে। আরো নির্দিষ্টভাবে, একটি বর্শা-ফিশিং 40 টিরও বেশি সার্ভার এবং পিসি অনুপ্রবেশ করতে ইমেল ব্যবহার করা হয়েছিল৷

আপনি কিভাবে ফাইল ম্যালওয়ারের বিরুদ্ধে আপনার সিস্টেমকে রক্ষা করতে পারেন?

একটি ফাইলবিহীন ম্যালওয়্যার একটি অ্যান্টিভাইরাস সমাধানকে পরাজিত করতে সক্ষম (এটি একটি দুর্বল) কিন্তু এর অর্থ এই নয় যে আপনার কম্পিউটারে এটি থাকা উচিত নয়৷ বেশিরভাগ অ্যান্টিভাইরাস সমাধান , Microsoft-এর Windows Security সহ, PowerShell থেকে অনিয়মিত ক্রিয়াকলাপগুলিকে বাধা দিতে সক্ষম (যদি থাকে)৷ নীচে আমরা কিছু সতর্ক পদক্ষেপের তালিকা করতে যাচ্ছি যা আপনার নেওয়া উচিত যাতে আপনি যতদূর সম্ভব ফাইলবিহীন ম্যালওয়্যার থেকে দূরে থাকতে পারেন৷

- ৷

- প্রথম এবং সর্বাগ্রে, কোনো ওয়েবসাইটের সন্দেহজনক লিঙ্কে ক্লিক করবেন না। আপনি বিশ্বাস করেন না এমন ওয়েবসাইটগুলিতে যাওয়া উচিত নয়।

- আপনার কম্পিউটারে বিভিন্ন অ্যাপ্লিকেশন আপডেট করুন , বিশেষ করে যেগুলো Microsoft থেকে আসে।

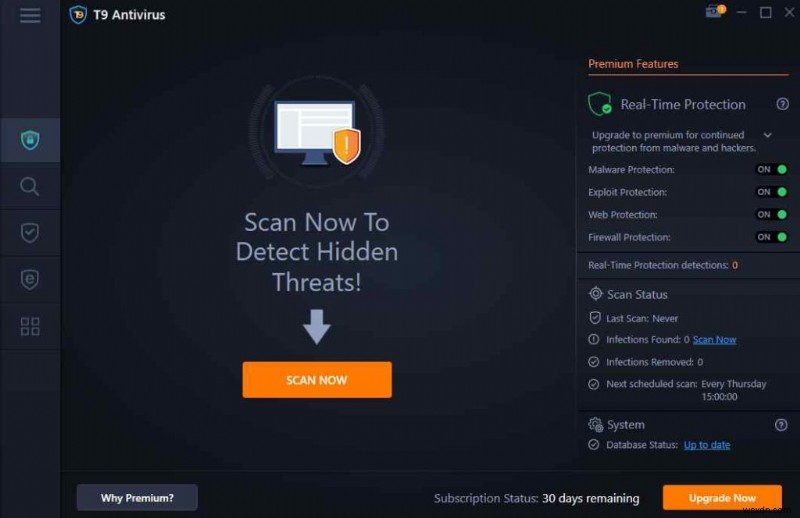

- আমরা দুটি অ্যান্টিভাইরাস সুরক্ষা থাকার পরামর্শ দিই৷ আপনি Microsoft Defender ব্যবহার করতে পারেন এবং আপনার Windows অপারেটিং সিস্টেমে অ্যান্টিভাইরাস সুরক্ষার প্রাথমিক বা দ্বিতীয় স্তর হিসাবে, আপনি T9 অ্যান্টিভাইরাস বেছে নিতে পারেন৷

এখানে এই অ্যান্টিভাইরাস অ্যাপ্লিকেশনের কিছু উল্লেখযোগ্য বৈশিষ্ট্য রয়েছে –

- ৷

- বিভিন্ন ধরনের দূষিত হুমকির বিরুদ্ধে রিয়েল-টাইম সুরক্ষা।

- পিইউপি, শূন্য-দিনের হুমকি, ট্রোজান এবং আরও অনেক কিছুর বিরুদ্ধে সুরক্ষা।

- উদীয়মান দুর্বলতা অপসারণ।

- হুমকি অপসারণ করতে একাধিক স্ক্যান।

- আপনার পছন্দসই সময়ে স্ক্যানের সময়সূচী করুন।

- অজানা ফাইলের বিরুদ্ধে সুরক্ষা কাজে লাগান।

- আপনি অবাঞ্ছিত স্টার্টআপ আইটেম মুছে ফেলতে পারেন।

- অ্যান্টিভাইরাস ইউটিলিটি হালকা।

T9 অ্যান্টিভাইরাস কীভাবে কাজ করে?

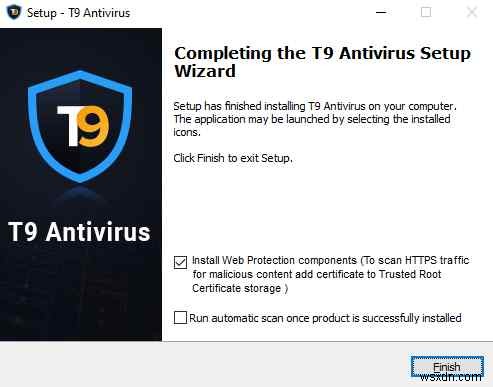

1. T9 অ্যান্টিভাইরাস ডাউনলোড এবং ইনস্টল করুন

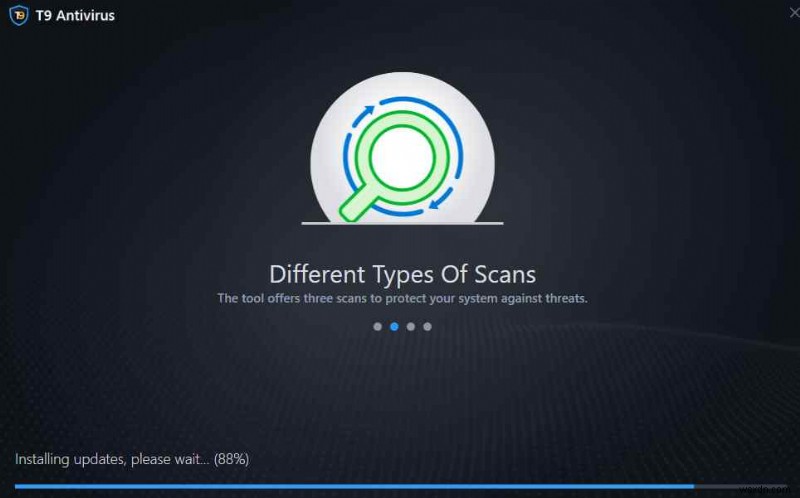

2. অ্যান্টিভাইরাসকে আপডেটগুলি ইনস্টল করতে দিন৷

৷

3. কমলা রঙের এখনই স্ক্যান করুন ক্লিক করুন বোতাম।

4. T9 অ্যান্টিভাইরাস এখন যেকোনো আসন্ন হুমকির খোঁজ করবে।

র্যাপিং আপ

৷ম্যালওয়্যার বিভিন্ন আকারে এবং তীব্রতায় আবির্ভূত হতে পারে, এবং আমরা ফাইলহীন ম্যালওয়্যার থেকে দেখতে পাচ্ছি, হুমকি অভিনেতারা প্রতিরক্ষাকে পরাস্ত করার জন্য ক্রমাগত অগ্রগতি করছে৷ সুতরাং, এটা গুরুত্বপূর্ণ যে আমরা কখনই আমাদের সতর্কতা অবলম্বন করি না, আপনি যেই হোন না কেন, একজন পূর্ণাঙ্গ ব্যবসায়িক কর্পোরেশন বা একজন ব্যক্তি। আপনি যা পড়েন তা যদি আপনার ভাল লেগে থাকে, তাহলে এটিকে থাম্বস আপ করুন এবং আপনার বন্ধুদের এবং আপনার যত্নশীল সকলের সাথে শেয়ার করুন৷

Frequently Asked Questions

Q.1. What is an example of Fileless Malware?

Some of the notable examples of Fileless Malware include Code Red Worm (2001), SQL Slammer (2003), Operation Cobalt Kitty, Stuxnet (2010), UIWIX (2017), and Ramnit Banking Trojan.

Q.2. What are Fileless Viruses?

A Fileless Virus or Fileless Malware does not use traditional executable files to carry out the attack, instead, it turns your Windows computer against itself by exploiting the operating system and legitimate Windows applications.

Q.3. Are worms Fileless Malware?

The first-ever malware that was classified as Fileless Malware was Code Red Worm which went rampant in 2001. It attacked computers that ran Microsoft’s Internet Information Services (IIS). Another popular work that was memory-only malware was Duqu 2.0.

Q.4. Does Windows Defender detect Fileless Malware?

Microsoft has also upgraded Windows Defender in a way that it can detect irregular activities from a legitimate program like Windows PowerShell. Microsoft Defender comes with AntiMalware Scan Interface (AMSI, memory scanning, behavior monitoring, and boot sector protection. With the help of these, you can expect to thwart a Fileless Malware.

৷