অসংখ্য র্যানসমওয়্যার স্ট্রেন সহ অবিরাম আক্রমণ হওয়া সত্ত্বেও, র্যানসমওয়্যার লেখকরা নতুন কৌশলের মাধ্যমে ব্যবহারকারীদের ভয় দেখানোর পরিকল্পনা করেছেন বলে মনে হচ্ছে৷

আমরা ইতিমধ্যেই Ransomware স্ট্রেন পেয়েছি যা নির্ধারিত সময়সীমার মধ্যে মুক্তিপণ পরিশোধ না করলে ফাইল মুছে ফেলবে৷ আরও, এমন কিছু রূপ রয়েছে যা ফাইলের নাম পরিবর্তন করে ব্যবহারকারীর ডেটা লক করে, ডিক্রিপশনকে আরও কঠিন করে। তবে এবার, Ransomware লেখকরা তাদের প্রচেষ্টা কমাতে পপকর্ন টাইম Ransomware এর সহজ প্রবাহ নিশ্চিত করার সিদ্ধান্ত নিয়েছে। অথবা আমাদের বলা উচিত, তারা ক্ষতিগ্রস্তদের প্রতি একটু সদয় হওয়ার সিদ্ধান্ত নিয়েছে।

সম্প্রতি, পপকর্ন টাইম নামে আরেকটি Ransomware স্ট্রেন ম্যালওয়্যারহান্টারটিম আবিষ্কার করেছে৷ ভেরিয়েন্টটিতে ব্যবহারকারীদের কাছ থেকে অর্থ আদায়ের একটি অস্বাভাবিক উপায় রয়েছে। যদি একজন শিকার সফলভাবে অন্য দুই ব্যবহারকারীর কাছে স্ট্রেন অতিক্রম করে, তাহলে সে একটি বিনামূল্যের ডিক্রিপশন কী পাবে। সম্ভবত, শিকারকে অর্থ প্রদান করতে হবে যদি সে এটি অতিক্রম করতে না পারে। এটিকে আরও খারাপ করার জন্য, র্যানসমওয়্যারে একটি অসমাপ্ত কোড রয়েছে যা ব্যবহারকারী 4 বার ভুল ডিক্রিপশন কী প্রবেশ করলে ফাইলগুলি মুছে ফেলতে পারে৷

পপকর্ন টাইম র্যানসমওয়্যার সম্পর্কে কী অসাধারন

স্ট্রেনের একটি রেফারেল লিঙ্ক রয়েছে যা অন্য ব্যবহারকারীদের কাছে প্রেরণ করার জন্য রাখা হয়৷ আসল শিকার ডিক্রিপশন কী পায় যখন আরও দুজন মুক্তিপণ প্রদান করে। কিন্তু, যদি তারা না করে তবে প্রাথমিক শিকারকে অর্থ প্রদান করতে হবে। ব্লিপিং কম্পিউটারের উদ্ধৃতি, "এটি সহজতর করার জন্য, পপকর্ন টাইম র্যানসম নোটে একটি URL থাকবে যা র্যানসমওয়্যারের TOR সার্ভারে অবস্থিত একটি ফাইলের দিকে নির্দেশ করে৷ এই সময়ে সার্ভারটি ডাউন আছে, তাই এটি নিশ্চিত নয় যে এই ফাইলটি কীভাবে প্রদর্শিত হবে বা ছদ্মবেশে লোকেদের এটি ইনস্টল করার জন্য প্রতারণা করবে৷"

এছাড়া, অন্য একটি বৈশিষ্ট্য ভেরিয়েন্টে যোগ করা হতে পারে যেটি ফাইল মুছে ফেলবে যদি ব্যবহারকারী 4 বার ভুল ডিক্রিপশন কী রাখে। স্পষ্টতই, র্যানসমওয়্যারটি এখনও বিকাশের পর্যায়ে রয়েছে এবং তাই এটি অজানা যে এই কৌশলটি ইতিমধ্যেই এটিতে বিদ্যমান নাকি এটি একটি প্রতারণা।

পপকর্ন টাইম র্যানসমওয়্যারের কার্যকারিতা

একবার র্যানসমওয়্যারটি সফলভাবে ইনস্টল হয়ে গেলে, এটি পরীক্ষা করে যে র্যানসমওয়্যারটি ইতিমধ্যেই %AppData%\been_here এর মতো বেশ কয়েকটি ফাইলের মাধ্যমে চালানো হয়েছে কিনা। এবং %AppData%\server_step_one . যদি সিস্টেমটি ইতিমধ্যে Ransomware দ্বারা সংক্রামিত হয়, তাহলে স্ট্রেনটি নিজেই শেষ হয়ে যায়। পপকর্ন টাইম এটি বুঝতে পারে যদি সিস্টেমে 'been_here' ফাইল থাকে। যদি কম্পিউটারে এই ধরনের কোনো ফাইল না বের হয়, তাহলে র্যানসমওয়্যার দুষ্টতা ছড়াতে থাকে। এটি ব্যাকগ্রাউন্ড হিসাবে ব্যবহার করতে বা এনক্রিপশন প্রক্রিয়া শুরু করতে বিভিন্ন ছবি ডাউনলোড করে।

যেহেতু পপকর্ন টাইম এখনও তার বিকাশের পর্যায়ে রয়েছে, এটি শুধুমাত্র Efiles নামে একটি পরীক্ষা ফোল্ডার এনক্রিপ্ট করে . এই ফোল্ডারটি ব্যবহারকারীদের ডেস্কটপে বিদ্যমান এবং এতে বিভিন্ন ফাইল রয়েছে যেমন .back, .backup, .ach, ইত্যাদি (ফাইল এক্সটেনশনের সম্পূর্ণ তালিকা নীচে দেওয়া হয়েছে)।

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

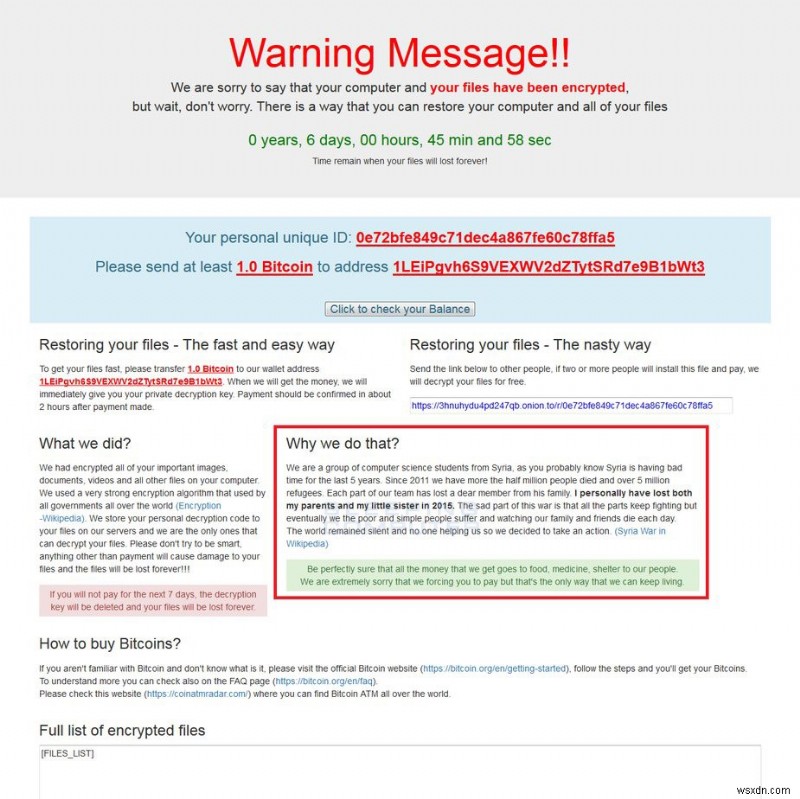

অতঃপর, র্যানসমওয়্যার নির্দিষ্ট এক্সটেনশনের সাথে মেলে এমন ফাইলগুলির সন্ধান করে এবং AES-256 এনক্রিপশনের সাথে ফাইলগুলিকে এনক্রিপ্ট করা শুরু করে৷ একবার একটি ফাইল পপকর্ন টাইম দিয়ে এনক্রিপ্ট করা হলে, এটি এর এক্সটেনশন হিসাবে .filock যুক্ত করে। উদাহরণস্বরূপ, যদি একটি ফাইলের নাম 'abc.docx' হয় তবে এটি 'abc.docx.filock' এ পরিবর্তন করা হবে। যখন সংক্রমণ সফলভাবে করা হয়, তখন এটি দুটি base64 স্ট্রিংকে রূপান্তর করে এবং সেগুলিকে restore_your_files.html নামে মুক্তিপণ নোট হিসাবে সংরক্ষণ করে। এবং restore_your_files.txt . তারপরে, ransomware HTML ransom নোট প্রদর্শন করে।

চিত্রের উৎস:bleepingcomputer.com

র্যানসমওয়্যারের বিরুদ্ধে সুরক্ষা

যদিও এখন পর্যন্ত কোনো ডিটেক্টর বা র্যানসমওয়্যার রিমুভার তৈরি করা হয়নি যা ব্যবহারকারীকে এটিতে আক্রান্ত হওয়ার পর সাহায্য করতে পারে, তবে, ব্যবহারকারীদের র্যানসমওয়্যার আক্রমণ এড়াতে সতর্কতামূলক ব্যবস্থা নেওয়ার পরামর্শ দেওয়া হচ্ছে৷ সবার মধ্যে সর্বাগ্রে আপনার ডেটার ব্যাকআপ নেওয়া। পরবর্তীকালে, আপনি ইন্টারনেটে নিরাপদ সার্ফিং নিশ্চিত করতে পারেন, বিজ্ঞাপন ব্লক এক্সটেনশন সক্ষম করতে পারেন, একটি খাঁটি অ্যান্টি-ম্যালওয়্যার টুল রাখতে পারেন এবং আপনার সিস্টেমে ইনস্টল করা সফ্টওয়্যার, সরঞ্জাম, অ্যাপ এবং প্রোগ্রাম সময়মত আপডেট করতে পারেন। স্পষ্টতই, আপনাকে এর জন্য নির্ভরযোগ্য সরঞ্জামগুলির উপর নির্ভর করতে হবে। এরকম একটি টুল হল রাইট ব্যাকআপ যা একটি ক্লাউড স্টোরেজ সমাধান। এটি আপনাকে 256-বিট AES এনক্রিপশন সহ ক্লাউড নিরাপত্তায় আপনার ডেটা সংরক্ষণ করতে সহায়তা করে৷