এই ব্লগটি ট্রান্সপোর্ট লেয়ার সিকিউরিটি (TLS) প্রবর্তন করে এবং ব্যাখ্যা করে কিভাবে এটি নিরাপদ সকেট লেয়ার (SSL) থেকে আলাদা। এতে Oracle® E-Business Suite® (EBS) R12-এ TLS সক্ষম করার জন্য প্রয়োজনীয় ধাপে ধাপে নির্দেশনাও রয়েছে।

TLS কি?

TLS হল SSL-এর একটি আপগ্রেড সংস্করণ এবং ক্লায়েন্ট এবং সার্ভারের মধ্যে নিরাপদ যোগাযোগ প্রদান করে। যেহেতু TLS ডেটা এনক্রিপ্ট করার জন্য একটি সিমেট্রিক ক্রিপ্টোগ্রাফি অ্যালগরিদম ব্যবহার করে, তাই SSL ব্যবহার করে ট্রান্সফারের চেয়ে ডেটা স্থানান্তর আরও নিরাপদ এবং স্থিতিশীল৷

কেন EBS এর সাথে TLS ব্যবহার করবেন?

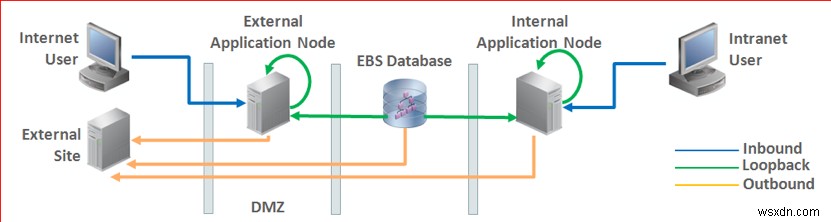

আপনি সম্ভবত জানেন, EBS ইনবাউন্ড, আউটবাউন্ড এবং লুপব্যাক সংযোগ ব্যবহার করে এবং EBS ব্যবহারকারীদের সাথে ব্যবসায়িক গুরুত্বপূর্ণ তথ্য শেয়ার করে। সুতরাং, ডেটা চুরি, ডেটা টেম্পারিং এবং বার্তা জালিয়াতির সম্ভাবনা বেশি। যাইহোক, EBS এর সাথে TLS সক্ষম করে, আপনি এই সমস্ত সমস্যা এড়াতে পারেন।

নিম্নলিখিত চিত্রটি EBS-এ সংযোগ প্রবাহকে চিত্রিত করে:

ছবির উৎস:ওরাকল ই-বিজনেস স্যুট রিলিজ 12.1 (ডক আইডি 376700.1)

এ TLS সক্ষম করা হচ্ছেEBS এর সাথে TLS প্রয়োগ করুন

EBS এর সাথে TLS সক্ষম করতে নিম্নলিখিত কাজগুলি সম্পাদন করুন:

- জাভা ডেভেলপমেন্ট কিট (JDK®) এবং ওয়েব হোম আপগ্রেড করুন।

- বাধ্যতামূলক প্যাচ প্রয়োগ করুন।

- OpenSSL® কনফিগার করুন।

- একটি .csr তৈরি করুন ফাইল।

- একটি শংসাপত্র কর্তৃপক্ষ (CA) থেকে প্রত্যয়িত .csr ফাইলটি পান।

- ইবিএস-এ সার্টিফিকেট ডাউনলোড এবং আমদানি করুন।

- কনফিগারেশন পরিবর্তন করুন।

- অটোকনফিগ চালান।

- URL যাচাই করুন।

1. JDK এবং ওয়েব হোম আপগ্রেড করুন

JDK 7 বা তার উপরে আপগ্রেড করুন এবং ওয়েব হোমকে 10.1.3.5 সংস্করণে আপগ্রেড করুন।

2. বাধ্যতামূলক প্যাচ প্রয়োগ করুন

নিম্নলিখিত প্যাচগুলি ইনস্টল করুন (বা অতি সম্প্রতি প্রকাশিত প্যাচ):

- ওরাকল ওপ্যাচ (6880880)

- ওরাকল ক্রিটিকাল প্যাচ আপডেট (CPU)

- ওরাকল HTTP সার্ভার (OHS) (27078378)

- ওরাকল প্রসেস ম্যানেজার এবং নোটিফিকেশন সার্ভার (OPMN) (27208670)

- EBS (22724663, 22922530, এবং 22974534)

3. OpenSSL কনফিগার করুন

নিম্নলিখিত কমান্ডগুলি সম্পাদন করে একটি OpenSSL কনফিগারেশন ফাইল তৈরি করুন:

cd $INST_TOP/certs/Apache

mkdir WildcardCert

cd $INST_TOP/certs/Apache/WildcardCert

নিম্নলিখিত new.cnf তৈরি করুন OpenSSL এর জন্য একটি প্রতিক্রিয়া ফাইল হিসাবে ব্যবহার করার জন্য ফাইল:

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = *. corp.aspentech.com

O = Aspen Technology Inc

OU = IT

L = Bedford

ST = Masachett

C = US

[ext]

subjectAltName = DNS:*. corp.aspentech.com

4. একটি .csr ফাইল তৈরি করুন

একটি .csr তৈরি করতে নিম্নলিখিত পদক্ষেপগুলি ব্যবহার করুন৷ ফাইল:

-

.csr ফাইল তৈরি করতে নিম্নলিখিত কমান্ডটি চালান:

$ openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf Generating a 2048 bit RSA private key ......................................+++ ........................................................................................+++ writing new private key to 'server.key' -

.csr যাচাই করুন https://www.sslshopper.com/csr-decoder.html-এ

-

তথ্য সঠিক হলে, .csr পাঠান একজন CA এর কাছে।

5. CA

থেকে সার্টিফিকেট পানCA আপনাকে একটি সার্ভার সার্টিফিকেট এবং সার্টিফিকেট চেইন ফাইল পাঠাবে।

6. সার্টিফিকেট ফাইল ডাউনলোড এবং আমদানি করুন

CA থেকে সার্ভার সার্টিফিকেট এবং সার্টিফিকেট চেইন ফাইল পাওয়ার পর, নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করুন:

ফাইলগুলি ডাউনলোড করুন

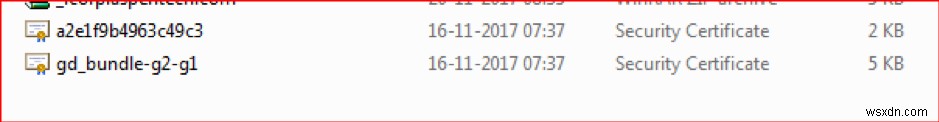

৷আপনার ডেস্কটপে সংরক্ষণাগার ফাইলটি ডাউনলোড করুন, সংরক্ষণাগারটিকে নতুন ফোল্ডারে আনজিপ করুন এবং একটি ওয়ালেট তৈরি করুন৷ আপনার দুটি ফাইল দেখতে হবে, যেমনটি নিচের ছবিতে দেখানো হয়েছে:

a2e দিয়ে শুরু হওয়া ফাইল প্রধান ফাইল, এবং যেটি gd দিয়ে শুরু হয় মধ্যবর্তী ফাইল।

মূল ফাইল খুলুন এবং রুট সংরক্ষণ করুন (বা প্রধান) একটি .crt হিসাবে শংসাপত্র ফাইল একইভাবে, মধ্যবর্তী ফাইলটি খুলুন এবং এটিকে .crt হিসাবে সংরক্ষণ করুন ফাইল সার্ভারে সমস্ত ফাইল আপলোড করুন৷

৷একটি Apache ডিরেক্টরি তৈরি করুন

Apache® ডিরেক্টরি তৈরি করতে নিম্নলিখিত কমান্ডগুলি চালান। যদি একটি Apachedirectory ইতিমধ্যেই বিদ্যমান থাকে, তাহলে প্রথমে পুরানো Apache ডিরেক্টরি ব্যাকআপ করুন।

cd $INST_TOP/certs/

mkdir Apache

একটি ওয়ালেট ডিরেক্টরি তৈরি করুন

অ্যাপ্লিকেশননোডে একটি খালি ওয়ালেট ডিরেক্টরি তৈরি করতে নিম্নলিখিত কমান্ডটি চালান:

orapki wallet create -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -pwd WalletPasswd123 -auto_login

পূর্ববর্তী কমান্ডটি ewallet.p12 তৈরি করে এবং cwallet.sso ওয়ালেট ফোল্ডারের ভিতরে ফাইল (/u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache )।

শংসাপত্রগুলি অনুলিপি করুন

৷ক্রমানুসারে শংসাপত্রগুলি আমদানি করতে নিম্নলিখিত কমান্ডগুলি চালান:root,server, intermediate:

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/root.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/server.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/intermediate.crt " -pwd WalletPasswd123

b64InternetCertificate.txt তৈরি করুন

ca.crt এর বিষয়বস্তু যোগ করতে নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করুন৷ b64InternetCertificate.txt এ :

-

সংস্করণ 10.1.2 এ যান ORACLE_HOME/sysman/config/ .

-

নিম্নলিখিত কমান্ডটি চালান:

Cat root.crt >> b64InternetCertificate.txt

ওয়ালেটটি OPMN এ কপি করুন

OPMN-এ ওয়ালেট কপি করতে নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করুন:

- $INST_TOP/certs/opmn-এ নেভিগেট করুন ডিরেক্টরি।

- BAK নামে একটি নতুন ডিরেক্টরি তৈরি করুন .

- ewallet.p12 সরান এবং cwallet.sso $INST_TOP/certs/Apache থেকে বাককে .

- কপি করুন ewallet.p12 এবং cwallet.sso বাক থেকে $INST_TOP/certs/opmn-এ .

ফলাফল নিম্নলিখিত উদাহরণের অনুরূপ হওয়া উচিত:

[appti1@nchlatiebsa01 opmn]$ pwd

/u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/opmn

[appti1@nchlatiebsa01 opmn]$ ls -ltr

drwxrwxr-x 2 appti1 appti1 4096 Nov 17 05:34 BAK

-rw------- 1 appti1 appti1 3993 Nov 20 00:05 cwallet.sso

-rw------- 1 appti1 appti1 3965 Nov 20 00:05 ewallet.p12

[appti1@nchlatiebsa01 opmn]$

cacerts ফাইল আপডেট করুন

JDK cacerts আপডেট করতে নিম্নলিখিত পদক্ষেপগুলি সম্পাদন করুন৷ ফাইল:

-

$OA_JRE_TOP/lib/security-এ নেভিগেট করুন .

-

বিদ্যমান cacerts ব্যাক আপ করুন ফাইল।

-

root.crt অনুলিপি করুন এবং server.crt এই ডিরেক্টরিতে এবং cacerts নিশ্চিত করতে নিম্নলিখিত কমান্ড জারি করুন লেখার অনুমতি আছে:

$ chmod u+w cacerts -

আপনার Apache ca.crt যোগ করতে নিম্নলিখিত কমান্ডগুলি চালান৷ এবং server.crt ক্যাসার্টে :

$ keytool -import -alias ApacheRootCA -file root.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts -

অনুরোধ করা হলে, কীস্টোর পাসওয়ার্ড লিখুন। ডিফল্ট পাসওয়ার্ড হল

changeit.

পরামিতি আপডেট করুন

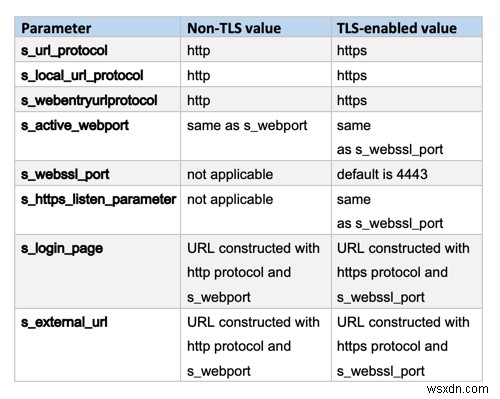

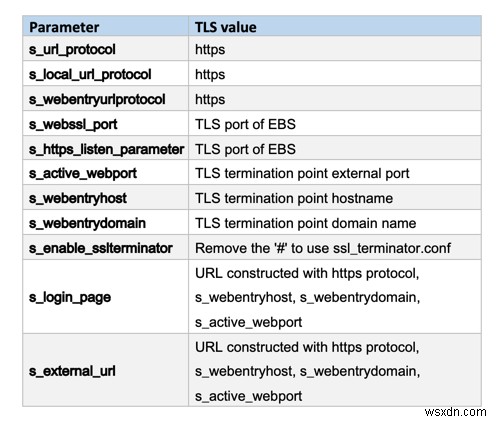

XML ফাইলে নিম্নলিখিত TLS-সম্পর্কিত প্যারামিটার পরিবর্তন করুন:

আপনি যদি এন্ড-টু-এন্ড TLS ব্যবহার করেন, তাহলে নিম্নলিখিত পরিবর্তনগুলি করুন:

7. কনফিগারেশন পরিবর্তন করুন

ফাইলগুলিতে নিম্নলিখিত পরিবর্তনগুলি করুন:

(যদি ফাইলটি কাস্টম ফোল্ডারে না থাকে, তাহলে একটি কাস্টম ফোল্ডার তৈরি করুন এবং ফাইলটি অনুলিপি করুন।)

FND_TOP>/admin/template/custom/opmn_xml_1013.tmp এর জন্য:

টেমপ্লেটে এই লাইনটি প্রতিস্থাপন করুন:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

নিম্নলিখিত প্রতিস্থাপন লাইনের সাথে:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,AES256-SHA"/>

FND_TOP এর জন্য>/admin/template/custom/httpd_conf_1013.tmp:

নিম্নলিখিত বিভাগটি পরিবর্তন করুন:

<IfDefine SSL>

LoadModule ossl_module libexec/mod_ossl.so

</IfDefine>

নিম্নলিখিত:

<IfDefine SSL>

#LoadModule ossl_module libexec/mod_ossl.so

LoadModule ssl_module libexec/mod_ssl.so

</IfDefine>

FND_TOP>/admin/template/custom/ssl_conf_1013.tmp এর জন্য:

টেমপ্লেটে নিম্নলিখিত লাইনটি মন্তব্য করুন:

#SSLWallet file:%s_web_ssl_directory%/Apache

টেমপ্লেটে নিম্নলিখিত লাইন যোগ করুন:

SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt

SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key

SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt

নিম্নলিখিত লাইনটি প্রতিস্থাপন করুন:

SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM

নিম্নলিখিত প্রতিস্থাপন লাইনের সাথে:

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!3DES:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM

নিম্নলিখিত লাইনটি প্রতিস্থাপন করুন:

SSLProtocol -all +TLSv1 +SSLv3

নিম্নলিখিত প্রতিস্থাপন লাইনের সাথে:

SSLProtocol all -SSLv2 -SSLv3

নিম্নলিখিত ফাইলগুলির জন্য:

/admin/template/custom/oc4j_properties_1013.tmp /admin/template/custom/oafm_oc4j_properties_1013.tmp /admin/template/custom/forms_oc4j_properties_1013.tmp

নিম্নলিখিত লাইন যোগ করে এই কাস্টম ফাইল আপডেট করুন:

https.protocols=TLSv1,TLSv1.1,TLSv1.2

8. AutoConfig চালান

adautocfg.sh চালান অ্যাপ্লিকেশন স্তরে $ADMIN_SCRIPTS_HOME ডিরেক্টরি।

9. চূড়ান্ত যাচাইকরণ সম্পাদন করুন

URLটি যাচাই করুন, যা নিম্নলিখিত উদাহরণের মতো হওয়া উচিত:

SQL> select home_url from icx_parameters;

HOME_URL

--------------------------------------------------------------------------------

https://ebstest1.corp.aspentech.com:4443/OA_HTML/AppsLogin

উপসংহার

আপনি যদি EBS ব্যবহার করার এবং গুরুত্বপূর্ণ ডেটা প্রেরণ করার পরিকল্পনা করেন, তাহলে সার্ভার এবং ক্লায়েন্টের মধ্যে ইন্টারনেট-ভিত্তিক যোগাযোগের জন্য একটি নিরাপদ উপায় প্রদান করতে আপনাকে অবশ্যই EBS এর সাথে TLS সক্ষম করতে হবে। এটি নিশ্চিত করে যে কেউ যোগাযোগের সময় ডেটা হ্যাক বা হ্যাক করে না৷

কোনো মন্তব্য করতে বা প্রশ্ন জিজ্ঞাসা করতে প্রতিক্রিয়া ট্যাবটি ব্যবহার করুন৷

৷আমাদের ডাটাবেস পরিষেবাগুলি সম্পর্কে আরও জানুন৷

৷আমরা ওরাকল পণ্যের বিশেষজ্ঞ, তাই র্যাকস্পেসকে আপনার ওরাকল বিনিয়োগকে সর্বাধিক করতে সাহায্য করুন৷