প্রতিদিন, হাজার হাজার মানুষ তাদের ইন্টারনেট গোপনীয়তা বাড়ানোর জন্য টর নেটওয়ার্কে যান। প্যারানয়েড ওয়েব-ব্যবহারকারী থেকে শুরু করে একনায়কতন্ত্রের অধীনে বসবাসকারী ব্যক্তিরা, এই ব্যবহারকারীরা তাদের ব্রাউজিং অভ্যাস গোপন রাখতে পেঁয়াজ রাউটিং ব্যবহার করে।

কিন্তু "টর" কি এবং কীভাবে পেঁয়াজ রাউটিং লোকেদের চোখ থেকে রক্ষা করে?

"টর" কি?

"টর" টর প্রজেক্টকে বোঝায়, একটি অলাভজনক সংস্থা যা মার্কিন সরকারের কাছ থেকে অর্থায়ন পায়। টর প্রকল্পের প্রাথমিক ফোকাস হল গোপনীয়তা; তারা ইন্টারনেট ব্রাউজ করার এবং সরকারি নজরদারি ছাড়াই কথা বলার ক্ষমতার প্রচার করে। টর প্রজেক্টের সবচেয়ে উল্লেখযোগ্য পণ্য হল টর নেটওয়ার্ক, যা "পেঁয়াজ রাউটিং" বলে গোপনীয়তা বজায় রাখে।

লোকেরা টর ব্রাউজারের মাধ্যমে টর নেটওয়ার্কের সাথে যোগাযোগ করে। এটি ফায়ারফক্সের একটি পরিবর্তিত সংস্করণ যা লোকেদের টর নেটওয়ার্ক ব্যবহার করতে দেয়। টর ব্রাউজার ব্যবহার করে সার্ফ করার জন্য আপনার কোন বিশেষ অ্যাডঅন বা টুলের প্রয়োজন নেই, তাই এটি কীভাবে কাজ করে তা না জেনে যে কেউ এটি ব্যবহার করতে পারে।

পেঁয়াজ রাউটিং কিভাবে কাজ করে?

টর নেটওয়ার্ক তার ব্যবহারকারীদের গোপনীয়তা রক্ষা করতে পেঁয়াজ রাউটিং ব্যবহার করে, কিন্তু এটি কিভাবে কাজ করে?

পেঁয়াজ রাউটিং কীভাবে কাজ করে তা আরও ভালভাবে বোঝার জন্য, ধরা যাক আপনি কাউকে একটি আইটেম পাঠাতে চান, কিন্তু আপনি চান না যে কেউ জানুক যে আপনিই এটি পাঠিয়েছেন। এমনকি আপনি চান না যে আপনার আইটেমের কুরিয়াররা জানুক যে আপনি এই ব্যক্তিকে বিশেষভাবে একটি আইটেম পাঠিয়েছেন৷

স্তর ব্যবহার করে নিরাপদে আইটেম পাঠানো

এটি অর্জনের জন্য, আপনি প্রথমে তিনজন কুরিয়ার নিয়োগ করুন---আসুন তাদের কুরিয়ার A, B, এবং C বলি। আপনি প্রত্যেককে বলুন যে তারা এটি আনলক করার জন্য একটি বুক এবং একটি চাবি পাবেন। যখন তারা বুকে পায়, তাদের অবশ্যই তাদের চাবি দিয়ে তা খুলতে হবে এবং ভিতরের জিনিসটি বের করতে হবে। আইটেমটি কুরিয়ারের গন্তব্যে ঠিকানা দেওয়া হবে৷

৷তারপরে, আপনি যে আইটেমটি পাঠাতে চান তা নিয়ে যান এবং আপনার প্রাপকের কাছে এটিকে সম্বোধন করুন। আপনি এটি একটি লকবক্সে রাখুন, এটি লক করুন, তারপর এটিতে কুরিয়ার সি এর ঠিকানা লিখুন। আপনি এই লকবক্সটিকে আরও বড় একটিতে রাখুন, এটি লক করুন, তারপরে কুরিয়ার বি-এর ঠিকানা লিখুন৷ অবশেষে, আপনি এই ডাবল-লকবক্সটিকে আরও বড় একটিতে রাখুন এবং এটি লক করুন৷

এখন আপনার কাছে একটি লকবক্সের ভিতরে একটি লকবক্স সহ একটি রাশিয়ান নেস্টিং পুতুলের পরিস্থিতি রয়েছে, যেটিও একটি লকবক্সের ভিতরে। স্বচ্ছতার জন্য, আসুন সবচেয়ে বড় বক্স লকবক্স A, মাঝারি আকারের একটি লকবক্স B, এবং সবচেয়ে ছোট একটি লকবক্স সি কল করি। চূড়ান্ত ধাপের জন্য, আপনি লকবক্স A-এর চাবি কুরিয়ার A-তে, লকবক্স B-এর চাবি কুরিয়ার B-এ পাঠান এবং লকবক্স সি থেকে কুরিয়ার সি।

তারপর আপনি কুরিয়ার A কে লকবক্স A দেন। কুরিয়ার A লকবক্স B প্রকাশ করার জন্য এটিকে আনলক করে, যেটি কুরিয়ার B কে সম্বোধন করা হয়। কুরিয়ার A এটি কুরিয়ার B এর কাছে পৌঁছে দেয়। তারপর, কুরিয়ার B লকবক্স C প্রকাশ করতে লকবক্স B আনলক করে, কুরিয়ার C কে সম্বোধন করা হয়।

কুরিয়ার বি এটি কুরিয়ার সি-এর কাছে পৌঁছে দেয়৷ কুরিয়ার সি ঠিকানাযুক্ত আইটেমটি প্রকাশ করতে লকবক্স সি খোলে, যা কুরিয়ার সি বিতরণ করে৷

এই পদ্ধতিটি কীভাবে আপনাকে সুরক্ষিত করে

এই পদ্ধতি সম্পর্কে সবচেয়ে ভাল অংশ হল যে কোন কুরিয়ারের সম্পূর্ণ গল্প নেই। একটি কুরিয়ার অনুমান করতে পারে না যে আপনি আপনার প্রাপকের কাছে একটি আইটেম পাঠিয়েছেন৷

৷- কুরিয়ার A জানে আপনি একটি আইটেম পাঠিয়েছেন, কিন্তু জানেন না শেষ প্রাপক কে।

- কুরিয়ার বি জানে একটি লকবক্স পাশ দিয়ে গেছে কিন্তু তার কোন ধারণা নেই কে এটি পাঠিয়েছে (আপনি) বা এটি কোথায় যাচ্ছে (আপনার প্রাপক)।

- কুরিয়ার সি জানে যে আইটেমটি কী ছিল, এবং এটি কাকে পাঠানো হয়েছিল, কিন্তু কে এটি প্রথমে পাঠিয়েছিল তা নয়৷

কিভাবে এই পদ্ধতি গুপ্তচরদের বিরুদ্ধে রক্ষা করে

আপনি এই পদ্ধতিটি যথেষ্ট বার ব্যবহার করার পরে, একটি নোসি সংস্থা জানতে চায় কী ঘটছে। কে লকবক্স পাঠাচ্ছে এবং কার জন্য করছে তা রিলে করতে তারা কিছু কুরিয়ার মোল রোপণ করে। দুর্ভাগ্যবশত, পরের বার যখন আপনি এই লকবক্স পদ্ধতিটি ব্যবহার করবেন, তখন দুটি কুরিয়ার হল মোল!

তবে আতঙ্কিত হওয়ার দরকার নেই; এই সিস্টেম স্নুপিং কুরিয়ারের বিরুদ্ধে প্রতিরোধী।

- যদি কুরিয়ার A এবং B মোলস হয়, তারা জানে আপনি একটি ডেলিভারি পাঠিয়েছেন, কিন্তু আপনি কাকে পাঠাচ্ছেন তা নয়।

- একইভাবে, কুরিয়ার বি এবং সি যদি মোল হয়, তারা জানে যে ডেলিভারি কী এবং এটি কার জন্য, কিন্তু কে পাঠিয়েছে তা নয়।

- সবচেয়ে বিপজ্জনক সংমিশ্রণ হল যদি A এবং C মোল হয়। তারা জানে যে আপনি A-তে একটি লকবক্স পাঠিয়েছেন, যিনি এটি B-তে পাঠান। কুরিয়ার সি জানে যে তারা B থেকে একটি লকবক্স পেয়েছে এবং তারা চূড়ান্ত প্রাপককে জানে। যাইহোক, কারণ A বা C উভয়ের কাছেই নিশ্চিত প্রমাণ নেই যে প্রাপ্ত লকবক্স A-তে C পরিচালনা করা লকবক্স রয়েছে। শুধুমাত্র কুরিয়ার বি সেই তথ্য জানবে।

অবশ্যই, একটি বাস্তব-বিশ্বের দৃশ্যে, তৃতীয় ক্ষেত্রে ক্র্যাক করা সহজ। তিল কেবল একজন অদ্ভুত ব্যক্তির জন্য যাবে যে মেইলে লকবক্স পাঠাতে থাকে।

কিন্তু যদি অন্য হাজার হাজার মানুষ এই একই পদ্ধতি ব্যবহার করে? এই মুহুর্তে, A এবং C তে মোলগুলিকে সময়ের উপর নির্ভর করতে হবে। যদি A আপনার কাছ থেকে B কে একটি লকবক্স প্রদান করে, এবং B পরের দিন C কে একটি লকবক্স দেয়, তাহলে A এবং C সন্দেহ করবে যে তারা উভয়ই আপনার চেইনে রয়েছে। একটি কেস এগিয়ে যাওয়ার জন্য যথেষ্ট নয়, তাই তাদের নিশ্চিত করার আগে এই প্যাটার্নটি কয়েকবার পুনরাবৃত্তি হয় কিনা তা দেখতে হবে।

সংবেদনশীল তথ্য পাঠানোর ঝুঁকি

কুরিয়ার সি তিল হওয়ার সাথে আরেকটি সমস্যা রয়েছে। মনে রাখবেন যে কুরিয়ার সি আপনার পাঠানো আইটেমটি দেখতে পাবে। এর মানে লকবক্স সিস্টেমের মাধ্যমে আপনার নিজের সম্পর্কে কোনো তথ্য পাঠানো উচিত নয়, অন্যথায় কুরিয়ার সি বিশদ বিবরণ একত্রিত করতে পারে।

সংবেদনশীল তথ্য ফাঁস রোধ করার সর্বোত্তম উপায় হল প্রথম স্থানে কুরিয়ার সি-কে বিশ্বাস না করা। যাইহোক, আপনি আপনার প্রাপকের সাথে একটি এনক্রিপশন কী তৈরি করতে পারেন, যা আপনাকে কোনো গুপ্তচরবৃত্তি ছাড়াই এনক্রিপ্ট করা বার্তা পাঠাতে দেয়।

কিভাবে এটি পেঁয়াজ রাউটিং এর সাথে সম্পর্কিত

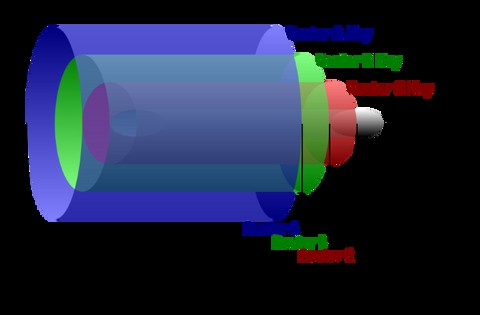

এইভাবে পেঁয়াজ রাউটিং কাজ করে। পেঁয়াজ রাউটিং হল যখন ডেটার একটি প্যাকেট এনক্রিপশনের তিনটি "স্তর" দিয়ে সুরক্ষিত থাকে। এই স্তরগুলিই পেঁয়াজের রাউটিং কৌশলটিকে এর নাম দেয়---পেঁয়াজের স্তরগুলির মতো৷

যখন একটি প্যাকেট পেঁয়াজ রাউটিং মাধ্যমে পাঠানো হয়, এটি তিনটি নোড মাধ্যমে যায়; এন্ট্রি, মিডল এবং এক্সিট নোড। উপরের উদাহরণে এই তিনটি কুরিয়ার। প্রতিটি নোড শুধুমাত্র তার মনোনীত স্তরকে কীভাবে ডিক্রিপ্ট করতে হয় তা জানে, যা পরবর্তীতে প্যাকেটটি কোথায় পাঠাতে হবে তা তাদের বলে৷

আপনি কল্পনা করতে পারেন যে টর তাদের নেটওয়ার্কের সমস্ত নোডের মালিক, কিন্তু বাস্তবে তা নয়! একটি কোম্পানির সমস্ত নোড নিয়ন্ত্রণ করা মানে এটি ব্যক্তিগত নয়। কোম্পানি অবাধে প্যাকেটগুলি ভ্রমণের সময় নিরীক্ষণ করতে পারে, যা পুরো গেমটি দেয়। যেমন, টর নেটওয়ার্ক সারা বিশ্ব জুড়ে স্বেচ্ছাসেবকদের দ্বারা পরিচালিত হয়। এরা সাধারণত গোপনীয়তার উকিল যারা টর নেটওয়ার্ককে শক্তিশালী করতে সাহায্য করতে চায়।

আপনি যখন টর ব্রাউজার বুট আপ করেন, এটি প্রতিটি নোড হিসাবে কাজ করার জন্য এলোমেলোভাবে এই স্বেচ্ছাসেবী সার্ভারগুলির মধ্যে তিনটি নির্বাচন করে। এটি প্রতিটি সার্ভারকে তার এনক্রিপশনের স্তর ডিক্রিপ্ট করার জন্য একটি কী দেয়, অনেকটা উপরের উদাহরণে চেস্টের কীগুলির মতো। তারপর ব্রাউজার তার ডেটাকে তিনটি স্তরের সুরক্ষা দিয়ে এনক্রিপ্ট করে এবং এই নোডগুলি জুড়ে দেয়৷

পেঁয়াজ রাউটিং এর দুর্বলতা

এমন সংস্থা আছে যারা টর যা করছে তা অপছন্দ করে। এই দলগুলি প্রায়ই স্বেচ্ছাসেবক হিসাবে কাজ করে এবং ট্রাফিক বিশ্লেষণের আশায় Tor নেটওয়ার্কে সার্ভার রাখে। যাইহোক, অনেকটা উপরের উদাহরণের মত, টর নেটওয়ার্ক একটি নির্দিষ্ট মাত্রায় গুপ্তচরদের প্রতিহত করতে পারে।

যদি আপনার এন্ট্রি এবং এক্সিট নোডগুলি একটি গুপ্তচর সংস্থার মালিকানাধীন হয় তবে তারা কিছুটা আপনার কার্যকলাপ নিরীক্ষণ করতে পারে। তারা আপনাকে এন্ট্রি নোডে ডেটা পাঠাতে দেখেন, এবং তারপর কিছু ডেটা প্রস্থান নোডকে তার গন্তব্যে ছেড়ে দেয়। যদি তিল এটির সময় নিরীক্ষণ করে, তাহলে তারা তাত্ত্বিকভাবে আপনার সাথে ট্র্যাফিক বাঁধতে পারে। যেমন, টর নেটওয়ার্কে কাউকে নিরীক্ষণ করা অত্যন্ত কঠিন, এটা অসম্ভব নয়।

সৌভাগ্যক্রমে, একটি সংস্থার জন্য এটি করার জন্য, তাদের ভাগ্যবান হওয়া দরকার। লেখার সময়, টর মেট্রিক রিপোর্ট করে যে প্রায় 5,000 রিলে ব্যবহার করা হচ্ছে। যখন আপনি সংযোগ করবেন তখন টর ব্রাউজার এলোমেলোভাবে তিনটি নির্বাচন করবে, যা একটি প্রতিষ্ঠানের জন্য আপনাকে বিশেষভাবে লক্ষ্য করা কঠিন করে তোলে।

এর উপরে, কিছু ব্যবহারকারী টরের সাথে সংযোগ করার আগে একটি ভিপিএন ব্যবহার করেন। এইভাবে, টর নেটওয়ার্কের যেকোনো গুপ্তচর ব্যবহারকারীকে তাদের VPN প্রদানকারীর কাছে ফেরত পাঠাবে। ব্যবহারকারী যদি গোপনীয়তা-সম্মানপূর্ণ VPN ব্যবহার করেন, তাহলে গুপ্তচররা ভাগ্যের বাইরে হবে।

উপরের উদাহরণটি তৈরি করা আরেকটি বিষয় হল যে আপনি ব্যক্তিগত তথ্য সহ কুরিয়ারদের বিশ্বাস করতে পারবেন না। এর কারণ হল কুরিয়ার সি (প্রস্থান নোড) আপনি যা পাঠাচ্ছেন তা দেখতে পারে। যদি তারা দূষিত হয়, তারা তথ্য সংগ্রহের উপায় হিসাবে নেটওয়ার্ক ব্যবহার করতে পারে। সৌভাগ্যবশত, ক্ষতিকারক এক্সিট নোড থেকে নিরাপদ থাকার উপায় আছে, যেমন শুধুমাত্র HTTPS ব্যবহার করা।

কিভাবে টর নেটওয়ার্ক অ্যাক্সেস করবেন

টর নেটওয়ার্ক অ্যাক্সেস করা সহজ। টর ব্রাউজার ডাউনলোড পৃষ্ঠায় যান এবং এটি আপনার সিস্টেমে ইনস্টল করুন। তারপর, এটি আপনার সাধারণ ব্রাউজার হিসাবে ব্যবহার করুন। আপনি লক্ষ্য করবেন যে জিনিসগুলি একটু ধীরে ধীরে লোড হবে। কারণ আপনার ট্রাফিক তিনটি নোডের মধ্য দিয়ে যাবে; অনেকটা যেমন তিনটি কুরিয়ারের মাধ্যমে একটি আইটেম পাঠানো সরাসরি পাঠানোর চেয়ে ধীর। যাইহোক, আপনার ব্রাউজিং খুব নিরাপদ হবে এবং লোকেদের জন্য আপনাকে ট্র্যাক করা কঠিন হবে৷

৷সতর্কতার একটি শব্দ:টর ব্রাউজার একই সরঞ্জাম যা অপরাধীরা অন্ধকার ওয়েব অ্যাক্সেস করতে ব্যবহার করে। আপনি যখন ব্রাউজার ব্যবহার করেন, আপনিও ডার্ক ওয়েব অ্যাক্সেস করার ক্ষমতা অর্জন করেন। যদি এটি আপনাকে অস্বস্তিকর করে তোলে, তাহলে ".onion" দিয়ে শেষ হয় এমন কোনো ওয়েবসাইটে ক্লিক করবেন না বা ভিজিট করবেন না কারণ এগুলো হল ডার্ক ওয়েব পেজ। সৌভাগ্যবশত, আপনি পেঁয়াজের ওয়েবসাইটগুলি খুঁজে পাবেন না যদি আপনি সক্রিয়ভাবে সেগুলি অনুসন্ধান না করেন৷

টর ব্রাউজার ব্যবহার করার জন্য এটি সেরা টিপস শেখারও মূল্যবান, যাতে আপনি আপনার ব্রাউজিং অভিজ্ঞতা থেকে সেরাটা পেতে পারেন৷

ইন্টারনেটে আপনার গোপনীয়তা সুরক্ষিত করা

যারা তাদের পরিচয় গোপন করতে চায় তাদের জন্য Tor নেটওয়ার্ক একটি আশ্চর্যজনক টুল। এর পেঁয়াজ রাউটিং প্রযুক্তির জন্য ধন্যবাদ, আপনার ব্রাউজিং অভ্যাস তৈরি করা কারও পক্ষে খুব কঠিন। সর্বোপরি, এই নেটওয়ার্ক অ্যাক্সেস করা ফায়ারফক্স ব্যবহার করার মতোই সহজ!

আপনি যদি আরও নিরাপদ থাকতে চান, তাহলে আরও গোপনীয়তার জন্য একটি বিনামূল্যের VPN পরিষেবা নিতে ভুলবেন না।