এই নিবন্ধে, আমরা উইন্ডোজ সার্ভার 2012 R2 চলমান ফাইল সার্ভারে ফাইল সার্ভার রিসোর্স ম্যানেজার (FSRM) বৈশিষ্ট্যগুলি ব্যবহার করার পদ্ধতিগুলিকে র্যানসমওয়্যার সনাক্ত এবং ব্লক করতে বিবেচনা করব। বিশেষ করে, আমরা বলব কীভাবে ফাইল সার্ভারে FSRM পরিষেবা ইনস্টল করতে হয়, ফাইল স্ক্রীনিং কনফিগার করতে হয় এবং র্যানসমওয়্যার সনাক্তকরণের ক্ষেত্রে ব্যবহারকারীর অ্যাক্সেস ব্লক করে।

FSRM ব্যবহার করে কিভাবে Ransomware সনাক্ত করতে হয়

যদি আপনার ফাইল সার্ভারে ফাইল সার্ভার রিসোর্স ম্যানেজার (FSRM) বৈশিষ্ট্যটি ইনস্টল করা না থাকে, তাহলে সার্ভার ম্যানেজার গ্রাফিক কনসোল বা PowerShell কমান্ড প্রম্পট ব্যবহার করে এটি ইনস্টল করুন:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

নিশ্চিত করুন যে ভূমিকাটি ইনস্টল করা হয়েছে:

Get-WindowsFeature -Name FS-Resource-Manager

বৈশিষ্ট্যটি ইনস্টল করার পরে, সার্ভার পুনরায় চালু করুন৷

ই-মেল বিজ্ঞপ্তি পাঠাতে কিভাবে FSRM-এর SMTP সেটিংস কনফিগার করবেন

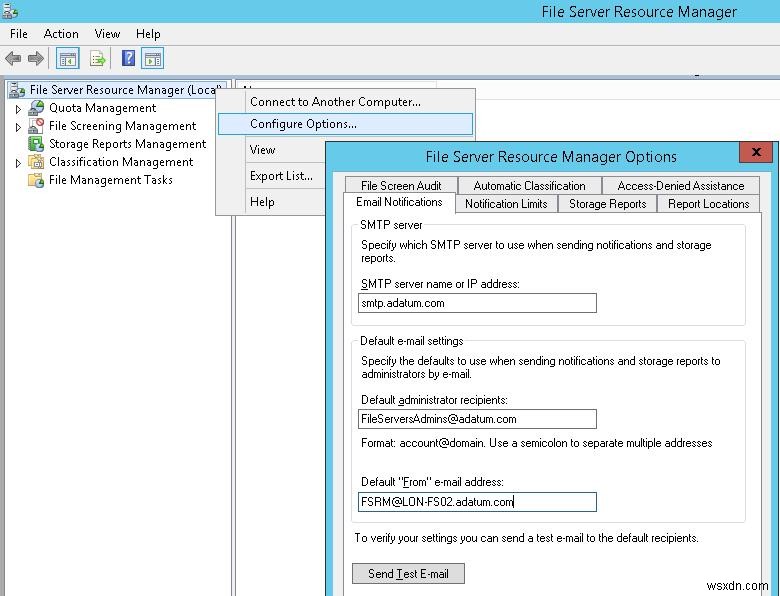

পরবর্তী ধাপ হল প্রশাসকদের ই-মেইল বিজ্ঞপ্তি পাঠানোর জন্য FSRM-এর SMTP সেটিংস কনফিগার করা। এটি করতে, fsrm.msc শুরু করুন , ফাইল সার্ভার রিসোর্স ম্যানেজার কনসোলের রুটে ডান-ক্লিক করুন এবং বিকল্প কনফিগার করুন নির্বাচন করুন .

SMTP সার্ভারের নাম বা IP ঠিকানা, প্রশাসক এবং প্রেরকের ই-মেইল ঠিকানা উল্লেখ করুন।

টিপ . আপনার যদি অভ্যন্তরীণ মেইল সার্ভার না থাকে, তাহলে আপনি SMTP রিলে ব্যবহার করে মেল পাঠানো কনফিগার করতে পারেন।

SMTP সার্ভার সঠিকভাবে কনফিগার করা হয়েছে তা নিশ্চিত করতে, পরীক্ষা ই-মেইল পাঠান বোতাম ব্যবহার করে একটি পরীক্ষামূলক ই-মেইল পাঠান।

FSRM-এর SMTP সেটিংসও PowerShell থেকে কনফিগার করা যেতে পারে:

Set-FsrmSetting -AdminEmailAddress "FileServerAdmins@adatum.com" –smtpserver smtp.adatum.com –FromEmailAddress "FSRM@LON-FS02.adatum.com"

কিভাবে Ransomware এর জন্য ফাইল এক্সটেনশনের একটি গ্রুপ তৈরি করবেন

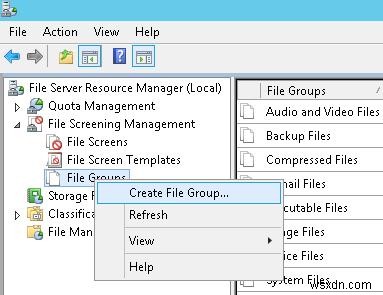

পরবর্তী ধাপ হল পরিচিত এক্সটেনশন এবং ফাইলের নাম সম্বলিত ফাইলগুলির একটি গ্রুপ তৈরি করা, যা কাজ করার সময় এনক্রিপশন ম্যালওয়্যার দ্বারা তৈরি করা হয়৷

এই তালিকাটি FSRM কনসোলে তৈরি করা যেতে পারে। এটি করতে, ফাইল স্ক্রীনিং ম্যানেজমেন্ট -> ফাইল গ্রুপ প্রসারিত করুন এবং ফাইল গ্রুপ তৈরি করুন নির্বাচন করুন .

আপনাকে গোষ্ঠীর নাম উল্লেখ করতে হবে (উদাহরণস্বরূপ, ক্রিপ্টো-ফাইলস ) এবং অন্তর্ভুক্ত করার জন্য ফাইলগুলি ব্যবহার করে তালিকায় সমস্ত পরিচিত এক্সটেনশন লিখুন ক্ষেত্র।

Ransomware দ্বারা তৈরি পরিচিত ফাইল এক্সটেনশনের তালিকাটি বেশ দীর্ঘ, তাই PowerShell ব্যবহার করে এটি তৈরি করা সহজ।

Windows Server 2012-এ, আপনি নিম্নরূপ PowerShell ব্যবহার করে ফাইল গ্রুপ তৈরি করতে পারেন:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

Windows Server 2008 R2-এ, আপনাকে filescrn.exe:

ব্যবহার করতে হবে

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

দ্বিতীয় ক্ষেত্রে, আপনি Invoke-WebRequest ব্যবহার করে সরাসরি ওয়েব সার্ভার থেকে FSRM-এর জন্য ফাইল এক্সটেনশনের একটি আপ-টু-ডেট তালিকা ডাউনলোড করতে পারেন

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

অথবা একটি প্রস্তুত ফাইল crypto_extensions.txt ব্যবহার করুন। আপনি এই ফাইলটিকে ডিস্কে সংরক্ষণ করতে পারেন এবং এটির সাথে তৈরি করা FSRM ফাইল গ্রুপ আপডেট করতে পারেন:

$ext_list = Get-Content .\ransomware_extensions.txt Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

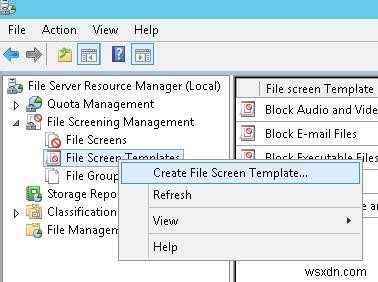

ফাইল স্ক্রীন টেমপ্লেট কনফিগারেশন

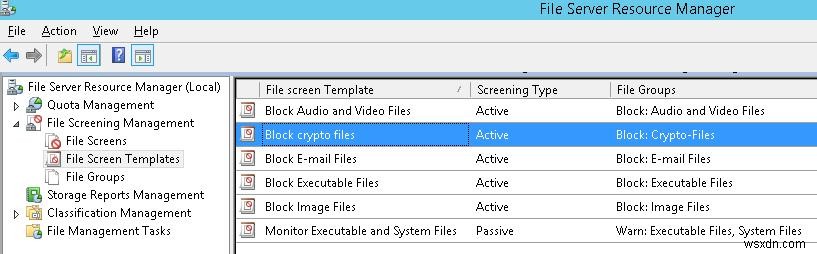

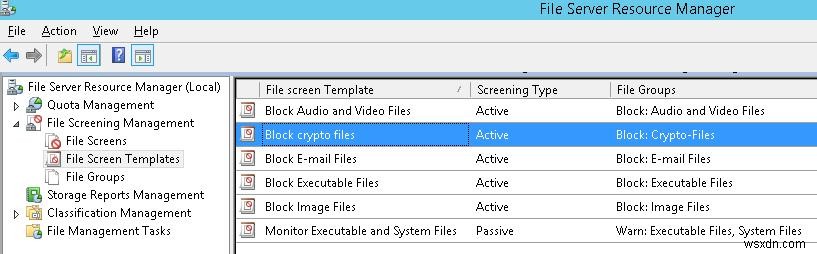

একটি নতুন ফাইল স্ক্রীন টেমপ্লেট তৈরি করুন যাতে এফএসআরএম এই ফাইলগুলি শনাক্ত করে কিনা তা নির্ধারণ করতে হবে৷ এটি করতে, FSRM কনসোলে ফাইল স্ক্রীন ম্যানেজমেন্ট -> ফাইল স্ক্রীন টেমপ্লেট এ যান . ফাইল স্ক্রীন টেমপ্লেট তৈরি করুন নির্বাচন করে একটি নতুন টেমপ্লেট তৈরি করুন৷ .

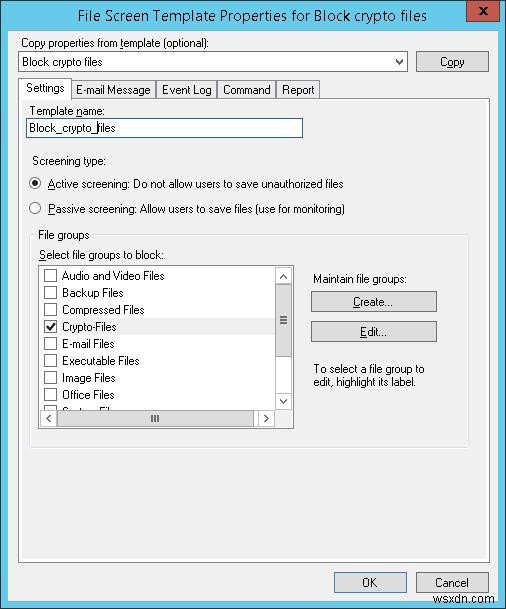

সেটিংস ট্যাবে, টেমপ্লেটের নাম উল্লেখ করুন “Block_crypto_files ”, স্ক্রীনিং প্রকার সক্রিয় স্ক্রীনিং (এই ধরনের ফাইল সংরক্ষণ করার অনুমতি দেবেন না) এবং ফাইল গ্রুপের তালিকায় Crypto-Files নির্বাচন করুন।

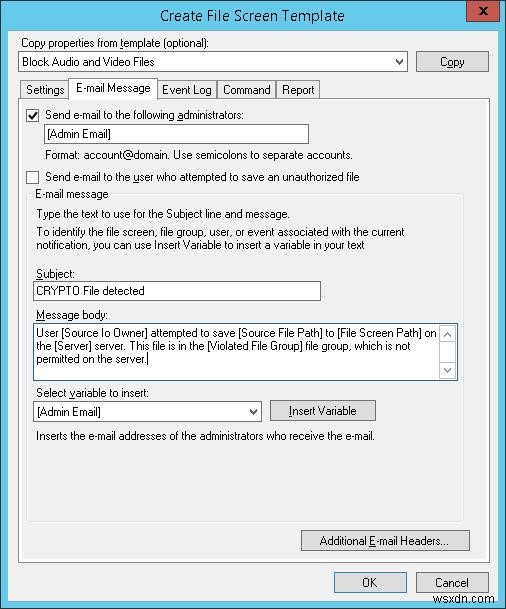

ই-মেইল বার্তা-এ ট্যাব, ই-মেইল বিজ্ঞপ্তি পাঠানো সক্ষম করুন এবং বার্তার বিষয় এবং মূল অংশের পাঠ্য নির্দিষ্ট করুন।

ইভেন্টে লগ ট্যাব, শুধুমাত্র ব্যবহারকারীর নাম নির্দিষ্ট করতে নোট সহ সিস্টেম লগে একটি এন্ট্রি করা চেক করুন:[উৎস আইও মালিক]

কমান্ডে ট্যাব, এই ধরনের ফাইলগুলির মধ্যে একটি সনাক্ত করা হলে কি করতে হবে তা আপনি নির্বাচন করতে পারেন। আমরা একটু পরে আলোচনা করব।

পরিবর্তনগুলি সংরক্ষণ করুন। তালিকায় আরও একটি টেমপ্লেট উপস্থিত হবে৷

৷

কিভাবে একটি ডিস্ক বা ফোল্ডারে ফাইল স্ক্রীন টেমপ্লেট প্রয়োগ করবেন

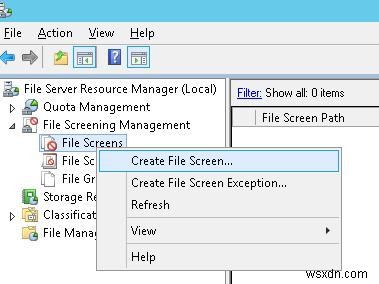

এখন আপনাকে শুধুমাত্র আপনার সার্ভারে একটি ডিস্ক বা নেটওয়ার্ক শেয়ারে তৈরি করা টেমপ্লেট বরাদ্দ করতে হবে। FSRM কনসোলে, একটি নতুন নিয়ম তৈরি করুন ফাইল স্ক্রীন তৈরি করুন .

ফাইল স্ক্রীন পাথ ফিল্ডে, স্থানীয় ডিস্ক বা ডিরেক্টরির পাথ নির্দিষ্ট করুন যা আপনি র্যানসমওয়্যার থেকে রক্ষা করতে চান এবং টেমপ্লেটের তালিকায় আগে তৈরি করা টেমপ্লেট Block_crypto_files নির্বাচন করুন।

র্যানসমওয়্যার দ্বারা সংক্রমিত ব্যবহারকারীর স্বয়ংক্রিয় ব্লক

এনক্রিপশন ম্যালওয়্যার দ্বারা তৈরি করা ফাইলগুলি শনাক্ত হলে FSRM যে কাজটি সম্পাদন করবে তা আপনাকে এখন কনফিগার করতে হবে৷ আমরা একটি প্রস্তুত স্ক্রিপ্ট ব্যবহার করব:FSRM এবং Powershell ব্যবহার করে আপনার ফাইল সার্ভারকে Ransomware থেকে রক্ষা করুন (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce)। এই স্ক্রিপ্ট কি করে? নেটওয়ার্ক শেয়ারে একটি নিষিদ্ধ ফাইল টাইপ লেখার প্রচেষ্টায়, FSRM এই স্ক্রিপ্টটি চালায়, যা ইভেন্ট লগ বিশ্লেষণ করে এবং শেয়ার করা ফোল্ডারে ফাইল লিখতে ব্যবহারকারীকে নিষেধ করে। এইভাবে, নেটওয়ার্ক শেয়ারে আক্রান্ত ব্যবহারকারীর অ্যাক্সেস ব্লক করা হবে।

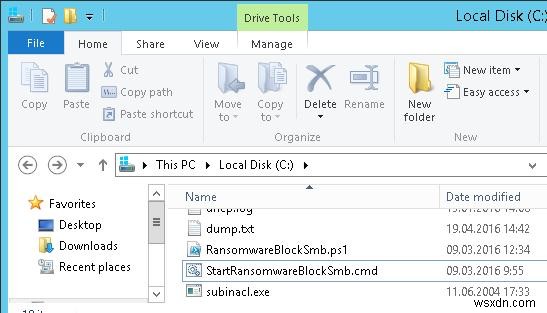

এই স্ক্রিপ্টটি ডাউনলোড করুন এবং আপনার ফাইল সার্ভারে C:\ ডিরেক্টরির রুটে আনপ্যাক করুন। SubInACL অনুলিপি করুন (একটি টুল যা নেটওয়ার্ক শেয়ারের জন্য অনুমতি পরিবর্তন করতে দেয়) একই ডিরেক্টরিতে। নিম্নলিখিত ফাইলগুলিকে ডিরেক্টরিতে থাকতে হবে:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

$SubinaclCmd = "C:\subinacl /verbose=1 /share \\127.0.0.1\" + "$SharePart" + " /deny=" + "$BadUser"

এবং

if ($Rule -match "Crypto-Files")

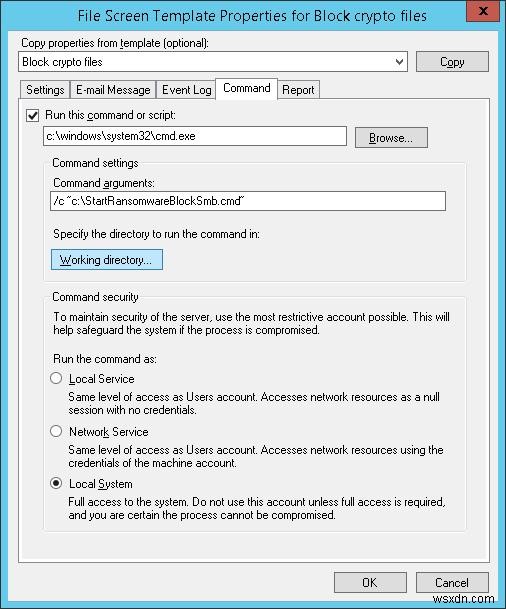

"ব্লক ক্রিপ্টো ফাইল" টেমপ্লেট সেটিংসের কমান্ড ট্যাবে, উল্লেখ করুন যে StartRansomwareBlockSmb.cmd আর্গুমেন্ট সহ কমান্ড প্রম্পটটি শুরু করতে হবে:

এই কমান্ড বা স্ক্রিপ্ট চালান: c:\windows\system32\cmd.exe

কমান্ড আর্গুমেন্ট :/c “c:\StartRansomwareBlockSmb.cmd”

কমান্ডটি স্থানীয় সিস্টেম হিসাবে চালাতে হবে।

FSRM সুরক্ষা পরীক্ষা

র্যানসমওয়্যারের বিরুদ্ধে এফএসআরএম কীভাবে সুরক্ষা দেয় তা পরীক্ষা করা যাক। এটি করতে, সুরক্ষিত ডিরেক্টরিতে যেকোন এক্সটেনশন সহ একটি ফাইল তৈরি করুন এবং এই এক্সটেনশনটিকে নিষিদ্ধ .locky এ পরিবর্তন করার চেষ্টা করুন।

নিষিদ্ধ ফাইল সংরক্ষণ করার চেষ্টা করার সময়, FSRM লগটিতে একটি এন্ট্রি করবে:

Event ID: 8215

Source: SRMSVC

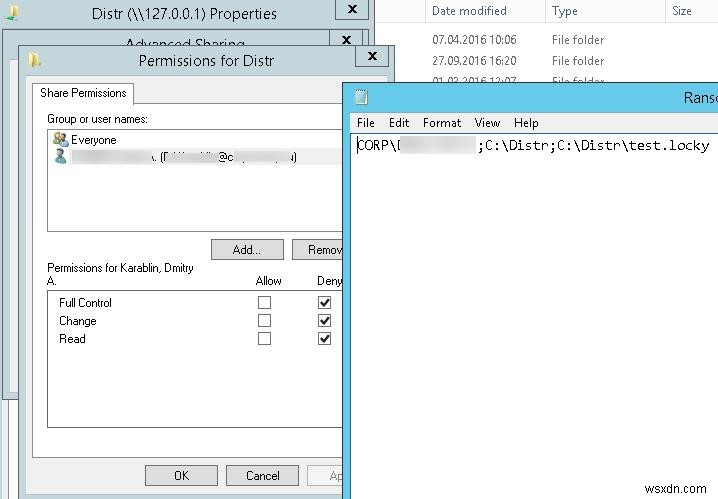

লগ থেকে প্রাপ্ত ডেটার উপর ভিত্তি করে, RansomwareBlockSmb.ps1 স্ক্রিপ্ট শেয়ার অ্যাক্সেসের অনুমতি পরিবর্তন করে বর্তমান ব্যবহারকারীকে এই ডিরেক্টরি অ্যাক্সেস করা থেকে নিষিদ্ধ করবে৷

সুরক্ষা কাজ করে! ডিস্কের রুটে অবস্থিত লগটিতে আপনি ডিরেক্টরি এবং ব্যবহারকারীর অ্যাকাউন্ট দেখতে পাবেন যেখান থেকে র্যানসমওয়্যার চালানোর চেষ্টা করা হয়েছে।

আপনার যদি উচ্চতর সুরক্ষা স্তরের প্রয়োজন হয়, আপনি ফাইলের কালো তালিকা থেকে সাদা তালিকায় স্যুইচ করতে পারেন এবং তারপরে আপনি শুধুমাত্র অনুমোদিত ফাইল প্রকারগুলি সংরক্ষণ করতে সক্ষম হবেন৷

সুতরাং, আমরা বিবেচনা করেছি কিভাবে স্বয়ংক্রিয়ভাবে নেটওয়ার্ক শেয়ার অ্যাক্সেস ব্লক করা যায় ব্যবহারকারীদের যাদের কম্পিউটার র্যানসমওয়্যার দ্বারা সংক্রমিত। স্বাভাবিকভাবেই, এইভাবে FSRM ব্যবহার করলে এই ধরনের ম্যালওয়্যার থেকে আপনার সার্ভারের ফাইলগুলিকে সম্পূর্ণরূপে সুরক্ষিত করা যায় না, তবে এটি সুরক্ষা স্তরগুলির মধ্যে একটি হিসাবে উপযুক্ত৷ পরবর্তী নিবন্ধগুলিতে, আমরা এনক্রিপশন র্যানসমওয়্যারের বিরুদ্ধে সুরক্ষার আরেকটি রূপ বিবেচনা করব:

- র্যানসমওয়্যারে আক্রান্ত হওয়ার পর ভিএসএস স্ন্যাপশটগুলি থেকে ব্যবহারকারীর ফাইলগুলি কীভাবে পুনরুদ্ধার করবেন

- র্যানসমওয়্যার প্রতিরোধ করার জন্য সফ্টওয়্যার সীমাবদ্ধতা নীতি