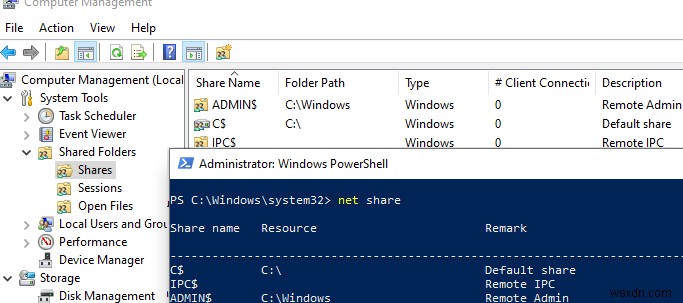

প্রশাসনিক শেয়ারগুলি দূরবর্তীভাবে একটি কম্পিউটার অ্যাক্সেস এবং পরিচালনা করতে Windows এ ব্যবহৃত হয়। আপনি যদি কম্পিউটার ম্যানেজমেন্ট কনসোল (compmgmt.msc খোলেন ), সিস্টেম টুল -> শেয়ার করা ফোল্ডার -> শেয়ার বিভাগ প্রসারিত করুন, অথবা net share চালান কমান্ড, আপনি অ্যাডমিন শেয়ার করা ফোল্ডারগুলির একটি তালিকা দেখতে পাবেন (এই ফোল্ডারগুলি নেটওয়ার্কের আশেপাশে লুকানো আছে এবং তাদের অ্যাক্সেস সীমাবদ্ধ)।

উইন্ডোজে প্রশাসনিক লুকানো শেয়ারগুলি কী?

ডিফল্টরূপে, Windows নিম্নলিখিত অ্যাডমিন শেয়ার তৈরি করে:

Admin$— রিমোট অ্যাডমিন (এটি হল %SystemRoot% ডিরেক্টরি)IPC$— দূরবর্তী IPC (নামিত পাইপগুলিতে ব্যবহৃত হয়)C$— ডিফল্ট ড্রাইভ শেয়ার

যদি কম্পিউটারে অন্যান্য পার্টিশন থাকে যেগুলিকে একটি ড্রাইভ লেটার বরাদ্দ করা হয়, সেগুলিও স্বয়ংক্রিয়ভাবে প্রশাসক শেয়ার হিসাবে প্রকাশিত হয় (D$ , E$ , ইত্যাদি)। আপনি যদি একটি শেয়ার্ড প্রিন্টার ব্যবহার করেন, তাহলে সেখানে একটি Print$ থাকা উচিত৷ , অথবা FAX$ শেয়ার করুন যদি আপনি একটি ফ্যাক্স সার্ভার ব্যবহার করেন।

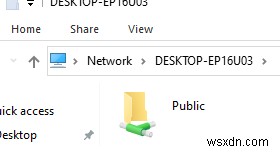

উল্লেখ্য যে প্রশাসনিক শেয়ারের নাম একটি $ দিয়ে শেষ হয় . এই চিহ্নের কারণে ল্যানম্যান সার্ভার নেটওয়ার্কে অ্যাক্সেস করার সময় এই SMB সংস্থানগুলিকে লুকিয়ে রাখে (শেয়ার করা নেটওয়ার্ক ফোল্ডারে নির্দিষ্ট ফাইল এবং ফোল্ডারগুলি অ্যাক্সেস-ভিত্তিক গণনা ব্যবহার করে লুকানো যেতে পারে)। আপনি যদি ফাইল এক্সপ্লোরার (\\computername) এ কম্পিউটারে উপলব্ধ শেয়ার করা নেটওয়ার্ক ফোল্ডারগুলির একটি তালিকা দেখার চেষ্টা করেন ), আপনি তাদের উপলব্ধ SMB শেয়ারের তালিকায় দেখতে পাবেন না।

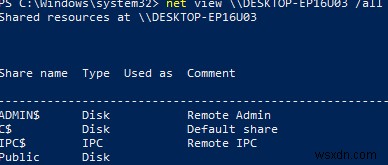

আপনি কমান্ড ব্যবহার করে দূরবর্তী কম্পিউটারে উপলব্ধ অ্যাডমিন শেয়ারের একটি তালিকা পেতে পারেন:

net view \\computername /all

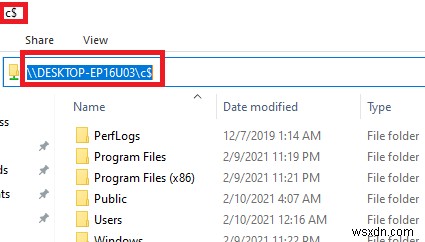

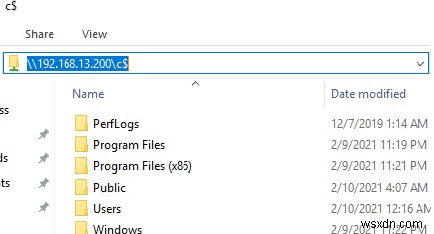

ফাইল এক্সপ্লোরার থেকে অ্যাডমিন শেয়ারের বিষয়বস্তু দেখতে, আপনাকে অবশ্যই এর পুরো নাম উল্লেখ করতে হবে। উদাহরণস্বরূপ, \\computername\c$ . এই কমান্ডটি স্থানীয় ড্রাইভ সি-এর বিষয়বস্তু খুলবে এবং আপনাকে দূরবর্তী কম্পিউটারের সিস্টেম ড্রাইভের ফাইল সিস্টেম অ্যাক্সেস করার অনুমতি দেবে৷

শুধুমাত্র স্থানীয় কম্পিউটার অ্যাডমিনিস্ট্রেটর গোষ্ঠীর (এবং ব্যাকআপ অপারেটর গোষ্ঠী) সদস্যরা প্রশাসনিক শেয়ারগুলিতে অ্যাক্সেস পেতে পারেন, যদি আপনি SMB সক্ষম করে থাকেন, ফাইল এবং প্রিন্টার শেয়ারিং চালু করেন এবং TCP পোর্ট 445 এর মাধ্যমে অ্যাক্সেস উইন্ডোজ ডিফেন্ডার ফায়ারওয়াল নিয়ম দ্বারা অবরুদ্ধ না হয়।

কিভাবে Windows 10 এ অ্যাডমিন শেয়ার নিষ্ক্রিয়/সক্ষম করবেন?

উইন্ডোজ প্রশাসনিক শেয়ারগুলি দূরবর্তী কম্পিউটার প্রশাসনের জন্য সুবিধাজনক, তবে তারা অতিরিক্ত নিরাপত্তা ঝুঁকি বহন করে (অন্তত, আপনার সমস্ত কম্পিউটারে একই স্থানীয় প্রশাসকের পাসওয়ার্ড ব্যবহার করা উচিত নয়। পাসওয়ার্ডগুলিকে অনন্য করতে LAPS ব্যবহার করুন)। আপনি উইন্ডোজকে এই লুকানো অ্যাডমিন শেয়ারগুলি তৈরি করা থেকে সম্পূর্ণরূপে আটকাতে পারেন৷

৷

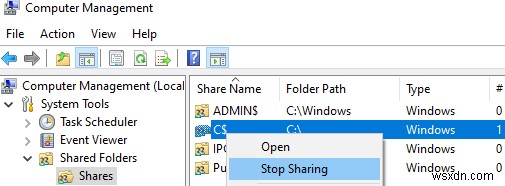

প্রশাসক শেয়ার অপসারণের সবচেয়ে সহজ উপায় হল কম্পিউটার ম্যানেজমেন্ট স্ন্যাপ-ইন-এ শেয়ারের নামে ডান-ক্লিক করা এবং শেয়ার করা বন্ধ করুন নির্বাচন করা। (অথবা net share Admin$ /delete ব্যবহার করুন আদেশ)। যাইহোক, উইন্ডোজ রিস্টার্ট করার পরে, অ্যাডমিন$ শেয়ার স্বয়ংক্রিয়ভাবে পুনরায় তৈরি হবে।

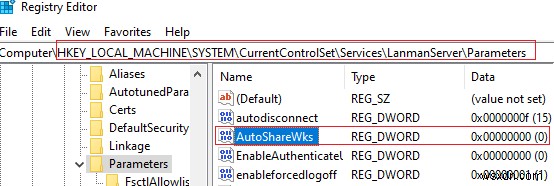

Windows 10-কে প্রশাসনিক শেয়ার প্রকাশ করা থেকে আটকাতে, আপনাকে রেজিস্ট্রি এডিটর খুলতে হবে (regedit.exe ), রেজিস্ট্রি কী HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters-এ যান এবং AutoShareWks নামে একটি Dword প্যারামিটার যোগ করুন। (Windows এর ডেস্কটপ সংস্করণের জন্য) অথবা AutoShareServer (উইন্ডোজ সার্ভারের জন্য) এবং মান 0 .

আপনি এই রেজিস্ট্রি প্যারামিটারটি ম্যানুয়ালি তৈরি করতে পারেন, reg add কমান্ড লাইন টুল থেকে বা PowerShell এর মাধ্যমে:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

অথবা

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

এখন, একটি রিবুট করার পরে, প্রশাসনিক শেয়ার তৈরি করা হবে না। এই ক্ষেত্রে, psexec সহ দূরবর্তী কম্পিউটার পরিচালনার জন্য সরঞ্জাম , কাজ করা বন্ধ করবে।

আপনি যদি Windows এ প্রশাসক শেয়ার সক্ষম করতে চান, তাহলে আপনাকে প্যারামিটার মান পরিবর্তন করতে হবে 1 অথবা এটি মুছুন:

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

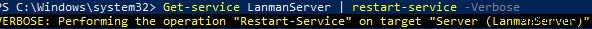

উইন্ডোজ লুকানো অ্যাডমিন শেয়ারগুলি পুনরায় তৈরি করতে, কেবল সার্ভার পুনরায় চালু করুন কমান্ড সহ পরিষেবা:

Get-service LanmanServer | restart-service -verbose

Windows 10-এ LocalAccountTokenFilterPolicy ব্যবহার করে অ্যাডমিন শেয়ারগুলিতে দূরবর্তী অ্যাক্সেস সক্ষম করুন

একটি কম্পিউটারে উইন্ডোজ অ্যাডমিন শেয়ার করা ফোল্ডারগুলির সাথে কাজ করার সময় একটি গুরুত্বপূর্ণ সমস্যা রয়েছে যা একটি অ্যাক্টিভ ডিরেক্টরি ডোমেনে (একটি ওয়ার্কগ্রুপের অংশ) যুক্ত নয়৷ Windows 10, ডিফল্টরূপে, স্থানীয় প্রশাসক গোষ্ঠীর সদস্য এমন একজন ব্যবহারকারীকে প্রশাসনিক শেয়ারগুলিতে দূরবর্তী অ্যাক্সেস সীমাবদ্ধ করে। দূরবর্তী অ্যাক্সেস শুধুমাত্র অন্তর্নির্মিত স্থানীয় প্রশাসক অ্যাকাউন্টের অধীনে উপলব্ধ (এটি ডিফল্টরূপে অক্ষম থাকে)।

সমস্যাটি বিশদভাবে দেখতে কেমন তা এখানে। আমি উইন্ডোজ 10 চালিত একটি কম্পিউটারে বিল্ট-ইন অ্যাডমিন শেয়ারগুলিকে দূরবর্তীভাবে অ্যাক্সেস করার চেষ্টা করছি যা একটি ওয়ার্কগ্রুপের সদস্য (ফায়ারওয়াল বন্ধ করে) নিম্নরূপ:

- \\w10_pc\C$

- \\w10_pc\D$

- \\w10_pc\IPC$

- \\w10_pc\Admin$

অনুমোদন উইন্ডোতে, আমি Windows 10-এ স্থানীয় প্রশাসক গোষ্ঠীর সদস্য একটি অ্যাকাউন্টের শংসাপত্রগুলি নির্দিষ্ট করি এবং একটি “অ্যাক্সেস অস্বীকার করা হয়েছে পাই " ত্রুটি. একই সময়ে, আমি Windows 10-এ সমস্ত নেটওয়ার্ক শেয়ার এবং শেয়ার্ড প্রিন্টার অ্যাক্সেস করতে পারি (নেটওয়ার্ক নেবারহুডে কম্পিউটারটি লুকানো নেই)। এছাড়াও, আমি অন্তর্নির্মিত প্রশাসকের অধীনে প্রশাসনিক শেয়ারগুলি অ্যাক্সেস করতে পারি৷ অ্যাকাউন্ট যদি এই কম্পিউটারটি একটি অ্যাক্টিভ ডিরেক্টরি ডোমেনে যুক্ত থাকে, তাহলে প্রশাসনিক বিশেষাধিকার সহ ডোমেন অ্যাকাউন্টগুলি থেকে প্রশাসক শেয়ারগুলিতে অ্যাক্সেস ব্লক করা হয় না৷

বিষয়টি নিরাপত্তা নীতির আরেকটি দিক যা UAC-তে উপস্থিত হয়েছিল – তথাকথিত রিমোট UAC (দূরবর্তী সংযোগের জন্য ব্যবহারকারীর অ্যাকাউন্ট নিয়ন্ত্রণ) যা স্থানীয় এবং Microsoft অ্যাকাউন্টগুলির টোকেনগুলিকে ফিল্টার করে এবং এই ধরনের অ্যাকাউন্টগুলির অধীনে প্রশাসক শেয়ারগুলিতে দূরবর্তী অ্যাক্সেস ব্লক করে। ডোমেন অ্যাকাউন্টের অধীনে অ্যাক্সেস করার সময়, এই সীমাবদ্ধতা প্রয়োগ করা হয় না।

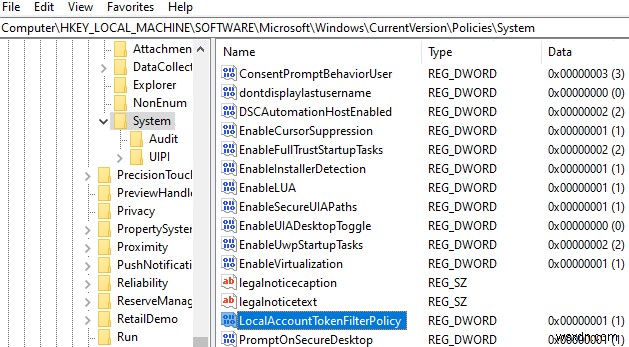

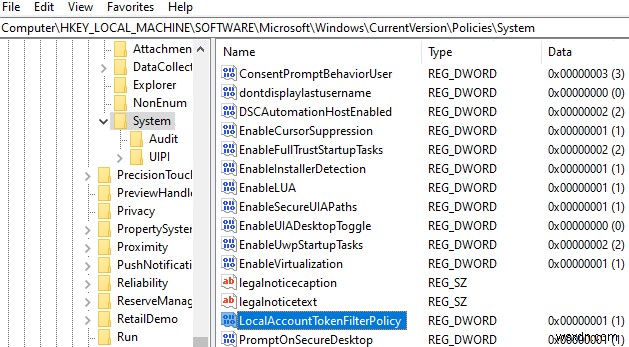

আপনি LocalAccountTokenFilterPolicy তৈরি করে দূরবর্তী UAC অক্ষম করতে পারেন রেজিস্ট্রিতে প্যারামিটার

টিপ . এটি উইন্ডোজের নিরাপত্তার মাত্রা কিছুটা কমিয়ে দেবে।- রেজিস্ট্রি এডিটর খুলুন (regedit.exe );

- নিম্নলিখিত রেজি কী-তে যান HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System;

- LocalAccountTokenFilterPolicy নামের একটি নতুন DWORD (32-বিট) প্যারামিটার তৈরি করুন;

- LocalAccountTokenFilterPolicy প্যারামিটার মান সেট করুন 1;

- পরিবর্তনগুলি প্রয়োগ করতে আপনার কম্পিউটার পুনরায় চালু করুন৷ ৷

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

রিবুট করার পরে, Windows 10 চলমান কম্পিউটারে দূরবর্তীভাবে C$ অ্যাডমিন শেয়ার খোলার চেষ্টা করুন। স্থানীয় প্রশাসক গোষ্ঠীর সদস্য একটি অ্যাকাউন্ট ব্যবহার করে লগ ইন করুন। C:\ ড্রাইভের বিষয়বস্তু সহ একটি ফাইল এক্সপ্লোরার উইন্ডো খোলা উচিত।

সুতরাং, আমরা দেখলাম কিভাবে LocalAccountTokenFilterPolicy কী ব্যবহার করে Windows 10 চালিত কম্পিউটারের সমস্ত স্থানীয় প্রশাসকদের জন্য লুকানো অ্যাডমিন শেয়ারগুলিতে দূরবর্তী অ্যাক্সেসের অনুমতি দেওয়া যায়। এই নির্দেশিকা Windows 8.1, 7 এবং Windows সার্ভারের ক্ষেত্রেও প্রযোজ্য৷

৷