একক সাইন-অন (SSO)৷ এটি এমন একটি প্রযুক্তি যা একটি প্রমাণীকৃত (সাইন অন) ব্যবহারকারীকে পুনরায় প্রমাণীকরণ ছাড়াই অন্যান্য ডোমেন পরিষেবাগুলি অ্যাক্সেস করতে দেয়৷ রিমোট ডেস্কটপ পরিষেবাতে প্রয়োগ করা হয়েছে, SSO ডোমেন কম্পিউটারে লগ ইন করা ব্যবহারকারীকে RDS সার্ভারের সাথে সংযোগ করার সময় বা প্রকাশিত RemoteApps চালু করার সময় অ্যাকাউন্টের শংসাপত্র (ব্যবহারকারীর নাম এবং পাসওয়ার্ড) পুনরায় প্রবেশ না করার অনুমতি দেয়৷

এই নিবন্ধে, আমরা Windows Server 2016 এবং 2012 R2 চলমান RDS সার্ভারগুলিতে স্বচ্ছ SSO (একক সাইন-অন) প্রমাণীকরণ কনফিগার করার বিশেষত্ব বর্ণনা করব।

সিস্টেম প্রয়োজনীয়তা:

- কানেকশন ব্রোকার সার্ভার এবং সমস্ত RDS সার্ভার অবশ্যই উইন্ডোজ সার্ভার 2012 বা তার পরে চলমান থাকবে;

- এসএসও শুধুমাত্র ডোমেন পরিবেশে কাজ করে:সক্রিয় ডিরেক্টরি ব্যবহারকারীর অ্যাকাউন্ট ব্যবহার করতে হবে, আরডিএস সার্ভার এবং ব্যবহারকারীর ওয়ার্কস্টেশনগুলিকে AD ডোমেনে অন্তর্ভুক্ত করতে হবে;

- আরডিপি 8.0 বা তার পরবর্তী সংস্করণ অবশ্যই rdp ক্লায়েন্টগুলিতে ব্যবহার করা উচিত (Windows XP-এ RDP ক্লায়েন্টের এই সংস্করণটি ইনস্টল করা সম্ভব হবে না);

- নিম্নলিখিত OS সংস্করণগুলি rdp-ক্লায়েন্ট সাইডে সমর্থিত:Windows 10, 8.1 বা 7;

- SSO শুধুমাত্র পাসওয়ার্ড প্রমাণীকরণের সাথে কাজ করে (স্মার্ট কার্ড সমর্থিত নয়);

- সংযোগ সেটিংসে RDP নিরাপত্তা স্তরটি নেগোশিয়েট এ সেট করা উচিত অথবা SSL (TLS 1.0), এবং এনক্রিপশন মোড উচ্চ করতে অথবা FIPS সঙ্গতিপূর্ণ .

একক সাইন-অন কনফিগারেশনের পদ্ধতিতে নিম্নলিখিত ধাপগুলি রয়েছে:

- আপনাকে RD গেটওয়ে, RD ওয়েব, এবং RD সংযোগ ব্রোকার সার্ভারে একটি SSL শংসাপত্র ইস্যু এবং বরাদ্দ করতে হবে;

- ওয়েব SSO কে RDWeb সার্ভারে সক্রিয় করতে হবে;

- শংসাপত্র প্রতিনিধিদের জন্য গ্রুপ নীতি কনফিগার করতে হবে;

- জিপিও ব্যবহার করে বিশ্বস্ত .rdp প্রকাশকদের কাছে সার্টিফিকেট থাম্বপ্রিন্ট যোগ করতে হবে।

প্রথমত, আপনাকে একটি SSL শংসাপত্র ইস্যু এবং বরাদ্দ করতে হবে। EKU (উন্নত কী ব্যবহার) শংসাপত্র বৈশিষ্ট্যে, সার্ভার প্রমাণীকরণ শনাক্তকারী উপস্থিত থাকতে হবে। আমরা SSL শংসাপত্র প্রাপ্তির পদ্ধতি বর্ণনা করব না কারণ এটি এই নিবন্ধের সুযোগের বাইরে চলে যায় (আপনি নিজেই একটি স্ব-স্বাক্ষরিত SSL শংসাপত্র তৈরি করতে পারেন, তবে আপনাকে গ্রুপটি ব্যবহার করে সমস্ত ক্লায়েন্টদের বিশ্বস্ত শংসাপত্রে এটি স্থাপন করতে হবে নীতি)।

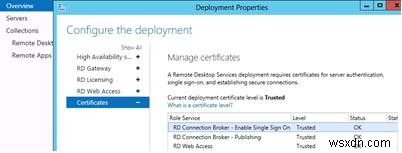

শংসাপত্রটি শংসাপত্র-এ বরাদ্দ করা হয়েছে৷ RDS স্থাপনার বিভাগ বৈশিষ্ট্য

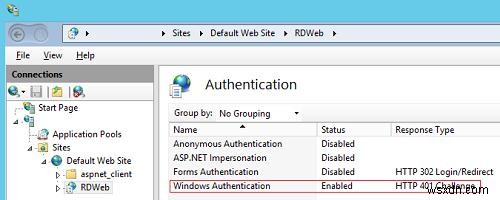

তারপর আপনাকে “Windows প্রমাণীকরণ সক্ষম করতে হবে৷ " IIS RDWeb ডিরেক্টরির জন্য ওয়েব অ্যাক্সেস ভূমিকা সহ সমস্ত সার্ভারে এবং "বেনামী প্রমাণীকরণ" অক্ষম করুন .

আপনি পরিবর্তনগুলি সংরক্ষণ করার পরে, IIS পুনরায় চালু করুন:

iisreset /noforce

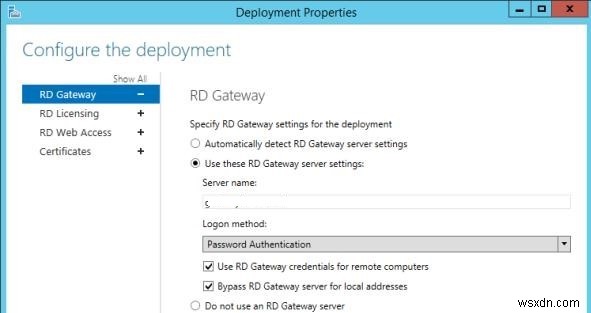

আপনি যদি RD গেটওয়ে ব্যবহার করেন, তবে নিশ্চিত করুন যে এটি অভ্যন্তরীণ ক্লায়েন্টদের সংযোগের জন্য ব্যবহার করা হচ্ছে না (স্থানীয় ঠিকানার জন্য বাইপাস RD গেটওয়ে সার্ভার বিকল্পটি চেক করতে হবে)।

পরবর্তী ধাপ হল শংসাপত্র প্রতিনিধি নীতির কনফিগারেশন। একটি নতুন ডোমেন GPO তৈরি করুন এবং এটিকে ব্যবহারকারীদের (কম্পিউটার) সাথে OU এর সাথে লিঙ্ক করুন যাদের SSO-কে RDS সার্ভারে অ্যাক্সেসের অনুমতি দিতে হবে। আপনি যদি সমস্ত ডোমেন ব্যবহারকারীদের জন্য SSO-এর অনুমতি দিতে চান, তাহলে ডিফল্ট ডোমেন নীতি সম্পাদনা করা গ্রহণযোগ্য।

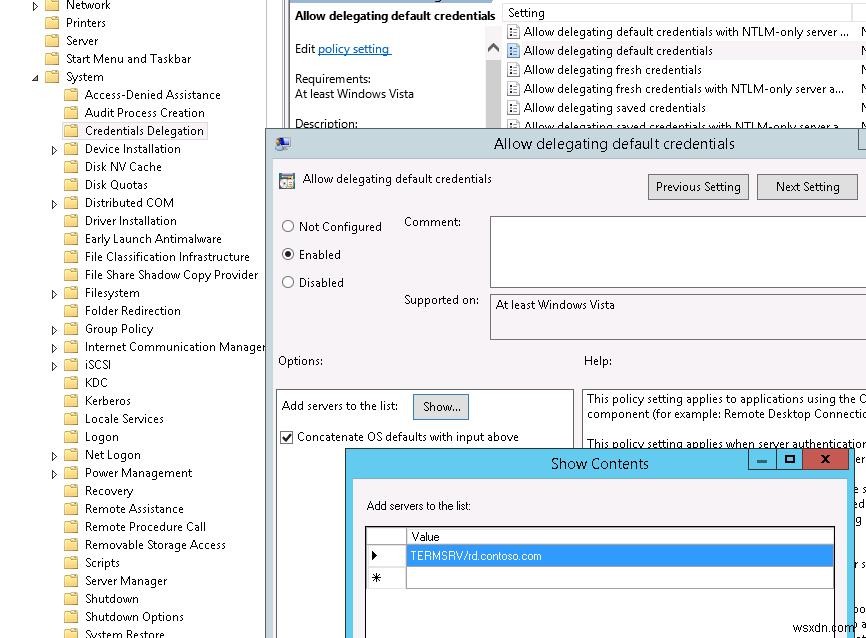

এই নীতিটি নিম্নলিখিত GPO বিভাগে অবস্থিত:কম্পিউটার কনফিগারেশন -> নীতি -> প্রশাসনিক টেমপ্লেট -> সিস্টেম -> শংসাপত্র অর্পণ -> অর্পণ ডিফল্ট শংসাপত্রের অনুমতি দিন . নীতিটি কিছু সার্ভারকে Windows ব্যবহারকারীদের শংসাপত্র অ্যাক্সেস করার অনুমতি দেয়:

- নীতিটি সক্ষম করতে হবে (সক্ষম৷ );

- সার্ভারের তালিকায় আপনাকে RDS সার্ভারের নাম যোগ করতে হবে যেখানে ক্লায়েন্ট স্বয়ংক্রিয়ভাবে SSO প্রমাণীকরণ সম্পাদন করতে ব্যবহারকারীর শংসাপত্র পাঠাতে পারে। একটি সার্ভার যোগ করার বিন্যাস নিম্নরূপ:TERMSRV/rd.contoso.com (উল্লেখ্য যে সমস্ত TERMSRV অক্ষর অবশ্যই বড় হাতের মধ্যে হতে হবে)। যদি আপনাকে ডোমেনের সমস্ত টার্মিনাল সার্ভারে এই অনুমতি দিতে হয় (কম নিরাপদ), আপনি এই নির্মাণটি ব্যবহার করতে পারেন:TERMSRV/*.contoso.com ।

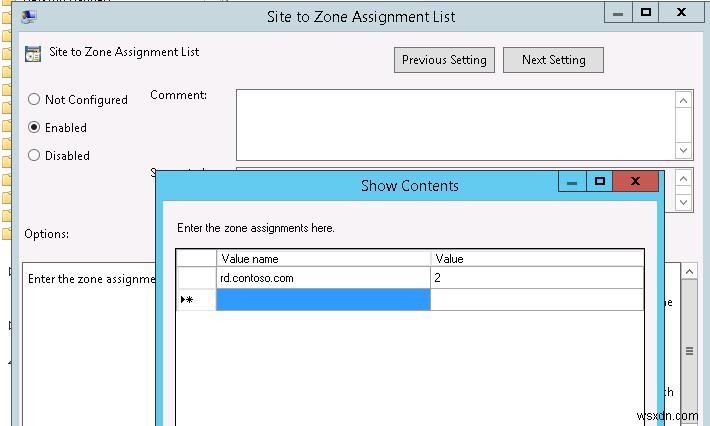

তারপরে, দূরবর্তী অ্যাপ্লিকেশন প্রকাশককে অবিশ্বস্ত হওয়ার একটি উইন্ডো সতর্কতা রোধ করতে, "সাইট টু জোন অ্যাসাইনমেন্ট তালিকা"<নীতি ব্যবহার করে ক্লায়েন্ট কম্পিউটারগুলিতে বিশ্বস্ত জোনে সংযোগ ব্রোকার ভূমিকা সহ সার্ভারের ঠিকানা যোগ করুন৷ (Windows 10-এ কীভাবে ওপেন ফাইল নিরাপত্তা সতর্কতা অক্ষম করবেন প্রবন্ধের অনুরূপ):ব্যবহারকারী/কম্পিউটার কনফিগারেশন -> প্রশাসনিক সরঞ্জাম -> উইন্ডোজ উপাদান -> ইন্টারনেট এক্সপ্লোরার -> ইন্টারনেট কন্ট্রোল প্যানেল -> নিরাপত্তা পৃষ্ঠা .

FQDN নির্দিষ্ট করুন৷ সার্ভারের নাম RDCB এবং জোন 2 (বিশ্বস্ত সাইট)।

তারপর লগইন বিকল্পগুলি সক্ষম করুন৷ নীতি ব্যবহারকারী/কম্পিউটার কনফিগারেশন -> প্রশাসনিক সরঞ্জাম -> উইন্ডোজ উপাদান -> ইন্টারনেট এক্সপ্লোরার -> ইন্টারনেট কন্ট্রোল প্যানেল -> নিরাপত্তা -> বিশ্বস্ত সাইট জোন এবং ড্রপডাউন তালিকায় "বর্তমান ব্যবহারকারীর নাম এবং পাসওয়ার্ড সহ স্বয়ংক্রিয় লগইন" নির্বাচন করুন৷ .

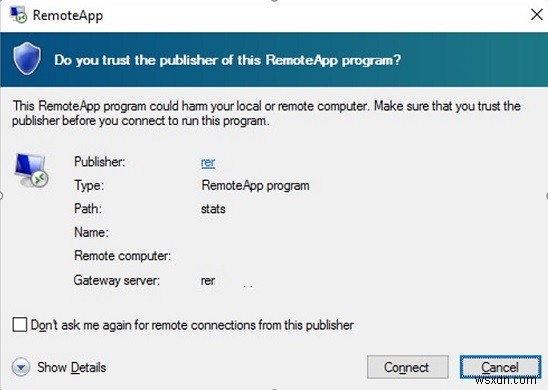

ক্লায়েন্টে গ্রুপ নীতিগুলি আপডেট করার পরে, আপনি যদি RemoteApp শুরু করার চেষ্টা করেন, একটি পাসওয়ার্ড প্রম্পট প্রদর্শিত হবে না, তবে একটি সতর্কতা উইন্ডো প্রদর্শিত হবে:

Do you trust the publisher of this RemoteApp program?

ব্যবহারকারীর লগঅনে প্রতিবার এই বার্তাটি প্রদর্শিত হওয়া থেকে আটকাতে, আপনাকে RD সংযোগ ব্রোকারে SSL শংসাপত্র থাম্বপ্রিন্ট পেতে হবে এবং এটিকে বিশ্বস্ত rdp প্রকাশকদের তালিকায় যুক্ত করতে হবে। এটি করতে, RDS সংযোগ ব্রোকার সার্ভারে পাওয়ারশেল কমান্ডটি চালান:

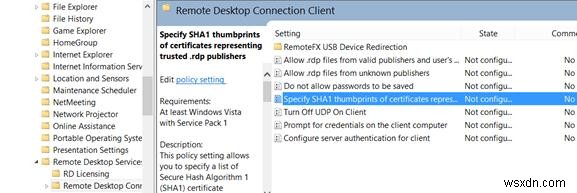

Get-Childitem CERT:\LocalMachine\My

শংসাপত্রের থাম্বপ্রিন্টের মানটি অনুলিপি করুন এবং এটিকে নীতিতে থাম্বপ্রিন্টের তালিকায় যুক্ত করুন আরডিপি প্রকাশকদের প্রতিনিধিত্বকারী শংসাপত্রগুলির SHA1 থাম্বপ্রিন্ট নির্দিষ্ট করুন (কম্পিউটার কনফিগারেশন -> প্রশাসনিক টেমপ্লেট -> উইন্ডোজ ডেস্কটপ পরিষেবা -> রিমোট ডেস্কটপ সংযোগ ক্লায়েন্ট)।

এখন SSO কনফিগারেশন শেষ হয়েছে, এবং নীতিগুলি প্রয়োগ করার পরে, ব্যবহারকারী পুনরায় পাসওয়ার্ড না দিয়ে RDP ব্যবহার করে Windows সার্ভার RDS ফার্মের সাথে সংযোগ করতে পারেন৷

এখন, আপনি যখন mstsc.exe (রিমোট ডেস্কটপ কানেকশন ক্লায়েন্ট) শুরু করেন এবং RDS সার্ভারের নাম উল্লেখ করেন, তখন UserName ক্ষেত্র স্বয়ংক্রিয়ভাবে ক্যাপশন সহ (user@domain.com) বিন্যাসে ব্যবহারকারীর নাম প্রদর্শন করবে:

Your Windows logon credentials will be used to connect.

SSO-এর সাথে RD গেটওয়ে ব্যবহার করতে, আপনাকে নীতিটি সক্ষম করতে হবে “আরডি গেটওয়ে প্রমাণীকরণ পদ্ধতি সেট করুন ” (ব্যবহারকারী কনফিগারেশন -> নীতিগুলি -> প্রশাসনিক টেমপ্লেট -> উইন্ডোজ উপাদানগুলি -> দূরবর্তী ডেস্কটপ পরিষেবাগুলি -> RD গেটওয়ে) এবং এর মান সেট করুন “স্থানীয়ভাবে লগ-অন শংসাপত্রগুলি ব্যবহার করুন ”।

RD ওয়েব অ্যাক্সেসে ওয়েব SSO ব্যবহার করার জন্য, অনুগ্রহ করে মনে রাখবেন যে Microsoft Remote Desktop Services Web Access Control (MsRdpClientShell) নামে সক্রিয় X কম্পোনেন্ট সহ ইন্টারনেট এক্সপ্লোরার ব্যবহার করার পরামর্শ দেওয়া হচ্ছে।