"একটি বর্শা-ফিশিং ইমেল যা সামান্য পরিবর্তিত ম্যালওয়্যার বহন করে তা বহু-মিলিয়ন ডলারের এন্টারপ্রাইজ নিরাপত্তা সমাধানগুলিকে বাইপাস করতে পারে যদি কোনো প্রতিপক্ষ সাইবার-স্বাস্থ্যগতভাবে উদাসীন কর্মচারীকে সংযুক্তি খুলতে বা একটি দূষিত লিঙ্কে ক্লিক করার জন্য প্রতারিত করে এবং এর ফলে পুরো নেটওয়ার্কের সাথে আপস করে।"

জেমস স্কট, সিনিয়র ফেলো, ইনস্টিটিউট ফর ক্রিটিক্যাল ইনফ্রাস্ট্রাকচার টেকনোলজি

গত সপ্তাহে, Defray নামক একটি র্যানসমওয়্যার সংক্রমণের পরে $5,000 দাবি করে অভিজাত সংস্থাগুলির একটি নির্বাচিত গ্রুপকে লক্ষ্য করে। এটি C++ এ লেখা একটি ফাইল এনকোডার ট্রোজান যা উন্নত ক্রিপ্টোগ্রাফিক অ্যালগরিদম ব্যবহার করে।

Defray নামটি প্রথম ট্রেস করা আক্রমণে কমান্ড-এন্ড-কন্ট্রোল সার্ভার হোস্টের উপর ভিত্তি করে তৈরি করা হয়েছে:'defrayable-listings'৷

এটি Glushkov Ransomware নামেও পরিচিত। নামটি 'admin@wsxdn.com,' 'glushkov®tutanota.de,' এবং 'admin@wsxdn.com' ইমেল অ্যাকাউন্টের রেফারেন্স হিসাবে ব্যবহার করা হতে পারে যেগুলি হুমকি ছড়িয়ে দিতে এবং হ্যাকারের সাথে যোগাযোগ করতে ব্যবহৃত হয়।

এটি দুটি ছোট এবং নির্বাচনী আক্রমণ বিতরণ করছিল এবং এটি দুর্দান্ত ক্রিপ্টো হুমকি হিসাবে স্বীকৃত। হুমকিটিকে পেটিয়া এবং ওয়ানাক্রাই স্ট্রেনের সাথে তুলনা করা হচ্ছে।

রিপোর্ট অনুসারে, হুমকিটি বেশিরভাগ হাসপাতাল এবং শিক্ষা প্রতিষ্ঠানের নেটওয়ার্ক এবং ডেটা এনক্রিপ্ট করাকে লক্ষ্য করে৷

প্রথম হামলার লক্ষ্য ছিল স্বাস্থ্যসেবা ও শিক্ষা প্রতিষ্ঠান, অন্যগুলো লক্ষ্যবস্তু উৎপাদন ও প্রযুক্তি প্রতিষ্ঠান।

এটি কিভাবে ছড়িয়ে পড়ছে?

Img src:৷ gbhackers

ম্যালওয়্যার ছড়িয়ে দেওয়ার জন্য ব্যবহৃত ইনস্টলারটি একটি Word নথি ব্যবহার করছে যাতে একটি এমবেডেড এক্সিকিউটেবল ভিডিও ক্লিপ (O LE প্যাকেজার শেল অবজেক্ট) রয়েছে।

যখন প্রাপক এমবেড করা ভিডিও চালানোর চেষ্টা করেন, যা একটি চিত্র, ডিফ্রে র্যানসমওয়্যার ইনস্টল হয়ে যায় এবং সক্রিয় হয়। ইনস্টলেশনের পরে, এটি ডেটা এনক্রিপ্ট করা শুরু করে এবং তারপরে একটি মুক্তিপণ নোট প্রদর্শন করে, ঘোষণা করে যে অ্যাক্সেস পুনরুদ্ধার করতে আপনাকে অবশ্যই মুক্তিপণ দিতে হবে৷

ফিশিং ইমেল এবং টার্গেটেড স্পিয়ার ফিশিং ইমেলগুলি অফিসের কর্মীদের আকৃষ্ট করার জন্য ব্যবহার করা হয় এবং তারপরে তাদের সংক্রামিত নথি পড়তে বাধ্য করা হয়। ইমেলগুলি ব্যক্তি বা গোষ্ঠীকে সম্বোধন করা হয় এবং এতে লক্ষ্যগুলিকে প্রলুব্ধ করার জন্য বিশেষভাবে ডিজাইন করা বার্তাগুলি থাকে৷

উৎপাদন ও প্রযুক্তি পেশাদারদের লক্ষ্য করে 15 আগস্ট প্রথমবারের মতো ক্যাম্পেইনটি হয়েছিল। এর ধারাবাহিকতায় 22শে আগস্ট, আরেকটি প্রচার শুরু হয়েছিল এবং স্বাস্থ্যসেবা ও শিক্ষা প্রতিষ্ঠানে জাল মেইল পাঠানো হয়েছিল। এই ইমেলটিতে একটি হাসপাতালের তথ্য ব্যবস্থাপনা ও প্রযুক্তি বিভাগের একজন কথিত পরিচালকের রোগীর রিপোর্ট রয়েছে।

Img src:৷ প্রুফপয়েন্ট

এই বোগাস ইমেলগুলি ম্যালওয়্যারকে খোলা আমন্ত্রণ দেয় এবং এটি মেশিনে ইনস্টল করা হয়। এটি একটি ভ্যাম্পায়ারকে আপনার বাড়িতে স্বাগত জানানোর এবং তারপর তাকে আপনার রক্ত পেতে দেওয়ার মতো৷

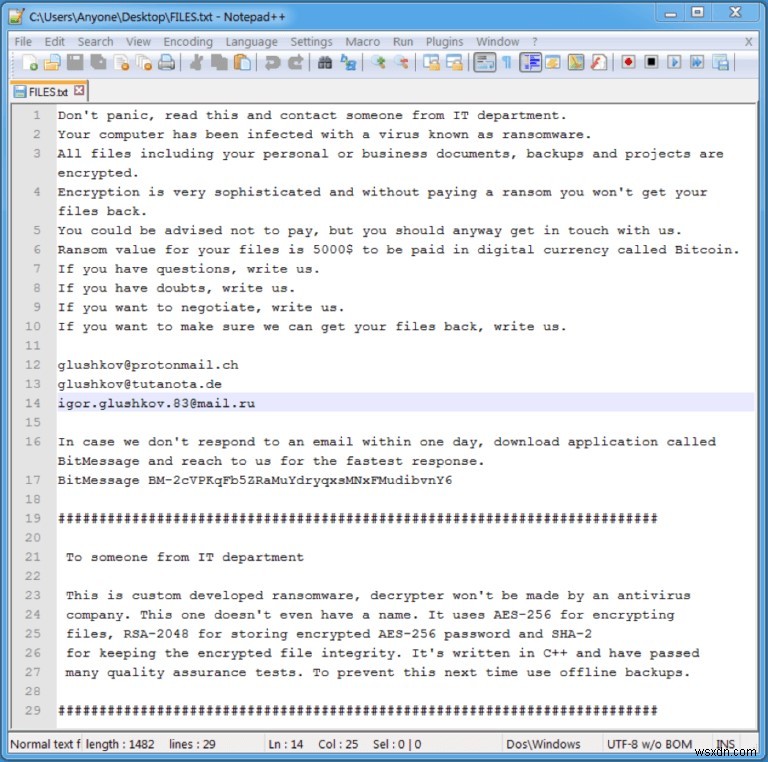

এত কিছুর পরে আপনার ডেস্কটপে একটি মুক্তিপণ নোট প্রদর্শিত হয়, ভিকটিমকে বিটকয়েন আকারে $5,000 দিতে বলা হয়।

মুক্তিপণের নোটটি 'Files.TXT' এবং 'HELP.TXXR' নামের দুটি ফাইলের মধ্যে পাওয়া যাবে এবং এটি শেষ করে:

“এটি কাস্টম ডেভেলপড র্যানসমওয়্যার, ডিক্রিপ্টার কোনো অ্যান্টিভাইরাস কোম্পানি তৈরি করবে না। এই এক এমনকি একটি নাম আছে. এটি ফাইল এনক্রিপ্ট করার জন্য AES-256, এনক্রিপ্ট করা AES-256 পাসওয়ার্ড সংরক্ষণের জন্য RSA-2048 এবং এনক্রিপ্ট করা ফাইলের অখণ্ডতা রাখার জন্য SHA-2 ব্যবহার করে। এটি C++ এ লেখা এবং অনেক গুণমানের নিশ্চয়তা পরীক্ষায় উত্তীর্ণ হয়েছে। এটি প্রতিরোধ করতে পরের বার অফলাইন ব্যাকআপ ব্যবহার করুন।"

উৎস: tripwire

নিম্নলিখিত এক্সটেনশনগুলির সাথে র্যানসমওয়্যার এনক্রিপ্ট ফাইলগুলিকে ডিফ্রে করুন:

.001, .3ds, .7zip, .MDF, .NRG, .PBF, .SQLITE, .SQLITE2, .SQLITE3, .SQLITEDB, .SVG, .UIF, .WMF, .abr, .accdb, , .arw, .asm, .bkf, .c4d, .cab, .cbm, .cbu, .class, .cls, .cpp, .cr2, .crw, .csh, .csv, .dat, .dbx, . dcr, .dgn, .djvu, .dng, .doc, .docm, .docx, .dwfx, .dwg, .dxf, .exe, .fla, .fpx, .gdb, .gho, .ghs, .hdd, .html, .iso, .iv2i, .java, .key, .lcf, .lnk, .matlab, .max, .mdb, .mdi, .mrbak, .mrimg, .mrw, .nef, .odg, .ofx , .orf, .ova, .ovf, .pbd, .pcd, .pdf, .php, .pps, .ppsx, .ppt, .pptx, .pqi, .prn, .psb, .psd, .pst, . ptx, .pvm, .pzl, .qfx, .qif, .r00, .raf, .rar, .raw, .reg, .rw2, .s3db, .skp, .spf, .spi, .sql, .sqlite- জার্নাল, .stl, .sup, .swift, .tib, .txf, .u3d, .v2i, .vcd, .vcf, .vdi, .vhd, .vmdk, .vmem, .vmwarevm, .vmx, ,vd .wallet, .win, .xls, .xlsm, .xlsx, .zip.

উৎস: enigmasoftware

এই সমস্ত র্যানসমওয়্যার আক্রমণগুলি সুরক্ষিত এবং সচেতন থাকার জন্য একটি অ্যালার্ম। আমাদের বেনামী উত্স থেকে প্রাপ্ত ইমেলগুলি খোলা থেকে বিরত থাকা উচিত এবং যেগুলি আমরা নিশ্চিত নই৷ আমরা ই-মেইলে যে সমস্ত সংযুক্তি পাই তা খোলা উচিত নয়। এছাড়াও নিরাপত্তার দৃষ্টিকোণ থেকে আপনার মেশিনে একটি আপডেটেড অ্যান্টি-ভাইরাস ইনস্টল করা উচিত।