প্রতি বছর, নিরাপত্তা এবং প্রযুক্তি সংস্থাগুলি হাজার হাজার দুর্বলতার বিবরণ প্রকাশ করে। মিডিয়া যথাযথভাবে সেই দুর্বলতাগুলির বিষয়ে রিপোর্ট করে, সবচেয়ে বিপজ্জনক সমস্যাগুলি তুলে ধরে এবং ব্যবহারকারীদের কীভাবে নিরাপদ থাকতে হয় সে সম্পর্কে পরামর্শ দেয়৷

কিন্তু আমি যদি আপনাকে বলি যে সেই হাজার হাজার দুর্বলতার মধ্যে, খুব কমই বন্য অঞ্চলে সক্রিয়ভাবে শোষণ করা হয়?

তাহলে কতগুলি নিরাপত্তা দুর্বলতা রয়েছে এবং নিরাপত্তা সংস্থাগুলি কি সিদ্ধান্ত নেয় যে একটি দুর্বলতা কতটা খারাপ?

কত নিরাপত্তা দুর্বলতা আছে?

পূর্বাভাস প্রতিবেদন সিরিজে কেননা সিকিউরিটির অগ্রাধিকার পাওয়া গেছে যে 2019 সালে, নিরাপত্তা সংস্থাগুলি 18,000 টিরও বেশি CVE (সাধারণ দুর্বলতা এবং এক্সপোজার) প্রকাশ করেছে।

যদিও এই সংখ্যাটি উচ্চ মনে হচ্ছে, প্রতিবেদনে আরও দেখা গেছে যে, সেই 18,000 দুর্বলতার মধ্যে, মাত্র 473টি "ব্যাপক শোষণে পৌঁছেছে", যা মোটের প্রায় 2 শতাংশ। যদিও এই দুর্বলতাগুলি প্রকৃতপক্ষে ইন্টারনেট জুড়ে কাজে লাগানো হয়েছিল, তার মানে এই নয় যে সারা বিশ্বের প্রত্যেক হ্যাকার এবং আক্রমণকারী এগুলি ব্যবহার করছিল৷

অধিকন্তু, "CVE তালিকায় প্রকাশিত হওয়ার সময় থেকে 50%> দুর্বলতার জন্য শোষণ কোড ইতিমধ্যেই উপলব্ধ ছিল।" যে এক্সপ্লয়েট কোডটি ইতিমধ্যেই উপলব্ধ ছিল তা অভিহিত মূল্যে উদ্বেগজনক শব্দ, এবং এটি একটি সমস্যা। যাইহোক, এর মানে হল যে নিরাপত্তা গবেষকরা ইতিমধ্যেই সমস্যাটি প্যাচ করার জন্য কাজ করছেন৷

সাধারণ অভ্যাস হল প্রকাশনার 30 দিনের উইন্ডোর মধ্যে দুর্বলতাগুলি প্যাচ করা। এটি সবসময় ঘটে না, তবে বেশিরভাগ প্রযুক্তি কোম্পানি এটির দিকে কাজ করে।

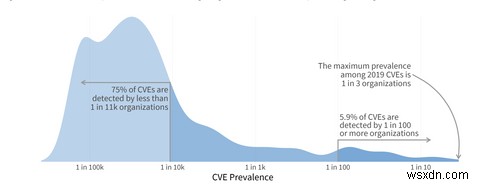

নীচের চার্টটি রিপোর্ট করা CVE এর সংখ্যা এবং প্রকৃতপক্ষে শোষিত সংখ্যার মধ্যে পার্থক্যকে আরও চিত্রিত করে৷

প্রায় 75 শতাংশ CVE সনাক্ত করা হয়েছে এর চেয়ে কম দ্বারা 11,000 প্রতিষ্ঠানের মধ্যে 1টি, এবং 100টি প্রতিষ্ঠানের মধ্যে 1টি দ্বারা মাত্র 5.9 শতাংশ সিভিই সনাক্ত করা হয়েছে। যে বেশ ছড়িয়ে. আপনার মনে রাখা উচিত যে উপরের চার্টটি 18,000 বা তার বেশি মোট দুর্বলতার পরিবর্তে 473টি শোষণকে নির্দেশ করে৷

আপনি পূর্বাভাস ভলিউম 6:দ্য অ্যাটাকার-ডিফেন্ডার ডিভাইডের অগ্রাধিকারে উপরের ডেটা এবং পরিসংখ্যানগুলি খুঁজে পেতে পারেন৷

কে সিভিই বরাদ্দ করে?

আপনি হয়তো ভাবছেন যে শুরু করার জন্য কে একটি সিভিই বরাদ্দ করে এবং তৈরি করে। শুধু যে কেউ একটি CVE বরাদ্দ করতে পারেন না. বর্তমানে 25টি দেশের 153টি সংস্থা সিভিই বরাদ্দ করার জন্য অনুমোদিত৷

এর অর্থ এই নয় যে শুধুমাত্র এই সংস্থাগুলি এবং সংস্থাগুলি বিশ্বজুড়ে নিরাপত্তা গবেষণার জন্য দায়ী৷ এটা থেকে দূরে, আসলে. এর অর্থ হল এই 153টি সংস্থা (সংক্ষেপে CVE Numbering Authorities বা CNAs নামে পরিচিত) পাবলিক ডোমেনে দুর্বলতা প্রকাশের জন্য একটি সম্মত মানদণ্ডে কাজ করে৷

এটি একটি স্বেচ্ছাসেবী অবস্থান। অংশগ্রহণকারী সংস্থাগুলিকে অবশ্যই "প্রাক-প্রকাশনা ছাড়াই দুর্বলতার তথ্য প্রকাশ নিয়ন্ত্রণ করার ক্ষমতা" প্রদর্শন করতে হবে, সেইসাথে অন্যান্য গবেষকদের সাথে কাজ করতে হবে যারা দুর্বলতার বিষয়ে তথ্যের জন্য অনুরোধ করে৷

তিনটি রুট সিএনএ আছে, যেগুলো ক্রমানুসারের শীর্ষে থাকে:

- MITER কর্পোরেশন

- সাইবারসিকিউরিটি অ্যান্ড ইনফ্রাস্ট্রাকচার সিকিউরিটি এজেন্সি (CISA) ইন্ডাস্ট্রিয়াল কন্ট্রোল সিস্টেমস (ICS)

- JPCERT/CC

অন্যান্য সমস্ত সিএনএ এই তিনটি শীর্ষ-স্তরের কর্তৃপক্ষের একজনকে রিপোর্ট করে। রিপোর্টিং সিএনএগুলি প্রধানত প্রযুক্তি কোম্পানি এবং হার্ডওয়্যার বিকাশকারী এবং নাম স্বীকৃতি সহ বিক্রেতা, যেমন Microsoft, AMD, Intel, Cisco, Apple, Qualcomm, এবং আরও অনেক কিছু। সম্পূর্ণ CNA তালিকাটি MITER ওয়েবসাইটে পাওয়া যায়।

ভালনারেবিলিটি রিপোর্টিং

দুর্বলতা রিপোর্টিং সফ্টওয়্যারের প্রকার এবং যে প্ল্যাটফর্মে দুর্বলতা পাওয়া যায় তার দ্বারাও সংজ্ঞায়িত করা হয়। এটি প্রাথমিকভাবে কে এটি খুঁজে পায় তার উপরও এটি নির্ভর করে৷

উদাহরণস্বরূপ, যদি কোনও নিরাপত্তা গবেষক কিছু মালিকানাধীন সফ্টওয়্যারে একটি দুর্বলতা খুঁজে পান, তাহলে সম্ভবত তারা সরাসরি বিক্রেতার কাছে রিপোর্ট করবেন। বিকল্পভাবে, যদি একটি ওপেন-সোর্স প্রোগ্রামে দুর্বলতা পাওয়া যায়, তাহলে গবেষক প্রকল্প রিপোর্টিং বা সমস্যা পৃষ্ঠায় একটি নতুন সমস্যা খুলতে পারেন।

যাইহোক, যদি একজন ঘৃণ্য ব্যক্তি প্রথমে দুর্বলতা খুঁজে পায়, তাহলে তারা প্রশ্নবিদ্ধ বিক্রেতার কাছে এটি প্রকাশ করতে পারে না। যখন এটি ঘটে, নিরাপত্তা গবেষক এবং বিক্রেতারা দুর্বলতা সম্পর্কে সচেতন নাও হতে পারে যতক্ষণ না এটি একটি শূন্য-দিনের শোষণ হিসাবে ব্যবহার করা হয়৷

সিকিউরিটি কোম্পানিগুলো কিভাবে CVE কে রেট দেয়?

আরেকটি বিবেচ্য বিষয় হল নিরাপত্তা এবং প্রযুক্তি কোম্পানিগুলি কীভাবে CVE-কে রেট দেয়।

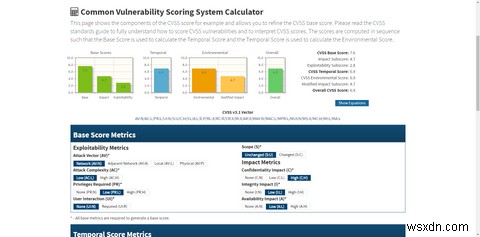

নিরাপত্তা গবেষক শুধুমাত্র পাতলা বাতাস থেকে একটি সংখ্যা টেনে আনেন না এবং এটি একটি নতুন আবিষ্কৃত দুর্বলতার জন্য বরাদ্দ করেন। একটি স্কোরিং ফ্রেমওয়ার্ক রয়েছে যা দুর্বলতা স্কোরিংকে গাইড করে:কমন ভালনারেবিলিটি স্কোরিং সিস্টেম (CVSS)।

CVSS স্কেল নিম্নরূপ:

| তীব্রতা | বেস স্কোর |

|---|---|

| কোনটিই নয় | 0 |

| নিম্ন | 0.1-3.9 |

| মাঝারি | 4.0-6.9 |

| উচ্চ | 7.0-8.9 |

| সমালোচনামূলক | 9.0-10.0 |

একটি দুর্বলতার জন্য CVSS মান বের করার জন্য, গবেষকরা বেস স্কোর মেট্রিক্স, টেম্পোরাল স্কোর মেট্রিক্স এবং এনভায়রনমেন্টাল স্কোর মেট্রিক্স কভার করে ভেরিয়েবলের একটি সিরিজ বিশ্লেষণ করেন।

- বেস স্কোর মেট্রিক্স দুর্বলতা কতটা শোষণযোগ্য, আক্রমণের জটিলতা, প্রয়োজনীয় সুযোগ-সুবিধা এবং দুর্বলতার সুযোগের মতো বিষয়গুলি কভার করুন।

- টেম্পোরাল স্কোর মেট্রিক্স শোষণ কোড কতটা পরিপক্ক, যদি শোষণের প্রতিকার বিদ্যমান থাকে, এবং দুর্বলতার প্রতিবেদনে আস্থার মতো দিকগুলি কভার করে।

- পরিবেশগত স্কোর মেট্রিক্স বিভিন্ন ক্ষেত্রের সাথে ডিল করুন:

- শোষণযোগ্যতা মেট্রিক্স: আক্রমণ ভেক্টর, আক্রমণের জটিলতা, বিশেষাধিকার, ব্যবহারকারীর মিথস্ক্রিয়া প্রয়োজনীয়তা এবং সুযোগ কভার করা।

- ইম্যাক্ট মেট্রিক্স: গোপনীয়তা, অখণ্ডতা এবং প্রাপ্যতার উপর প্রভাব কভার করা।

- ইমপ্যাক্ট সাবস্কোর: ইমপ্যাক্ট মেট্রিক্সে আরও সংজ্ঞা যোগ করে, গোপনীয়তার প্রয়োজনীয়তা, অখণ্ডতার প্রয়োজনীয়তা এবং প্রাপ্যতার প্রয়োজনীয়তাগুলিকে কভার করে।

এখন, যদি এই সব একটু বিভ্রান্তিকর শোনায়, দুটি জিনিস বিবেচনা করুন। প্রথমত, এটি CVSS স্কেলের তৃতীয় পুনরাবৃত্তি। পরবর্তী সংশোধনের সময় পরবর্তী মেট্রিক্স যোগ করার আগে এটি প্রাথমিকভাবে বেস স্কোর দিয়ে শুরু হয়েছিল। বর্তমান সংস্করণ হল CVSS 3.1.

দ্বিতীয়ত, সিভিএসএস কীভাবে স্কোরগুলিকে চিহ্নিত করে তা আরও ভালভাবে বোঝার জন্য, দুর্বলতার মেট্রিক্সগুলি কীভাবে ইন্টারঅ্যাক্ট করে তা দেখতে আপনি ন্যাশনাল ভালনারেবিলিটি ডেটাবেস সিভিএসএস ক্যালকুলেটর ব্যবহার করতে পারেন৷

কোন সন্দেহ নেই যে "চোখের দ্বারা" একটি দুর্বলতা স্কোর করা অত্যন্ত কঠিন হবে, তাই এই ধরনের একটি ক্যালকুলেটর একটি সুনির্দিষ্ট স্কোর প্রদান করতে সাহায্য করে৷

অনলাইনে নিরাপদ থাকা

যদিও কেননা সিকিউরিটি রিপোর্টটি ব্যাখ্যা করে যে শুধুমাত্র রিপোর্ট করা দুর্বলতাগুলির একটি ছোট অনুপাতই একটি গুরুতর হুমকি হয়ে ওঠে, তবুও শোষণের 6 শতাংশ সম্ভাবনা বেশি। কল্পনা করুন যদি আপনি বসার সময় আপনার পছন্দের চেয়ারটি 100 টির মধ্যে 6টি ভাঙ্গার সম্ভাবনা থাকে। আপনি এটি প্রতিস্থাপন করবেন, তাই না?

আপনার ইন্টারনেটের সাথে একই বিকল্প নেই; এটা অপরিবর্তনীয়। যাইহোক, আপনার প্রিয় চেয়ারের মতো, আপনি এটিকে আরও বড় সমস্যা হওয়ার আগে এটিকে প্যাচ করতে এবং সুরক্ষিত করতে পারেন। অনলাইনে নিরাপদ বলতে এবং ম্যালওয়্যার এবং অন্যান্য অপব্যবহার এড়াতে পাঁচটি গুরুত্বপূর্ণ জিনিস রয়েছে:

- আপডেট। আপনার সিস্টেম আপ টু ডেট রাখুন. আপডেটগুলি হল এক নম্বর উপায় যা প্রযুক্তি সংস্থাগুলি আপনার কম্পিউটারকে সুরক্ষিত রাখে, দুর্বলতা এবং অন্যান্য ত্রুটিগুলি দূর করে৷

- অ্যান্টিভাইরাস। আপনি অনলাইনে জিনিস পড়তে পারেন যেমন "আপনার আর অ্যান্টিভাইরাস লাগবে না" বা "অ্যান্টিভাইরাস অকেজো।" অবশ্যই, আক্রমণকারীরা ক্রমাগত অ্যান্টিভাইরাস প্রোগ্রামগুলি এড়াতে বিকশিত হয়, তবে আপনি তাদের ছাড়া আরও খারাপ পরিস্থিতির মধ্যে থাকবেন। আপনার অপারেটিং সিস্টেমে ইন্টিগ্রেটেড অ্যান্টিভাইরাস একটি দুর্দান্ত সূচনা পয়েন্ট, তবে আপনি ম্যালওয়্যারবাইটের মতো একটি টুল দিয়ে আপনার সুরক্ষা বাল্ক আউট করতে পারেন।

- লিঙ্কগুলি৷ . তারা কোথায় যাচ্ছে তা না জানলে তাদের ক্লিক করবেন না। আপনি আপনার ব্রাউজারের ইনবিল্ট টুল ব্যবহার করে একটি সন্দেহজনক লিঙ্ক পরিদর্শন করতে পারেন।

- পাসওয়ার্ড। এটিকে শক্তিশালী করুন, এটিকে অনন্য করুন এবং এটি পুনরায় ব্যবহার করবেন না। যাইহোক, এই সমস্ত পাসওয়ার্ড মনে রাখা কঠিন—কেউ এর বিরুদ্ধে তর্ক করবে না। সেজন্য আপনার অ্যাকাউন্টগুলি মনে রাখতে এবং আরও ভালভাবে সুরক্ষিত রাখতে আপনার একটি পাসওয়ার্ড ম্যানেজার টুল চেক করা উচিত।

- স্ক্যাম। ইন্টারনেটে প্রচুর স্ক্যাম রয়েছে। যদি এটি সত্য হতে খুব ভাল বলে মনে হয়, এটি সম্ভবত৷ . অপরাধীরা এবং স্ক্যামাররা পালিশ পার্টস দিয়ে সুইশ ওয়েবসাইট তৈরি করতে পারদর্শী হয় যাতে আপনি এটি বুঝতে না পেরে কেলেঙ্কারির মাধ্যমে আপনাকে প্রতারিত করতে পারেন। আপনি অনলাইনে পড়া সবকিছু বিশ্বাস করবেন না।

অনলাইনে নিরাপদে থাকা একটি পূর্ণ-সময়ের চাকরি হতে হবে না, এবং আপনি যখনই আপনার কম্পিউটারে আগুন লাগাবেন তখন আপনাকে চিন্তা করতে হবে না। কিছু নিরাপত্তা পদক্ষেপ গ্রহণ করলে আপনার অনলাইন নিরাপত্তা ব্যাপকভাবে বৃদ্ধি পাবে।