আপনার ডিভাইস এবং নেটওয়ার্কের নিরাপত্তা পরিস্থিতি মূল্যায়ন করতে কালি লিনাক্স অনেক ধরনের পেনিট্রেশন টুল ব্যবহার করে। আপনি একজন নৈতিক পরীক্ষক হিসাবে আপনার কর্মজীবনকে এগিয়ে নিতে চান বা আপনার সিস্টেমের দুর্বলতাগুলি খুঁজে পান না কেন, এই শক্তিশালী সরঞ্জামগুলি দুর্দান্ত ফলাফল দেয়। তাদের প্রায় সবগুলোই প্রধান কালি লিনাক্স টার্মিনাল থেকে অ্যাক্সেসযোগ্য হওয়া উচিত।

দ্রষ্টব্য :আপনি যদি একজন নৈতিক পরীক্ষক হন, তবে অন্য ব্যক্তির ডিভাইস অ্যাক্সেস করার জন্য আপনার কাছে প্রয়োজনীয় অনুমতি থাকতে হবে, যদি না আপনি নিজের ডিভাইসে পরীক্ষা করছেন।

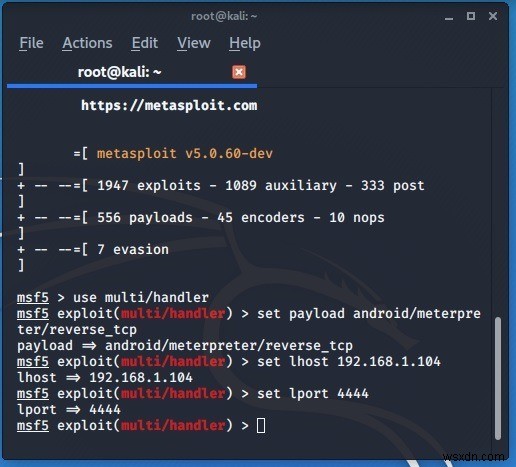

1. মেটাসপ্লয়েট ফ্রেমওয়ার্ক

একটি Metasploit ফ্রেমওয়ার্ক একটি খুব সাধারণ অনুপ্রবেশ টুল। এর উদ্দেশ্য হল একটি সিস্টেমে সম্ভাব্য দুর্বলতাগুলি আবিষ্কার করা। অনুপ্রবেশ পরীক্ষা সফল হলে, Metasploit ব্যবহার করা যেতে পারে Android ফোন এবং ক্যামেরার মতো ডিভাইস অ্যাক্সেস করতে, যা আমরা আগে বিস্তারিতভাবে কভার করেছি।

ফ্রেমওয়ার্কটি "MSFvenom," "Meterpreter" এবং অন্যান্য পেলোডের সংমিশ্রণে চালু করা হয়েছে। যদি একটি Metasploit আক্রমণ আপনার ফোন বা অন্য ডিভাইসের নিরাপত্তাকে বাইপাস করতে না পারে, তাহলে এর মানে ডিভাইস প্রস্তুতকারী এই আক্রমণ ভেক্টরের জন্য পরীক্ষা করেছে।

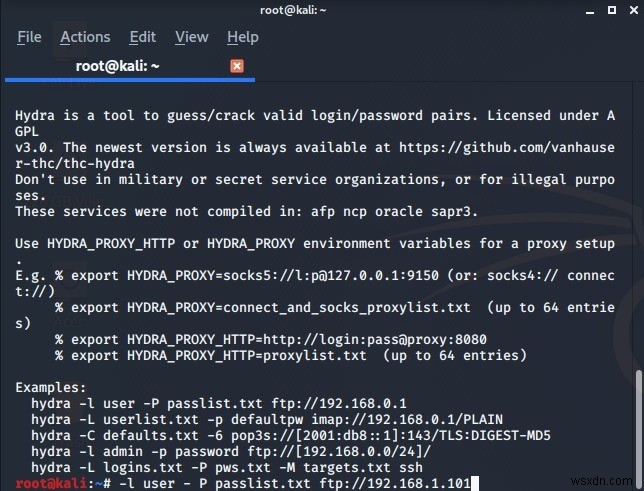

2. হাইড্রা

আপনি যদি কালি লিনাক্সের সাথে শুরু করে থাকেন, তাহলে হাইড্রা হল একটি অত্যন্ত দরকারী অনুপ্রবেশ টুল যা বৈধ লগইন এবং পাসওয়ার্ড জোড়া অনুমান বা ক্র্যাক করার জন্য ব্যবহৃত হয়। এটি যে কৌশলগুলি ব্যবহার করে তার মধ্যে, "রুট" ফোল্ডারে সংরক্ষিত একটি ফাইলে অভিধান আক্রমণ এবং সংরক্ষিত পাসওয়ার্ডগুলির একটি বিস্তৃত তালিকা রয়েছে৷ তালিকা থেকে পাসওয়ার্ড পড়ে, Hydra তাদের নেটওয়ার্কের লগইন অ্যাকাউন্টের সাথে মেলাতে চেষ্টা করবে। এটি নিরাপত্তা গবেষকদের বুঝতে সাহায্য করে যে খুব সাধারণ লগইন এবং পাসওয়ার্ড জোড়া ব্যবহার করা হয়েছে কিনা।

3. Findmyhash

Findmyhash হল একটি পাইথন-ভিত্তিক এক্সিকিউটেবল যা ব্রুট টেস্টিংয়ের মাধ্যমে লক্ষ্য পাসওয়ার্ডের হ্যাশ মান নির্ধারণ করার চেষ্টা করে। অনুপ্রবেশ একটি ওয়েবসাইটের ব্যবহারকারীর শংসাপত্রের সংরক্ষিত তালিকায় তালিকাভুক্ত হ্যাশের বিরুদ্ধে নির্দেশিত হতে পারে। এটির মূলত অর্থ হল যে যদি কোনও ওয়েবসাইট এনক্রিপ্ট করা ডেটা স্থানান্তর করে, এই টুলটি আপনাকে ত্রুটিগুলি মূল্যায়ন করতে সহায়তা করবে৷ আধুনিক ওয়েবসাইটগুলি এনক্রিপ্ট করা ট্রাফিক ব্যবহার করে৷

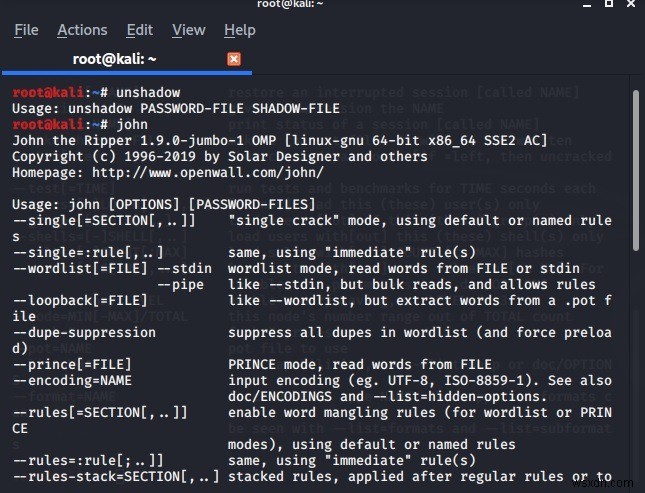

৷4. জন দ্য রিপার

জন দ্য রিপার একটি খুব সাধারণ পাসওয়ার্ড পেনিট্রেশন টুল যা কালি লিনাক্স একটি ডিফল্ট ক্র্যাকার হিসাবে ব্যবহার করে। এটি বিনামূল্যে এবং ওপেন সোর্স, এবং এর প্রধান উদ্দেশ্য দুর্বল এবং অবিশ্বস্ত পাসওয়ার্ড সনাক্ত করা। জন দ্য রিপারের জন্য একটি ডিফল্ট পাসওয়ার্ড তালিকা কালি লিনাক্সের "ব্যবহারকারী" ফোল্ডারে পাওয়া যাবে।

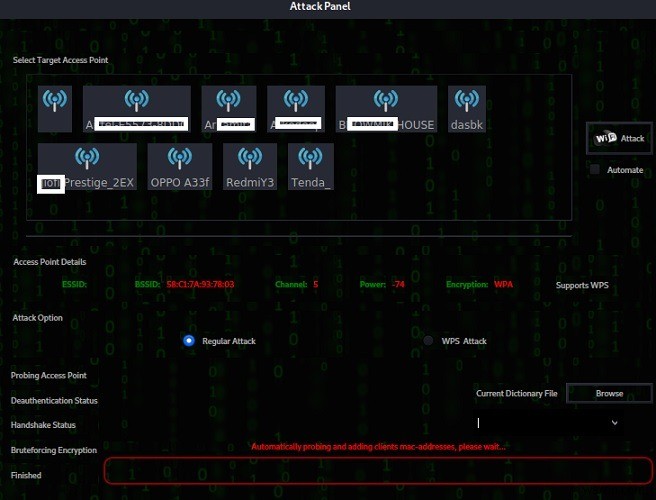

5. ফার্ন ওয়াই-ফাই ক্র্যাকার

আপনি কি জানতে চান আপনার Wi-Fi নেটওয়ার্ক বহিরাগতদের কাছে অ্যাক্সেসযোগ্য কিনা? খুঁজে বের করার একটি উপায় হল ফার্ন ওয়াই-ফাই ক্র্যাকার কালি লিনাক্সের সংমিশ্রণে ব্যবহার করা। যত তাড়াতাড়ি আপনি "সক্রিয়" Wi-Fi স্ক্যান নোড সক্ষম করবেন, এটি কাছাকাছি Wi-Fi নেটওয়ার্কগুলির একটি তালিকা নির্ধারণ করবে৷

পরবর্তী ধাপে আপনি অ্যাক্সেস পয়েন্টের বিশদ পর্যালোচনা করতে এবং নেটওয়ার্কটিকে প্রমাণীকরণ করতে একটি অনুপ্রবেশ আক্রমণ চালু করতে সক্ষম হবেন। যদি Wi-Fi নেটওয়ার্কটি এনক্রিপ্ট করা না থাকে বা একটি দুর্বল পাসওয়ার্ড ব্যবহার করা হয়, তাহলে এর অর্থ হল Wi-Fi নেটওয়ার্ক আক্রমণের জন্য ঝুঁকিপূর্ণ।

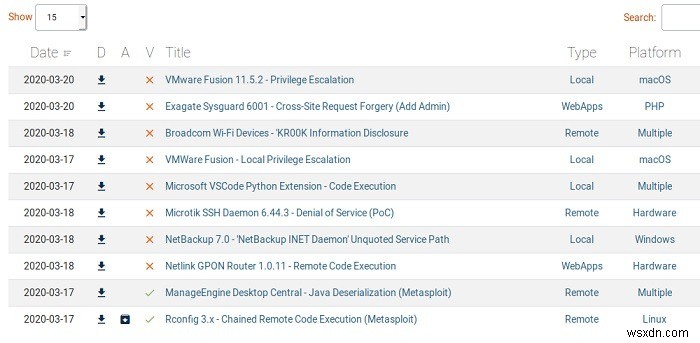

6. exploitdb

exploitdb-এ সমস্ত ধরণের ডিভাইস এবং অপারেটিং সিস্টেমে অনুপ্রবেশ আক্রমণের একটি বিস্তৃত তালিকা রয়েছে। লিনাক্স, ম্যাকোস, উইন্ডোজ এবং ওয়েব-ভিত্তিক সিস্টেম থেকে, আক্রমণগুলি সরাসরি কালি লিনাক্স টার্মিনাল থেকে চালু করা যেতে পারে। উদাহরণস্বরূপ, SQL ইনজেকশন আক্রমণের বিরুদ্ধে আপনার ওয়েবসাইট এবং ডিভাইসগুলির প্রতিরক্ষা সম্পর্কে জানার জন্য এটি কার্যকর।

7. ক্র্যাকল

ক্র্যাকল হল আরেকটি টুল যা অস্থায়ী কী (TK) অনুমানের মাধ্যমে নেটওয়ার্কে ব্যাকডোর অ্যাক্সেস নির্ধারণ করতে ব্যবহৃত হয়। এটি একটি নৃশংস শক্তি আক্রমণ যা মূল্যায়ন করে যে একটি সিস্টেমের প্রমাণীকরণ অ্যাকাউন্ট পরিবর্তন করা প্রয়োজন কিনা৷

8. রাউটারস্লোইট

আপনি একটি পুরানো রাউটার আছে? আপনি কি উদ্বিগ্ন যে এটি হ্যাকারদের কাছে দৃশ্যমান হতে পারে? Routersploit হল একটি শোষণ যা রাউটারগুলির পাশাপাশি অন্যান্য এমবেডেড ডিভাইসগুলির চিহ্নিত দুর্বলতাগুলি মূল্যায়ন করে। এটি একটি লক্ষ্য আইপি ঠিকানায় "দুর্ভাগ্য কুকি" হিসাবে পরিচিত যা চালু করে। (কালি লিনাক্সে একটি আইপি ঠিকানা শিখতে #ifconfig লিখুন .) লক্ষ্য অরক্ষিত না হলে, তারপর কোন ফলাফল আছে.

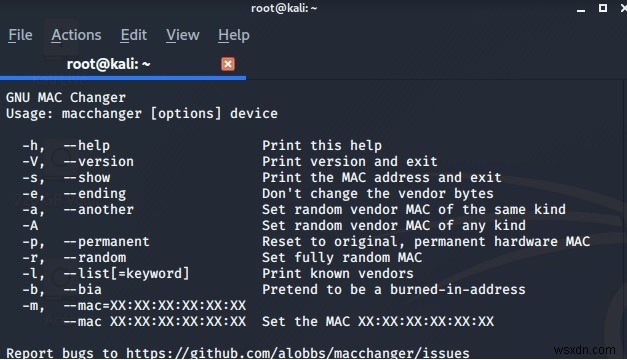

9. ম্যাকচেঞ্জার

আপনি যদি দূরবর্তীভাবে লক্ষ্য ডিভাইসের MAC ঠিকানা অ্যাক্সেস করতে সক্ষম হন (সাধারণত উপরে আলোচনা করা Metasploit বা Hydra আক্রমণের মাধ্যমে), তাহলে আপনি Macchanger ব্যবহার করে এর MAC ঠিকানা পরিবর্তন করা যাবে কিনা তা নির্ধারণ করতে পারেন। এই অনুপ্রবেশ সরঞ্জামটি আপনার সিস্টেম MAC স্পুফিং এবং অন্যান্য আক্রমণের জন্য ঝুঁকিপূর্ণ কিনা তা মূল্যায়ন করতে কার্যকর।

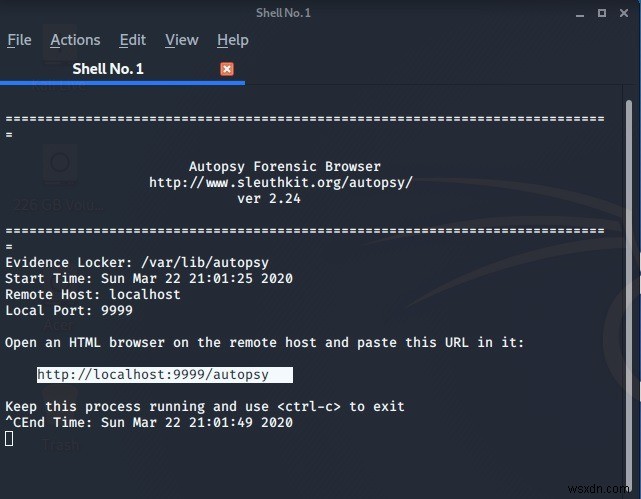

10. ময়নাতদন্ত

অটোপসি একটি ডিজিটাল ফরেনসিক টুল যা আমাদের বিভিন্ন ফাইল এবং পাসওয়ার্ডের অখণ্ডতা নির্ধারণ করতে সাহায্য করে। আপনি যখন টুলটি চালু করবেন, এটি আপনাকে একটি HTML ব্রাউজারে একটি URL পেস্ট করতে বলবে যেমন "Iceweasel"৷ একবার আপনি এটি করলে, আপনার ফাইল এবং পাসওয়ার্ডগুলির সাথে কী ঘটেছে এবং কেউ সেগুলি অ্যাক্সেস করার চেষ্টা করেছে কিনা তা জানতে পরবর্তী পদক্ষেপগুলি অনুসরণ করুন৷

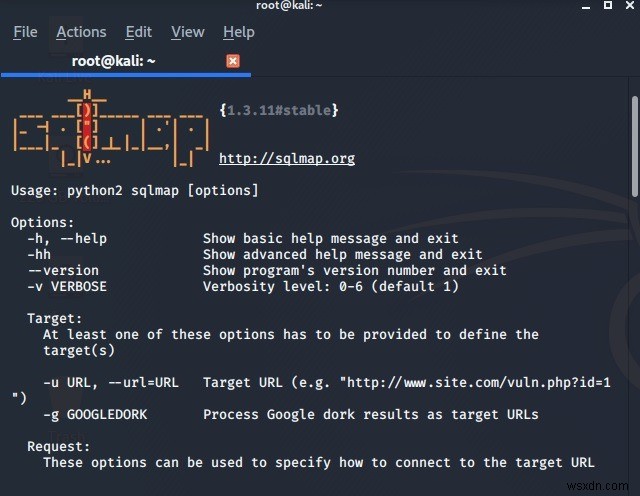

11. sqlmap

sqlmap হল একটি ওপেন সোর্স টুল যা আপনার ডাটাবেস সার্ভারগুলি এসকিউএল ইনজেকশন আক্রমণের মাধ্যমে প্রবেশ করা যাবে কিনা তা নির্ধারণ করতে সাহায্য করে। এটি Oracle, MySql, SAP, Microsoft Access, IBM DB2 এবং আরও অনেক কিছু সহ SQL এবং Nosql ডাটাবেসের একটি বিস্তৃত স্যুটে দুর্বলতার জন্য পরীক্ষা করে।

12. sqlninja

sqlmap এর বিপরীতে, যা সমস্ত SQL এবং NoSQL ডাটাবেসকে লক্ষ্য করে, sqlninja মাইক্রোসফ্ট SQL সার্ভারে নির্মিত অ্যাপ্লিকেশনগুলিকে প্রবেশ করতে ব্যবহৃত হয়। অনুপ্রবেশ পরীক্ষা বেশিরভাগই ওয়েব-ভিত্তিক সিস্টেমের জন্য।

13. প্রক্সিস্ট্রাইক

প্রক্সিস্ট্রাইক ওয়েব অ্যাপ্লিকেশনের জন্য প্রক্সি লিসেনিং আক্রমণে ব্যবহৃত হয়। এটি একটি স্নিফিং টুল যা জাভাস্ক্রিপ্ট-ভিত্তিক অ্যাপ্লিকেশনগুলিতে বিদ্যমান যতগুলি দুর্বলতা নির্ধারণ করে। আপনি যদি আপনার ব্যবহারকারীর শংসাপত্রগুলিতে সার্ভার-সাইড আক্রমণ সম্পর্কে উদ্বিগ্ন হন তবে এই সরঞ্জামটি কার্যকর।

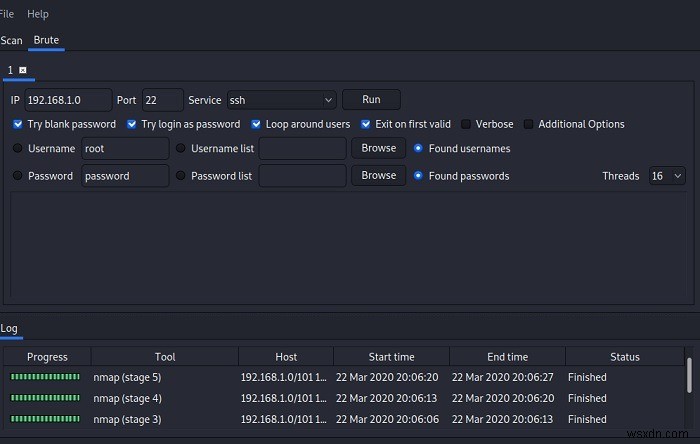

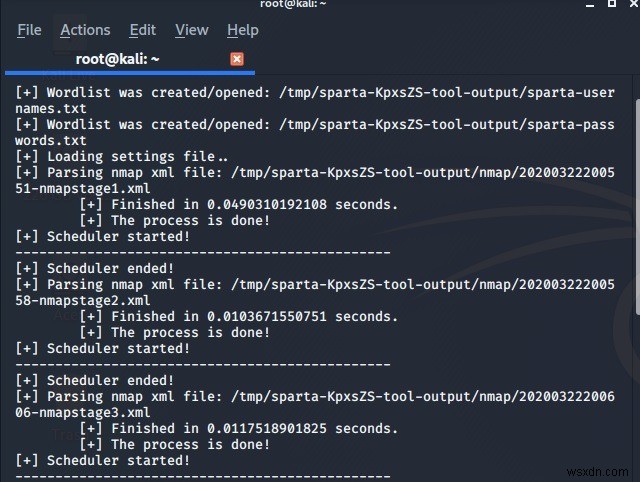

14. স্পার্টা

স্পার্টা হল একটি খুব সাধারণ টুলকিট যা একটি নির্দিষ্ট পরিসরে সমস্ত আইপি ঠিকানা গণনা করে, সম্ভাব্য "ব্যবহারকারীর নাম এবং পাসওয়ার্ড পাওয়া যায়" এর জন্য স্ক্যান করে। আপনি একটি লগ ফাইলে স্ক্যানের অগ্রগতি দেখতে পারেন।

স্পার্টা জন দ্য রিপার এবং হাইড্রার মতো ওয়ার্ডলিস্ট আক্রমণ ব্যবহার করে যে কোনো দুর্বল আইপি ঠিকানা নির্ধারণ করতে।

15. কিসমেত

কিসমেট হল একটি ওয়্যারলেস নেটওয়ার্ক ডিটেক্টর, স্নিফার এবং ইনট্রুশন ডিটেকশন টুল। এটি সারাংশের মাধ্যমে নেটওয়ার্কের মান নির্ধারণ করতে এবং কিছু বা অন্যান্য সিস্টেম এনক্রিপ্টেড কিনা তা নির্ধারণ করতে ব্যবহৃত হয়।

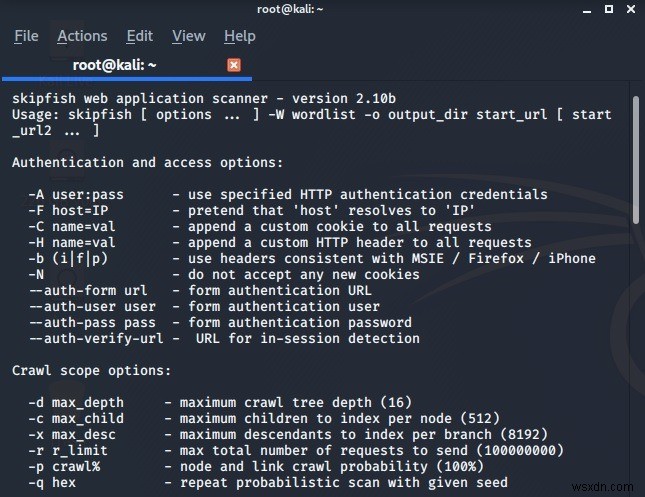

16. স্কিপফিশ

Skipfish হল একটি খুব সাধারণ টুল যা অভিধান-ভিত্তিক প্রোব এবং ওয়ার্ডলিস্ট পেনিট্রেশন প্রচেষ্টার মাধ্যমে আপনার সমগ্র নেটওয়ার্কের পুনরুদ্ধার করে।

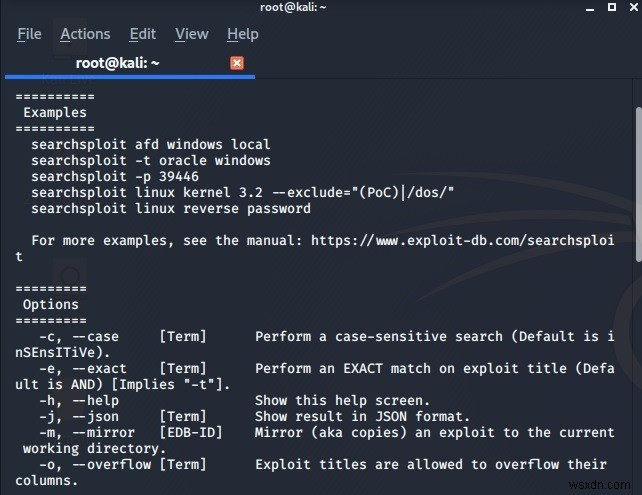

17. সার্চস্প্লোইট

Searchsploit হল একটি সহজে অ্যাক্সেসযোগ্য কমান্ড লাইন টুল যা আপনার স্থানীয় সংগ্রহস্থলে অফলাইনে নিরাপত্তা মূল্যায়ন করতে সাহায্য করতে পারে। এটি কোনো ম্যালওয়্যার ফাইল এবং পেলোড অনুসন্ধান করতে পারে যা আক্রমণকারীদের দ্বারা আপনার সিস্টেমে সন্নিবেশিত হতে পারে। এইভাবে, এটি আপনার কালি লিনাক্স সিস্টেমকে সুস্বাস্থ্যের মধ্যে রাখতে সাহায্য করে।

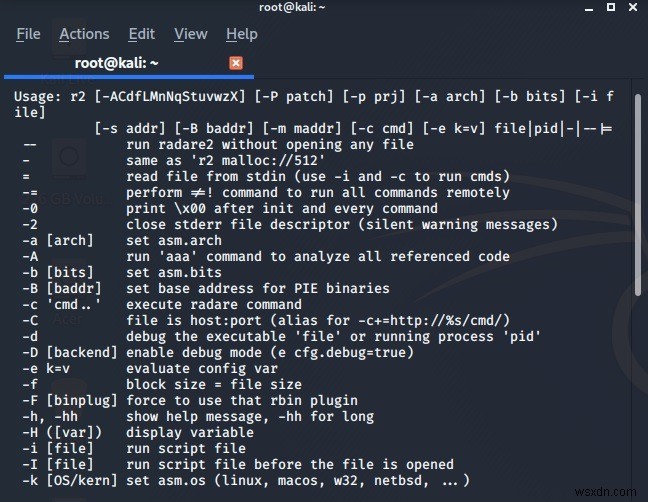

18. রাডারে

রাডারে একটি বিপরীত প্রকৌশল অনুপ্রবেশ পরীক্ষা। এটি রেজিস্ট্রি স্তরের আক্রমণ নির্ধারণ এবং ফাইলগুলির ডিবাগ করার জন্য একটি খুব উন্নত সরঞ্জাম।

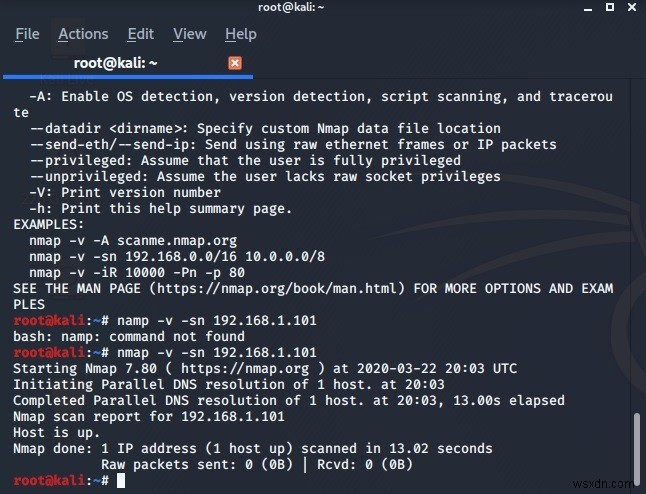

19. Nmap

Nmap হল একটি সাধারণ টুল যা নেটওয়ার্ক হোস্ট আপটাইম (যেমন এখানে দেখানো হয়েছে), নিরাপত্তা অডিটিং, নেটওয়ার্ক ইনভেন্টরি ম্যানেজমেন্ট এবং ডিবাগিংয়ের জন্য স্ক্যান রিপোর্ট তৈরি করে।

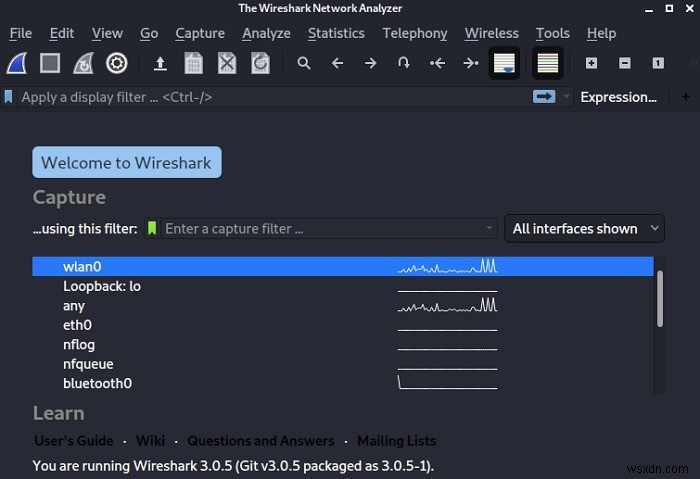

20. ওয়্যারশার্ক

কালি লিনাক্সের সাথে Wireshark একটি খুব জনপ্রিয় টুল। এটি একটি নেটওয়ার্ক প্রোটোকল বিশ্লেষক যা সমস্ত সম্ভাব্য নেটওয়ার্ক সংযোগ এবং ইন্টারফেসের লাইভ ডেটা ক্যাপচার করে। Wireshark ব্যবহার করে এবং মাইক্রোস্কোপিক স্তরে আপনার নেটওয়ার্কে কী আছে তা জেনে, আপনি অনেক ধরণের আক্রমণ থেকে আপনার নেটওয়ার্ককে সুরক্ষিত করতে সক্ষম হবেন।

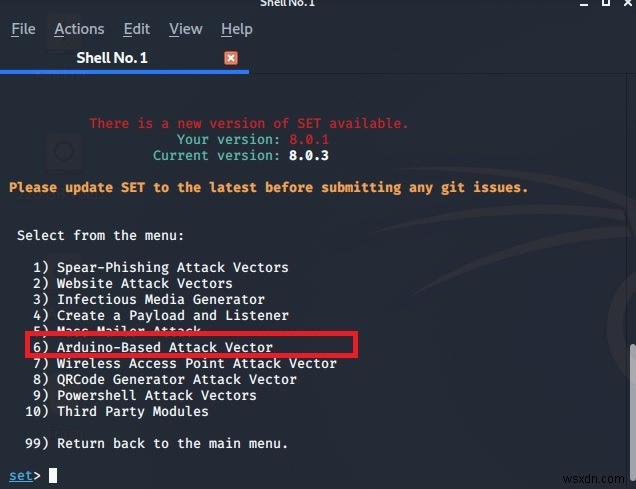

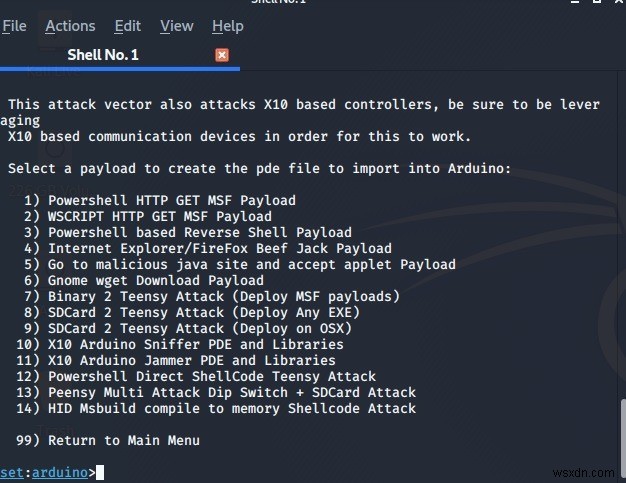

21. Arduino ডিভাইস আক্রমণ

কালি লিনাক্সকে আরডুইনো হার্ডওয়্যারের মতো টেস্ট ডিভাইস সিস্টেমে প্রবেশ করতে ব্যবহার করা যেতে পারে। এই জন্য, সামাজিক প্রকৌশল পরীক্ষা (SET) টুল খুলুন এবং Arduino-ভিত্তিক আক্রমণ ভেক্টর নির্বাচন করুন।

পরবর্তী স্ক্রিনে, আপনি যে ধরনের Arduino পেলোড ইনজেকশন করতে চান তা নির্বাচন করুন। যদি সিস্টেমটি একটি দুর্বলতা নির্ধারণ করে তবে এটি একটি ইতিবাচক গণনা দেবে৷

কালি লিনাক্স সহজেই অনেক নৈতিক পরীক্ষক তাদের ডিভাইস, ডেটা এবং নেটওয়ার্কের অখণ্ডতা অনেক দৃষ্টিকোণ থেকে মূল্যায়ন করতে ব্যবহার করে। আপনি এটি ব্যবহার করার আগে, আপনাকে এটি ইনস্টল করতে হবে বা এটি একটি LiveCD থেকে চালাতে হবে৷

উপরের তালিকাটি সাধারণত ব্যবহৃত অনুপ্রবেশ সরঞ্জামগুলির একটি প্রধান নির্বাচন। ভবিষ্যতে, আমরা এই সরঞ্জামগুলির আরও গভীরতা এবং বিশদভাবে আলোচনা করব।