জিরো ট্রাস্ট নীতিগুলির সাথে তৈরি করা হয়েছে ডেটা সুরক্ষিত রাখতে এবং যে কোনও জায়গায় অ্যাক্সেস করার জন্য, আপনাকে সুরক্ষিত এবং উত্পাদনশীল রাখতে৷

পরিচয়

ডিজিটাল রূপান্তরের ত্বরণ এবং দূরবর্তী এবং হাইব্রিড কর্মক্ষেত্রের সম্প্রসারণ সংস্থা, সম্প্রদায় এবং ব্যক্তিদের জন্য নতুন সুযোগ নিয়ে আসে। ফলে আমাদের কাজের ধরন বদলে গেছে। এবং এখন আগের চেয়ে অনেক বেশি, যেখানেই কাজ হয় সেখানে সহযোগিতা করতে এবং উত্পাদনশীল থাকার জন্য কর্মীদের সহজ, স্বজ্ঞাত ব্যবহারকারীর অভিজ্ঞতা প্রয়োজন৷ কিন্তু যেকোন জায়গায় কাজ করার সুযোগ ও ক্ষমতার প্রসারণ নতুন হুমকি ও ঝুঁকিরও সূচনা করেছে। মাইক্রোসফ্ট কমিশনড সিকিউরিটি সিগন্যাল রিপোর্টের সর্বশেষ তথ্য অনুসারে, ভাইস-প্রেসিডেন্ট লেভেলে এবং তার উপরে 75% সিকিউরিটি সিদ্ধান্ত গ্রহণকারীরা মনে করেন যে হাইব্রিড ওয়ার্ক করার ফলে তাদের প্রতিষ্ঠানকে নিরাপত্তা হুমকির সম্মুখীন হতে হবে।

Microsoft-এ, আমরা অধিক অর্জনের জন্য গ্রহের প্রতিটি ব্যক্তি এবং প্রতিটি সংস্থাকে শক্তিশালী করতে কঠোর পরিশ্রম করি . আমরা গ্রাহকদের নিরাপদ হতে সাহায্য করতে প্রতিশ্রুতিবদ্ধ—এবং আত্মবিশ্বাসী থাকতে। প্রতি বছর নিরাপত্তায় $1 বিলিয়নেরও বেশি বিনিয়োগ, 3,500 টিরও বেশি নিবেদিত নিরাপত্তা পেশাদার এবং বিশ্বজুড়ে ব্যবহৃত প্রায় 1.3 বিলিয়ন Windows 10 ডিভাইসের সাথে, আমাদের গ্রাহকরা যে হুমকির সম্মুখীন হয় সে সম্পর্কে আমাদের গভীর অন্তর্দৃষ্টি রয়েছে৷

আমাদের গ্রাহকদের আধুনিক নিরাপত্তা সমাধান প্রয়োজন যা যেকোনো জায়গায় শেষ থেকে শেষ সুরক্ষা প্রদান করে। উইন্ডোজ 11 হল হাইব্রিড কাজের নতুন যুগের জন্য জিরো ট্রাস্ট নীতিগুলির সাথে একটি বিল্ড৷ জিরো ট্রাস্ট হল একটি নিরাপত্তা মডেল যার ভিত্তির উপর ভিত্তি করে নিরাপত্তা এবং অখণ্ডতা প্রমাণিত না হওয়া পর্যন্ত কোনো ব্যবহারকারী বা ডিভাইস কোথাও অ্যাক্সেস করতে পারবে না। Windows 11 চিপ থেকে ক্লাউড পর্যন্ত উন্নত সুরক্ষার জন্য হার্ডওয়্যার এবং সফ্টওয়্যার উভয়ের মধ্যেই তৈরি নতুন প্রয়োজনীয়তা সহ নিরাপত্তা বেসলাইনগুলি উত্থাপন করে . Windows 11-এর মাধ্যমে, আমাদের গ্রাহকরা নিরাপত্তার সঙ্গে আপস না করে হাইব্রিড উৎপাদনশীলতা এবং নতুন অভিজ্ঞতা সক্ষম করতে পারেন৷

নিরাপত্তা সংক্রান্ত প্রায় 80% সিদ্ধান্ত নির্মাতারা বলছেন যে সফ্টওয়্যার একাই উদীয়মান হুমকি থেকে যথেষ্ট সুরক্ষা নয়। 1

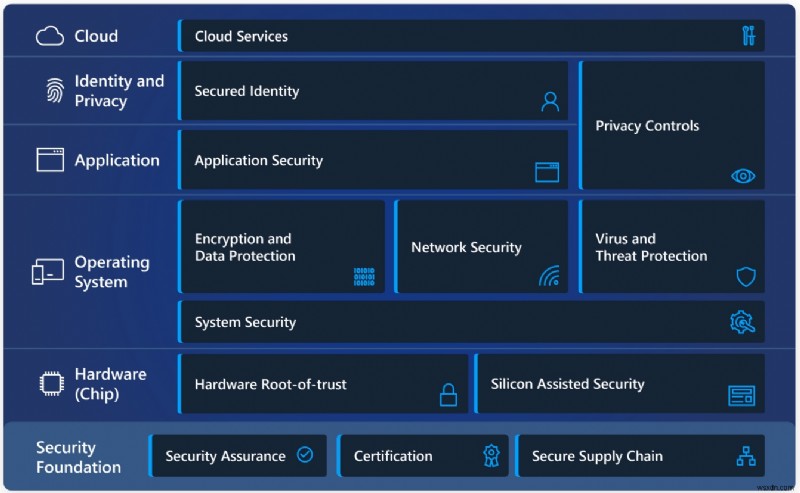

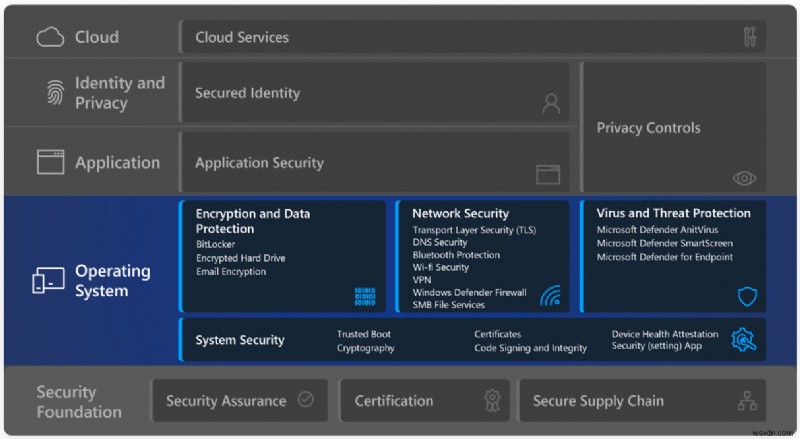

Windows 11-এ, হার্ডওয়্যার এবং সফ্টওয়্যার একসাথে CPU থেকে ক্লাউডের সুরক্ষার জন্য কাজ করে। এই সাধারণ ডায়াগ্রামে সুরক্ষার স্তরগুলি দেখুন এবং নীচে আমাদের নিরাপত্তা অগ্রাধিকারগুলির একটি সংক্ষিপ্ত ওভারভিউ পান৷

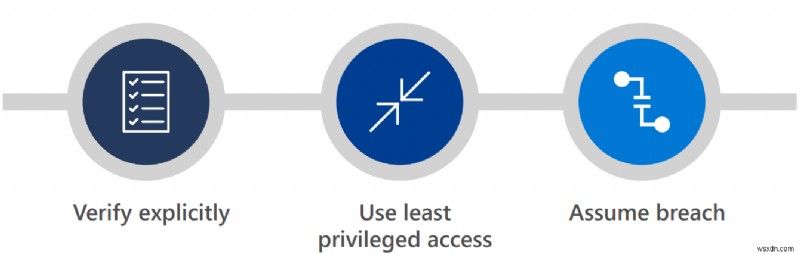

কিভাবে Windows 11 জিরো ট্রাস্ট সুরক্ষা সক্ষম করে

জিরো ট্রাস্ট নীতিগুলি তিনগুণ। প্রথমত, স্পষ্টভাবে যাচাই করুন। ব্যবহারকারীর পরিচয়, অবস্থান, ডিভাইসের স্বাস্থ্য, পরিষেবা বা কাজের চাপ, ডেটা শ্রেণিবিন্যাস এবং অসঙ্গতি সহ সমস্ত উপলব্ধ ডেটা পয়েন্টের ভিত্তিতে সর্বদা প্রমাণীকরণ এবং অনুমোদন করুন। দ্বিতীয়টি সর্বনিম্ন সুবিধাপ্রাপ্ত অ্যাক্সেস ব্যবহার করে, ব্যবহারকারীর অ্যাক্সেস সীমিত করে ঠিক সময়ে এবং ঠিক-পর্যাপ্ত-অ্যাক্সেস, ঝুঁকি-ভিত্তিক অভিযোজিত নীতি এবং ডেটা সুরক্ষা সুরক্ষিত ডেটা এবং উত্পাদনশীলতাকে সহায়তা করার জন্য। এবং পরিশেষে, লঙ্ঘন অনুমান. অনুমান লঙ্ঘন এমনভাবে কাজ করে যা বিস্ফোরণের ব্যাসার্ধ এবং সেগমেন্ট অ্যাক্সেস কমিয়ে দেয়। এন্ড-টু-এন্ড এনক্রিপশন যাচাই করুন এবং হুমকি সনাক্তকরণ এবং প্রতিরক্ষা উন্নত করতে দৃশ্যমানতা অর্জনের জন্য বিশ্লেষণ ব্যবহার করুন।

Windows 11-এর জন্য, যাচাইকরণের জিরো ট্রাস্ট নীতিটি ডিভাইস এবং ব্যবহারকারী উভয়ের দ্বারা প্রবর্তিত ঝুঁকির ক্ষেত্রে স্পষ্টভাবে প্রযোজ্য। উপরন্তু, উইন্ডোজ 11 চিপ-টু-ক্লাউড নিরাপত্তা প্রদান করে, আইটি অ্যাডমিনিস্ট্রেটরদের প্রত্যয়ন এবং পরিমাপ দেয় যে কোনো ডিভাইস প্রয়োজনীয়তা পূরণ করে এবং বিশ্বাস করা যায় কিনা। এবং Windows 11 Microsoft Intune এবং Azure অ্যাক্টিভ ডিরেক্টরির সাথে বাক্সের বাইরে কাজ করে, তাই অ্যাক্সেসের সিদ্ধান্ত এবং প্রয়োগ নির্বিঘ্ন। এছাড়াও, আইটি অ্যাডমিনিস্ট্রেটররা সহজেই উইন্ডোজ 11 কাস্টমাইজ করতে পারেন নির্দিষ্ট ব্যবহারকারী এবং অ্যাক্সেস, গোপনীয়তা, সম্মতি এবং আরও অনেক কিছুর জন্য নীতি প্রয়োজনীয়তা পূরণ করতে৷

হার্ডওয়্যার-ভিত্তিক নিরাপত্তা এবং পাসওয়ার্ডহীন সুরক্ষার জন্য নতুন মান সহ শক্তিশালী সুরক্ষাগুলি থেকে পৃথক ব্যবহারকারীরাও উপকৃত হন। এখন, সমস্ত ব্যবহারকারীরা Microsoft প্রমাণীকরণকারী অ্যাপের মাধ্যমে পরিচয়ের নিরাপদ প্রমাণ প্রদান করে, মুখ বা আঙুলের ছাপ দিয়ে সাইন ইন করে সম্ভাব্য ঝুঁকিপূর্ণ পাসওয়ার্ড প্রতিস্থাপন করতে পারে, 2 একটি নিরাপত্তা কী বা একটি যাচাইকরণ কোড একটি ফোন বা ইমেলে পাঠানো হয়েছে৷

৷Windows 11 নিরাপত্তা অগ্রাধিকারের ওভারভিউ

নিরাপত্তা, ডিফল্টরূপে

জরিপ করা প্রায় 90% নিরাপত্তা সিদ্ধান্ত-প্রণেতারা বলেছেন যে পুরানো হার্ডওয়্যার সংস্থাগুলিকে আক্রমণের জন্য আরও উন্মুক্ত করে দেয় এবং আরও আধুনিক হার্ডওয়্যার ভবিষ্যতের হুমকির বিরুদ্ধে

রক্ষা করতে সাহায্য করবে৷ Windows 10-এর উদ্ভাবনের উপর ভিত্তি করে, আমরা আমাদের প্রস্তুতকারক এবং সিলিকন অংশীদারদের সাথে বিকশিত হুমকির ল্যান্ডস্কেপ মেটাতে এবং আরও হাইব্রিড কাজ এবং শেখার সক্ষম করার জন্য অতিরিক্ত হার্ডওয়্যার নিরাপত্তা ক্ষমতা প্রদানের জন্য কাজ করেছি। Windows 11 এর সাথে হার্ডওয়্যার সুরক্ষা প্রয়োজনীয়তার নতুন সেট এমন একটি ভিত্তি তৈরি করার জন্য ডিজাইন করা হয়েছে যা আক্রমণের জন্য আরও শক্তিশালী এবং আরও স্থিতিস্থাপক৷

বর্ধিত হার্ডওয়্যার এবং অপারেটিং সিস্টেম নিরাপত্তা

হার্ডওয়্যার-ভিত্তিক আইসোলেশন সিকিউরিটি যা চিপ থেকে শুরু হয়, উইন্ডোজ 11 অপারেটিং সিস্টেম থেকে আলাদা করে অতিরিক্ত নিরাপত্তা বাধার পিছনে সংবেদনশীল ডেটা সঞ্চয় করে। ফলস্বরূপ, এনক্রিপশন কী এবং ব্যবহারকারীর শংসাপত্র সহ তথ্য অননুমোদিত অ্যাক্সেস এবং টেম্পারিং থেকে সুরক্ষিত। Windows 11-এ, হার্ডওয়্যার এবং সফ্টওয়্যারগুলি অপারেটিং সিস্টেমকে সুরক্ষিত রাখে, ভার্চুয়ালাইজেশন-ভিত্তিক নিরাপত্তা (VBS) এবং সিকিউর বুট বিল্ট-ইন এবং নতুন CPU-তে ডিফল্টরূপে সক্রিয়। এমনকি খারাপ অভিনেতারা প্রবেশ করলেও তারা বেশিদূর যায় না। VBS অপারেটিং সিস্টেম থেকে মেমরির একটি নিরাপদ অঞ্চল তৈরি এবং বিচ্ছিন্ন করতে হার্ডওয়্যার ভার্চুয়ালাইজেশন বৈশিষ্ট্য ব্যবহার করে। এই

বিচ্ছিন্ন পরিবেশ একাধিক নিরাপত্তা সমাধান হোস্ট করে, অপারেটিং সিস্টেমের দুর্বলতা থেকে সুরক্ষা বাড়ায় এবং দূষিত শোষণের ব্যবহার প্রতিরোধ করে। ক্লাউড পরিষেবাগুলির সাথে ডিভাইসের স্বাস্থ্য প্রত্যয়ন সহ, Windows 11 শূন্য বিশ্বাসের জন্য প্রস্তুত৷

দৃঢ় অ্যাপ্লিকেশন নিরাপত্তা এবং গোপনীয়তা নিয়ন্ত্রণ

ব্যক্তিগত এবং ব্যবসায়িক তথ্য সুরক্ষিত এবং ব্যক্তিগত রাখতে সাহায্য করার জন্য, Windows 11-এ গুরুত্বপূর্ণ ডেটা এবং কোডের অখণ্ডতা রক্ষা করার জন্য অ্যাপ্লিকেশন সুরক্ষার একাধিক স্তর রয়েছে। অ্যাপ্লিকেশান আইসোলেশন এবং কন্ট্রোল, কোড ইন্টিগ্রিটি, প্রাইভেসি কন্ট্রোল এবং কম-প্রিভিলেজ নীতিগুলি ডেভেলপারদের গ্রাউন্ড আপ থেকে নিরাপত্তা এবং গোপনীয়তা তৈরি করতে সক্ষম করে। এই সমন্বিত নিরাপত্তা লঙ্ঘন এবং ম্যালওয়্যার থেকে রক্ষা করে, ডেটা গোপন রাখতে সাহায্য করে এবং আইটি অ্যাডমিনিস্ট্রেটরদের প্রয়োজনীয় নিয়ন্ত্রণ দেয়।

Windows 11-এ, Microsoft Defender Application Guard 3 হোস্ট অপারেটিং সিস্টেম এবং এন্টারপ্রাইজ ডেটা অ্যাক্সেস করতে অক্ষম, পাত্রে অবিশ্বস্ত ওয়েবসাইট এবং মাইক্রোসফ্ট অফিস ফাইলগুলিকে আলাদা করতে হাইপার-ভি ভার্চুয়ালাইজেশন প্রযুক্তি ব্যবহার করে। গোপনীয়তা রক্ষা করতে, Windows 11 কোন অ্যাপ এবং বৈশিষ্ট্যগুলি ডিভাইসের অবস্থান বা ক্যামেরা এবং মাইক্রোফোনের মতো সংস্থানগুলি অ্যাক্সেস করার মতো ডেটা সংগ্রহ এবং ব্যবহার করতে পারে তার উপর আরও নিয়ন্ত্রণ প্রদান করে৷

সুরক্ষিত পরিচয়

পাসওয়ার্ড ব্যবহারে অসুবিধাজনক এবং সাইবার অপরাধীদের জন্য প্রধান লক্ষ্য-এবং তারা বছরের পর বছর ধরে ডিজিটাল নিরাপত্তার একটি গুরুত্বপূর্ণ অংশ। এটি Windows 11-এর সাথে উপলব্ধ পাসওয়ার্ডহীন সুরক্ষার সাথে পরিবর্তিত হয়৷ একটি নিরাপদ অনুমোদন প্রক্রিয়ার পরে, প্রমাণপত্রগুলি হার্ডওয়্যার এবং সফ্টওয়্যার সুরক্ষার স্তরগুলির পিছনে সুরক্ষিত থাকে, যা ব্যবহারকারীদের তাদের অ্যাপ এবং ক্লাউড পরিষেবাগুলিতে নিরাপদ, পাসওয়ার্ডহীন অ্যাক্সেস দেয়৷

স্বতন্ত্র ব্যবহারকারীরা তাদের Microsoft অ্যাকাউন্ট থেকে পাসওয়ার্ড সরাতে পারেন এবং Microsoft

প্রমাণীকরণকারী অ্যাপ,

4

ব্যবহার করতে পারেন উইন্ডোজ হ্যালো,

5

একটি FIDO2 নিরাপত্তা কী, একটি স্মার্ট কার্ড, বা একটি যাচাইকরণ কোড তাদের ফোন বা ইমেলে পাঠানো হয়েছে৷ আইটি অ্যাডমিনিস্ট্রেটর এবং ভোক্তারা ফাস্ট আইডেন্টিটি অনলাইন (FIDO) স্ট্যান্ডার্ডের সাথে সারিবদ্ধভাবে উইন্ডোজ হ্যালোর মতো প্রযুক্তির সুবিধা নিয়ে, পাসওয়ার্ডহীন আউট-অফ-দ্য-বক্স হিসাবে Windows 11

ডিভাইসগুলি সেট আপ করতে পারেন। Windows 11 VBS এবং Microsoft ক্রেডেনশিয়াল গার্ডের সাথে মিলিত TPM 2.0 সহ চিপ-স্তরের হার্ডওয়্যার নিরাপত্তা সহ শংসাপত্রগুলিকে রক্ষা করে৷

ক্লাউড পরিষেবার সাথে সংযোগ করা হচ্ছে

Windows 11 সিকিউরিটি ক্লাউড পর্যন্ত শূন্য-বিশ্বাস প্রসারিত করে, নীতি, নিয়ন্ত্রণ, পদ্ধতি এবং প্রযুক্তিগুলিকে সক্ষম করে যা আপনার ডিভাইস, ডেটা, অ্যাপ্লিকেশন, এবং পরিচয়গুলিকে যে কোনও জায়গা থেকে সুরক্ষিত করতে একসাথে কাজ করে৷ Microsoft আপনার নেটওয়ার্কের সাথে সংযোগকারী যে কোনো Windows ডিভাইস বিশ্বাসযোগ্য তা প্রমাণ করার জন্য সরঞ্জামগুলি ছাড়াও পরিচয়, সঞ্চয়স্থান এবং অ্যাক্সেস পরিচালনার জন্য ব্যাপক ক্লাউড পরিষেবা সরবরাহ করে। এছাড়াও আপনি একটি আধুনিক ডিভাইস ম্যানেজমেন্ট (MDM) পরিষেবার সাথে সম্মতি এবং শর্তসাপেক্ষ অ্যাক্সেস প্রয়োগ করতে পারেন যেমন Microsoft Intune যা ক্লাউডের মাধ্যমে অ্যাপ্লিকেশন এবং ডেটা অ্যাক্সেস নিয়ন্ত্রণ করতে Azure Active Directory-এর সাথে কাজ করে৷ 6

হার্ডওয়্যার নিরাপত্তা

আধুনিক হুমকির জন্য হার্ডওয়্যার নিরাপত্তা এবং সফ্টওয়্যার নিরাপত্তা কৌশলগুলির মধ্যে একটি শক্তিশালী প্রান্তিককরণ সহ আধুনিক নিরাপত্তা প্রয়োজন যাতে ব্যবহারকারী, ডেটা এবং ডিভাইসগুলি সুরক্ষিত থাকে। সাইবার অপরাধীরা কম্পিউটারের সাথে আপোস করার জন্য যে সমস্ত সরঞ্জাম এবং কৌশল ব্যবহার করে তার থেকে একা অপারেটিং সিস্টেম রক্ষা করতে পারে না। একবার ভিতরে গেলে, গুরুত্বপূর্ণ ডেটা বা শংসাপত্র চুরি করা থেকে শুরু করে নিম্ন-স্তরের ডিভাইস ফার্মওয়্যারে ম্যালওয়্যার বসানো পর্যন্ত একাধিক ঘৃণ্য কার্যকলাপে জড়িত থাকার সময় অনুপ্রবেশকারীদের সনাক্ত করা কঠিন হতে পারে যা সনাক্ত করা এবং অপসারণ করা কঠিন হয়ে পড়ে। এই নতুন হুমকিগুলি কম্পিউটিং হার্ডওয়্যারের জন্য আহ্বান করে যা একেবারে মূল পর্যন্ত সুরক্ষিত, হার্ডওয়্যার চিপস এবং প্রসেসর সহ যা সংবেদনশীল ব্যবসার তথ্য সংরক্ষণ করে। হার্ডওয়্যারে নিরাপত্তা ক্ষমতা তৈরি করার মাধ্যমে আমরা দুর্বলতার সম্পূর্ণ শ্রেণী অপসারণ করতে পারি যা পূর্বে শুধুমাত্র সফ্টওয়্যারে বিদ্যমান ছিল। এটি প্রায়শই সফ্টওয়্যারে একই নিরাপত্তা ক্ষমতা প্রয়োগের তুলনায় উল্লেখযোগ্য কার্যসম্পাদনা জয় প্রদান করে, যার ফলে সিস্টেমের কার্যক্ষমতাতে পরিমাপযোগ্য আঘাত না নিয়ে সিস্টেমের সামগ্রিক নিরাপত্তা বৃদ্ধি পায়।

উইন্ডোজ 11 এর সাথে, মাইক্রোসফ্ট উইন্ডোজের সবচেয়ে সুরক্ষিত সংস্করণ ডিজাইন করতে হার্ডওয়্যার সুরক্ষা বার বাড়িয়েছে। আমরা সতর্কতার সাথে হার্ডওয়্যার প্রয়োজনীয়তা এবং ডিফল্ট নিরাপত্তা বৈশিষ্ট্যগুলিকে হুমকির বুদ্ধিমত্তা এবং DoD, NSA, এবং UK-এর NCSC এবং আমাদের নিজস্ব Microsoft নিরাপত্তা দল সহ বিশ্বের শীর্ষস্থানীয় বিশেষজ্ঞদের ইনপুটের উপর ভিত্তি করে বেছে নিয়েছি। আমরা আমাদের চিপ এবং ডিভাইস উত্পাদন অংশীদারদের সাথে সফ্টওয়্যার, ফার্মওয়্যার এবং হার্ডওয়্যার জুড়ে উন্নত সুরক্ষা ক্ষমতাগুলিকে একীভূত করতে কাজ করেছি যাতে শক্ত ইন্টিগ্রেশন তৈরি হয় যা চিপ থেকে ক্লাউড পর্যন্ত সুরক্ষা দেয়৷

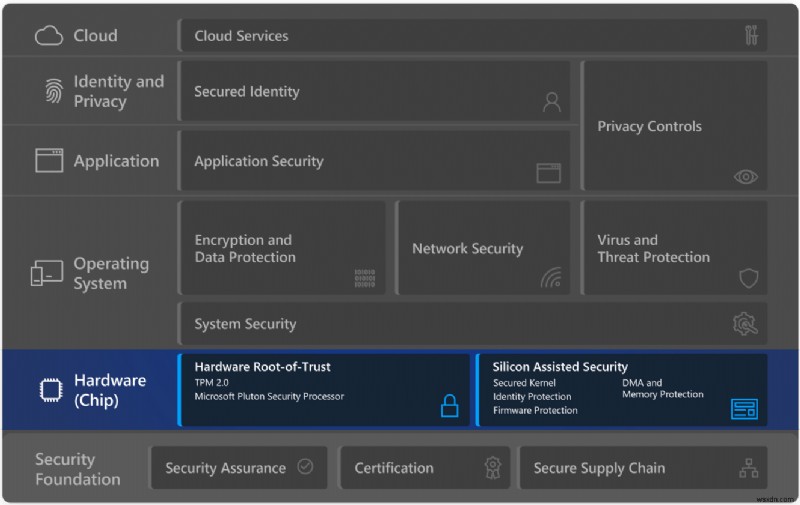

হার্ডওয়্যার রুট-অফ-ট্রাস্ট এবং সিলিকন-সহায়ক নিরাপত্তার একটি শক্তিশালী সংমিশ্রণের মাধ্যমে, Windows 11 বিল্ট-ইন হার্ডওয়্যার সুরক্ষা বাক্সের বাইরে সরবরাহ করে।

হার্ডওয়্যার রুট-অফ-ট্রাস্ট

একটি হার্ডওয়্যার রুট-অফ-ট্রাস্ট সিস্টেমের অখণ্ডতা রক্ষা এবং বজায় রাখতে সাহায্য করে যখন হার্ডওয়্যার চালু হয়, ফার্মওয়্যার লোড হয় এবং তারপর অপারেটিং সিস্টেম চালু হয়। হার্ডওয়্যার রুটফ-ট্রাস্ট সিস্টেমের জন্য দুটি গুরুত্বপূর্ণ নিরাপত্তা লক্ষ্য পূরণ করে। এটি সুরক্ষিতভাবে ফার্মওয়্যার এবং অপারেটিং সিস্টেম কোড পরিমাপ করে যা সিস্টেমটিকে বুট করে যাতে ম্যালওয়্যার বুট কোডকে সংক্রমিত করতে না পারে এবং এর উপস্থিতি লুকাতে পারে। হার্ডওয়্যার রুট-অফ-ট্রাস্ট ক্রিপ্টোগ্রাফিক কী, ডেটা এবং কোড সংরক্ষণের জন্য অপারেটিং সিস্টেম এবং অ্যাপ্লিকেশনগুলি থেকে বিচ্ছিন্ন একটি অত্যন্ত-সুরক্ষিত এলাকা প্রদান করে। এই সুরক্ষা গুরুত্বপূর্ণ সংস্থানগুলি যেমন Windows প্রমাণীকরণ স্ট্যাক, একক সাইন-অন টোকেন, উইন্ডোজ হ্যালো বায়োমেট্রিক স্ট্যাক এবং বিটলকার ভলিউম এনক্রিপশন কীগুলির সুরক্ষা দেয়৷

বিশ্বস্ত প্ল্যাটফর্ম মডিউল (TPM)

একটি TPM হার্ডওয়্যার-ভিত্তিক নিরাপত্তা-সম্পর্কিত ফাংশন প্রদান এবং অবাঞ্ছিত ট্যাম্পারিং প্রতিরোধে সাহায্য করার জন্য ডিজাইন করা হয়েছে। TPMগুলি সিস্টেম হার্ডওয়্যার, প্ল্যাটফর্ম মালিক এবং ব্যবহারকারীদের জন্য নিরাপত্তা এবং গোপনীয়তা সুবিধা প্রদান করে। উইন্ডোজ হ্যালো, বিটলকার, উইন্ডোজ ডিফেন্ডার সিস্টেম গার্ড, এবং অন্যান্য অনেক উইন্ডোজ বৈশিষ্ট্যগুলি কী জেনারেশন, সুরক্ষিত স্টোরেজ, এনক্রিপশন, বুট অখণ্ডতা পরিমাপ, প্রত্যয়ন এবং অন্যান্য অনেক ক্ষমতার জন্য TPM-এর উপর নির্ভর করে। এই ক্ষমতাগুলি গ্রাহকদের তাদের পরিচয় এবং ডেটা সুরক্ষা শক্তিশালী করতে সহায়তা করে৷

TPM স্পেসিফিকেশনের 2.0 সংস্করণে ক্রিপ্টোগ্রাফিক অ্যালগরিদম নমনীয়তার মতো গুরুত্বপূর্ণ বর্ধন অন্তর্ভুক্ত রয়েছে যা শক্তিশালী ক্রিপ্টো অ্যালগরিদম এবং গ্রাহকদের পছন্দের বিকল্প অ্যালগরিদম ব্যবহার করার ক্ষমতা সক্ষম করে৷ উইন্ডোজ 10 দিয়ে শুরু করে, মাইক্রোসফ্টের হার্ডওয়্যার সার্টিফিকেশনের জন্য সমস্ত নতুন উইন্ডোজ পিসিতে TPM 2.0 অন্তর্নির্মিত এবং ডিফল্টরূপে সক্ষম করা প্রয়োজন। Windows 11-এর সাথে, নতুন এবং আপগ্রেড করা উভয় ডিভাইসেই TPM 2.0 থাকতে হবে। প্রয়োজনীয়তা সমস্ত Windows 11 ডিভাইস জুড়ে নিরাপত্তা ভঙ্গি শক্তিশালী করে এবং এই ডিভাইসগুলি ভবিষ্যতের নিরাপত্তা ক্ষমতা থেকে উপকৃত হতে পারে যা একটি হার্ডওয়্যার রুট-অফ-ট্রাস্টের উপর নির্ভর করে তা নিশ্চিত করতে সাহায্য করে।

Windows 11 TPM স্পেসিফিকেশন এবং আপনার পিসিতে TPM 2.0 সক্ষম করার বিষয়ে আরও জানুন।

প্লুটন নিরাপত্তা প্রসেসর

মাইক্রোসফট প্লুটন সিকিউরিটি প্রসেসর, চিপে নিরাপত্তা প্রদান করে। প্লুটন হল একটি হার্ডওয়্যার রুট-অফ-ট্রাস্ট যা মাইক্রোসফ্ট দ্বারা আমাদের সিলিকন অংশীদারদের সাথে অংশীদারিত্বে ডিজাইন করা হয়েছে যা আধুনিক পিসিগুলির ক্রমবর্ধমান হুমকির ল্যান্ডস্কেপ মোকাবেলার জন্য প্রয়োজনীয় দৃঢ়তা এবং নমনীয়তা প্রদানের উদ্দেশ্যে। প্লুটন ডিজাইন হার্ডওয়্যার রুট-অফ ট্রাস্টকে সরাসরি সিপিইউর মতো একই সিলিকন সাবস্ট্রেটে এম্বেড করে। এই গুরুত্বপূর্ণ নকশা নীতিটি একটি সাধারণ দুর্বলতা দূর করে যখন রুট-অফ-ট্রাস্ট মাদারবোর্ডের অন্য একটি পৃথক চিপে অবস্থিত যা CPU থেকে আলাদা। দুর্বলতা হল যে রুট-অফ-ট্রাস্ট চিপ নিজেই খুব সুরক্ষিত হতে পারে সেখানে বিচ্ছিন্ন রুট-অফ-ট্রাস্ট এবং CPU-এর মধ্যে যোগাযোগের পথে একটি দুর্বল লিঙ্ক রয়েছে যা শারীরিক আক্রমণ দ্বারা শোষিত হতে পারে।

Pluton TPM 2.0 ইন্ডাস্ট্রি স্ট্যান্ডার্ডকে সমর্থন করে যা গ্রাহকদের অবিলম্বে Windows বৈশিষ্ট্যের উন্নত নিরাপত্তা থেকে উপকৃত হতে দেয় যা BitLocker, Windows Hello, এবং Windows Defender System Guard সহ TPM-এর উপর নির্ভর করে। একটি TPM 2.0 হওয়ার পাশাপাশি, Pluton TPM 2.0 স্পেসিফিকেশনের সাথে যা সম্ভব তার বাইরেও অন্যান্য নিরাপত্তা কার্যকারিতা সমর্থন করে, এবং এই এক্সটেনসিবিলিটি অতিরিক্ত প্লুটন ফার্মওয়্যার এবং OS বৈশিষ্ট্যগুলিকে Windows আপডেটের মাধ্যমে সময়ের সাথে সাথে বিতরণ করার অনুমতি দেয়৷

অন্যান্য TPM-এর মতো, শংসাপত্র, এনক্রিপশন কী এবং অন্যান্য সংবেদনশীল তথ্য প্লুটন থেকে বের করা যাবে না এমনকি যদি কোনো আক্রমণকারী ম্যালওয়্যার ইনস্টল করে থাকে বা পিসির সম্পূর্ণ শারীরিক অধিকার থাকে। প্লুটন প্রসেসরের মধ্যে সুরক্ষিতভাবে এনক্রিপশন কীগুলির মতো সংবেদনশীল ডেটা সংরক্ষণ করা, যা সিস্টেমের বাকি অংশ থেকে বিচ্ছিন্ন, এটি নিশ্চিত করতে সাহায্য করে যে উদীয়মান আক্রমণ কৌশল যেমন অনুমানমূলক এক্সিকিউশন মূল উপাদান অ্যাক্সেস করতে পারে না। প্লুটন অনন্য সুরক্ষিত হার্ডওয়্যার ক্রিপ্টোগ্রাফি কী (SHACK) প্রযুক্তিও অন্তর্ভুক্ত করে। SHACK নিশ্চিত করতে সাহায্য করে যে কীগুলি কখনই সুরক্ষিত হার্ডওয়্যারের বাইরে উন্মুক্ত না হয়, এমনকি প্লুটন ফার্মওয়্যারের কাছেও, উইন্ডোজ গ্রাহকদের জন্য একটি অভূতপূর্ব স্তরের নিরাপত্তা প্রদান করে৷

প্লুটন পুরো পিসি ইকোসিস্টেম জুড়ে সিস্টেম ফার্মওয়্যার আপ টু ডেট রাখার প্রধান নিরাপত্তা চ্যালেঞ্জও সমাধান করে। আজ গ্রাহকরা তাদের নিরাপত্তা ফার্মওয়্যারের আপডেটগুলি বিভিন্ন উত্স থেকে পান যা পরিচালনা করা কঠিন হতে পারে, যার ফলে ব্যাপক আপডেট সমস্যা হয়। প্লুটন ফার্মওয়্যার চালানোর জন্য একটি নমনীয়, আপডেটযোগ্য প্ল্যাটফর্ম সরবরাহ করে যা মাইক্রোসফ্ট দ্বারা অনুমোদিত, রক্ষণাবেক্ষণ এবং আপডেট করা এন্ড-টু-এন্ড সুরক্ষা কার্যকারিতা প্রয়োগ করে। প্লুটন উইন্ডোজ আপডেট পরিষেবার সাথে একীভূত হয়েছে যা এক দশকেরও বেশি অপারেশনাল অভিজ্ঞতা থেকে এক বিলিয়নেরও বেশি এন্ডপয়েন্ট সিস্টেমে নির্ভরযোগ্যভাবে আপডেট সরবরাহ করে।

Microsoft Pluton সিকিউরিটি প্রসেসর 2022 থেকে শুরু করে নির্বাচিত নতুন Windows PC এর সাথে পাঠানো হবে। 7

সিলিকন সহায়ক নিরাপত্তা

আধুনিক হার্ডওয়্যার রুট-অফ-ট্রাস্ট ছাড়াও, সাম্প্রতিক CPU-তে আরও অনেক ক্ষমতা রয়েছে যা অপারেটিং সিস্টেমকে হুমকির বিরুদ্ধে শক্ত করে যেমন বুট প্রক্রিয়াকে রক্ষা করে, মেমরির অখণ্ডতা রক্ষা করে, নিরাপত্তা সংবেদনশীল গণনা যুক্তিকে বিচ্ছিন্ন করে এবং আরও অনেক কিছু। .

সুরক্ষিত কার্নেল

ভার্চুয়ালাইজেশন-ভিত্তিক নিরাপত্তা (VBS) কোর আইসোলেশন নামেও পরিচিত, এটি একটি সুরক্ষিত সিস্টেমে একটি গুরুত্বপূর্ণ বিল্ডিং ব্লক। VBS সাধারণ অপারেটিং সিস্টেম থেকে বিচ্ছিন্ন মেমরির একটি নিরাপদ অঞ্চল তৈরি করতে CPU-এর হার্ডওয়্যার ভার্চুয়ালাইজেশন নির্দেশাবলী ব্যবহার করে। নিরাপত্তা সংবেদনশীল অপারেটিং সিস্টেম ফাংশন যেমন সুরক্ষিত কার্নেল এবং নিরাপত্তা সম্পদ যেমন প্রমাণীকৃত ব্যবহারকারীর শংসাপত্রের মতো সুরক্ষার জন্য Windows এই বিচ্ছিন্ন VBS পরিবেশ ব্যবহার করে। এমনকি যদি ম্যালওয়্যার প্রধান OS কার্নেলে অ্যাক্সেস লাভ করে, VBS ব্যাপকভাবে সীমিত করে এবং শোষণ ধারণ করে কারণ হাইপারভাইজার এবং ভার্চুয়ালাইজেশন হার্ডওয়্যার ম্যালওয়্যারকে কোড কার্যকর করা বা VBS সুরক্ষিত পরিবেশের মধ্যে চলমান প্ল্যাটফর্মের গোপনীয়তাগুলি অ্যাক্সেস করতে বাধা দেয়৷

হাইপারভাইজার-সুরক্ষিত কোড ইন্টিগ্রিটি (HVCI) মেমরি ইন্টিগ্রিটিও বলা হয়, মূল উইন্ডোজ কার্নেলের পরিবর্তে নিরাপদ VBS পরিবেশের ভিতরে কার্নেল মোড কোড ইন্টিগ্রিটি (KMCI) চালানোর জন্য VBS ব্যবহার করে। এটি কার্নেল মোড কোড যেমন ড্রাইভার পরিবর্তন করার চেষ্টা করে এমন আক্রমণ প্রতিরোধ করতে সাহায্য করে। KMCI এর ভূমিকা হল সমস্ত কার্নেল কোড সঠিকভাবে স্বাক্ষর করা হয়েছে এবং এটি চালানোর অনুমতি দেওয়ার আগে এটিকে টেম্পার করা হয়নি কিনা তা পরীক্ষা করা৷

HVCI নিশ্চিত করে যে শুধুমাত্র বৈধ কোডটি কার্নেল-মোডে কার্যকর করা যেতে পারে। হাইপারভাইজার প্রসেসর ভার্চুয়ালাইজেশন এক্সটেনশনগুলিকে মেমরি সুরক্ষা প্রয়োগ করতে ব্যবহার করে যা কার্নেল-মোড সফ্টওয়্যারকে কোড কার্যকর করতে বাধা দেয় যা কোড ইন্টিগ্রিটি সাবসিস্টেম দ্বারা প্রথম যাচাই করা হয়নি। HVCI WannaCry-এর মতো সাধারণ আক্রমণ থেকে রক্ষা করে যা কার্নেলে দূষিত কোড ইনজেক্ট করার ক্ষমতার উপর নির্ভর করে। HVCI দূষিত কার্নেল-মোড কোডের ইনজেকশন প্রতিরোধ করতে পারে এমনকি ড্রাইভার এবং অন্যান্য কার্নেল-মোড সফ্টওয়্যারে বাগ থাকলেও৷

সমস্ত Windows 11 ডিভাইস এইচভিসিআই সমর্থন করবে এবং বেশিরভাগ নতুন ডিভাইসে ভিবিএস এবং এইচভিসিআই সুরক্ষা ডিফল্টরূপে চালু থাকবে।

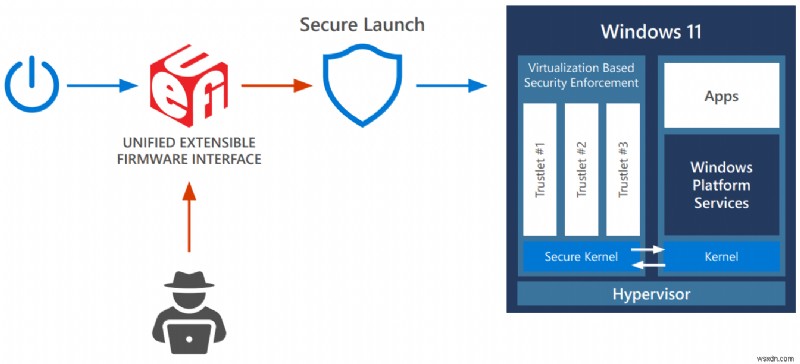

উইন্ডোজ 11 সুরক্ষিত-কোর পিসি

মার্চ 2021 নিরাপত্তা সংকেত রিপোর্ট দেখায় যে 80% এরও বেশি উদ্যোগ গত দুই বছরে অন্তত একটি ফার্মওয়্যার আক্রমণের সম্মুখীন হয়েছে। আর্থিক পরিষেবা, সরকার এবং স্বাস্থ্যসেবার মতো ডেটা সংবেদনশীল শিল্পের গ্রাহকদের জন্য, Microsoft সিকিউরড-কোর পিসি নামে একটি বিশেষ ক্যাটাগরির ডিভাইস অফার করতে OEM অংশীদারদের সাথে কাজ করেছে। ফার্মওয়্যার স্তর বা ডিভাইস কোরে সক্ষম অতিরিক্ত নিরাপত্তা ব্যবস্থা সহ ডিভাইসগুলি পাঠানো হয়, যা উইন্ডোজকে আন্ডারপিন করে৷

সুরক্ষিত-কোর পিসি র্যানসমওয়্যার থেকে কার্নেল আক্রমণের মতো উন্নত হুমকির বিরুদ্ধে সুরক্ষা শক্তিশালী করে। সুরক্ষিত-কোর পিসিগুলি ম্যালওয়্যার আক্রমণ প্রতিরোধ করতে সাহায্য করে এবং স্টার্টআপের সময় একটি পরিষ্কার এবং বিশ্বস্ত অবস্থায় চালু করে, একটি হার্ডওয়্যার-প্রবর্তিত বিশ্বাসের মূলের মাধ্যমে, তাদের ট্র্যাকে সংক্রমণ বন্ধ করে ফার্মওয়্যার দুর্বলতাগুলি কমিয়ে দেয়। ভার্চুয়ালাইজেশন-ভিত্তিক নিরাপত্তা ডিফল্টরূপে সক্রিয় করা হয়। এবং অন্তর্নির্মিত হাইপারভাইজার-সুরক্ষিত কোড অখণ্ডতার সাথে যা সিস্টেম মেমরিকে রক্ষা করে, সুরক্ষিত-কোর পিসিগুলি নিশ্চিত করে যে সমস্ত অপারেটিং সিস্টেম কোড বিশ্বস্ত, এবং এক্সিকিউটেবলগুলি শুধুমাত্র পরিচিত এবং অনুমোদিত কর্তৃপক্ষ দ্বারা স্বাক্ষরিত হয়৷

একটি সুরক্ষিত-কোর Windows 11 পিসির সুবিধাগুলির মধ্যে রয়েছে:

- সফ্টওয়্যার, হার্ডওয়্যার, ফার্মওয়্যার, এবং পরিচয় সুরক্ষা জুড়ে একত্রিত শক্তিশালী নিরাপত্তা ক্ষমতা

- সফ্টওয়্যার, ফার্মওয়্যার এবং হার্ডওয়্যার জুড়ে সংক্রমণ প্রতিরোধে সাহায্যকারী শক্তিশালী নিরাপত্তা ক্ষমতা প্রদানের জন্য মাইক্রোসফ্ট, ডিভাইস নির্মাতা এবং চিপ নির্মাতাদের মধ্যে গভীর একীকরণ

- স্ট্যাক জুড়ে নিরাপত্তা বৈশিষ্ট্যগুলি ডিফল্টরূপে ডিভাইস প্রস্তুতকারকদের দ্বারা সক্ষম করা হয় যাতে গ্রাহকরা শুরু থেকেই সুরক্ষিত থাকে তা নিশ্চিত করতে সহায়তা করে

সুরক্ষিত-কোর পিসিগুলিতে মেমরি সুরক্ষা

PCIe হটপ্লাগ ডিভাইস যেমন Thunderbolt, USB4, এবং CFexpress ব্যবহারকারীদের USB-এর অনুরূপ অভিজ্ঞতা সহ গ্রাফিক্স কার্ড বা অন্যান্য PCI ডিভাইস সহ বাহ্যিক পেরিফেরালগুলির নতুন ক্লাস সংযুক্ত করতে দেয়। যেহেতু পিসিআই হটপ্লাগ পোর্টগুলি বাহ্যিক এবং সহজেই অ্যাক্সেসযোগ্য, পিসিগুলি ড্রাইভ-বাই ডাইরেক্ট মেমরি অ্যাক্সেস (ডিএমএ) আক্রমণের জন্য সংবেদনশীল। মেমরি অ্যাক্সেস সুরক্ষা (কার্নেল ডিএমএ সুরক্ষা নামেও পরিচিত) পিসিগুলিকে ড্রাইভ-বাই ডিএমএ আক্রমণ থেকে রক্ষা করে যা PCIe হটপ্লাগ ডিভাইসগুলি ব্যবহার করে এই বাহ্যিক পেরিফেরালগুলিকে

ব্যবহারকারী যখন তাদের পিসি লক করে দেয় তখন সরাসরি মেমরি কপি করতে সক্ষম হতে সীমাবদ্ধ করে। পি>

সিস্টেমের মালিক উপস্থিত না থাকাকালীন ড্রাইভ-বাই DMA আক্রমণগুলি সাধারণত দ্রুত ঘটে। আক্রমণগুলি সাশ্রয়ী মূল্যের, অফ-দ্য-শেল্ফ হার্ডওয়্যার এবং সফ্টওয়্যার দিয়ে তৈরি করা সহজ থেকে মাঝারি আক্রমণকারী সরঞ্জামগুলির সাথে সঞ্চালিত হয় যার জন্য পিসিকে বিচ্ছিন্ন করার প্রয়োজন হয় না। উদাহরণস্বরূপ, একটি পিসি মালিক দ্রুত কফি বিরতির জন্য একটি ডিভাইস ছেড়ে যেতে পারে। ইতিমধ্যে, একজন আক্রমণকারী একটি USB-এর মতো ডিভাইসে প্লাগ ইন করে এবং মেশিনের সমস্ত গোপনীয়তা নিয়ে চলে যায় বা ম্যালওয়্যার ইনজেক্ট করে যা আক্রমণকারীকে লক স্ক্রীন বাইপাস করার ক্ষমতা সহ PC এর উপর সম্পূর্ণ রিমোট কন্ট্রোল দেয়৷

দ্রষ্টব্য, মেমরি অ্যাক্সেস সুরক্ষা পুরানো পোর্ট যেমন 1394/FireWire, PCMCIA, CardBus, বা ExpressCard এর মাধ্যমে DMA আক্রমণ থেকে রক্ষা করে না।আপনার পিসি কার্নেল ডিএমএ সুরক্ষা সমর্থন করে কিনা এবং কার্নেল ডিএমএ সুরক্ষা প্রয়োজনীয়তাগুলি সম্পর্কে কীভাবে পরীক্ষা করবেন তা জানুন৷

সুরক্ষিত-কোর পিসিগুলিতে ফার্মওয়্যার সুরক্ষা

সুরক্ষিত-কোর পিসিগুলি ফার্মওয়্যার স্তরে সুরক্ষার একাধিক স্তর সক্ষম করে রক্ষা করে, এটি নিশ্চিত করতে সহায়তা করে যে ডিভাইসগুলি একটি হার্ডওয়্যার-নিয়ন্ত্রিত অবস্থায় নিরাপদে চালু হয়৷

অত্যাধুনিক ম্যালওয়্যার আক্রমণগুলি সনাক্তকরণ এড়াতে এবং দৃঢ়তা অর্জন করতে সাধারণত সিস্টেমে "বুটকিট" বা "রুটকিট" ইনস্টল করার চেষ্টা করতে পারে। এই দূষিত সফ্টওয়্যারটি Windows লোড হওয়ার আগে ফার্মওয়্যার স্তরে চলতে পারে, অথবা Windows বুট প্রক্রিয়া চলাকালীন, সিস্টেমটিকে সর্বোচ্চ স্তরের বিশেষাধিকার দিয়ে শুরু করতে সক্ষম করে৷ যেহেতু উইন্ডোজের সমালোচনামূলক সাবসিস্টেমগুলি ভার্চুয়ালাইজেশন-ভিত্তিক নিরাপত্তা লাভ করে, হাইপারভাইজারকে রক্ষা করা ক্রমশ গুরুত্বপূর্ণ হয়ে ওঠে। উইন্ডোজ বুটলোডারের আগে কোনো অননুমোদিত ফার্মওয়্যার বা সফ্টওয়্যার যাতে শুরু না হয় তা নিশ্চিত করতে, উইন্ডোজ পিসি ইউনিফাইড এক্সটেনসিবল ফার্মওয়্যার ইন্টারফেস (UEFI) সিকিউর বুট স্ট্যান্ডার্ডের উপর নির্ভর করে। নিরাপদ বুট নিশ্চিত করতে সাহায্য করে যে শুধুমাত্র অনুমোদিত ফার্মওয়্যার এবং বিশ্বস্ত ডিজিটাল স্বাক্ষর সহ সফ্টওয়্যারগুলি কার্যকর করতে পারে৷ এছাড়াও, সমস্ত বুট উপাদানের পরিমাপ নিরাপদে TPM-এ সংরক্ষণ করা হয় যাতে বুটটির একটি অ-প্রত্যাখ্যানযোগ্য অডিট লগ স্থাপন করা যায় যাকে স্ট্যাটিক রুট অফ ট্রাস্ট ফর মেজারমেন্ট (SRTM) বলা হয়।

হাজার হাজার পিসি বিক্রেতারা বিভিন্ন UEFI ফার্মওয়্যার উপাদান সহ অসংখ্য পিসি মডেল তৈরি করে, বুটআপে অবিশ্বাস্যভাবে বিপুল সংখ্যক SRTM স্বাক্ষর এবং পরিমাপ হয়ে যায় যা সহজাতভাবে নিরাপদ বুট দ্বারা বিশ্বাস করা হয়, যা শুধুমাত্র কোন নির্দিষ্ট ডিভাইসের উপর আস্থা সীমাবদ্ধ করা আরও চ্যালেঞ্জিং করে তোলে। যে ডিভাইস বুট করার জন্য প্রয়োজন. বিশ্বাসকে সীমাবদ্ধ করার জন্য দুটি কৌশল বিদ্যমান:হয় পরিচিত "খারাপ" SRTM পরিমাপের একটি তালিকা বজায় রাখা, যাকে একটি ব্লক তালিকাও বলা হয়, যা সহজাতভাবে ভঙ্গুর হওয়ার ত্রুটির কারণে ভোগে; অথবা পরিচিত "ভাল" SRTM পরিমাপের একটি তালিকা বা অনুমতি তালিকা বজায় রাখুন, যা স্কেলে আপ-টু-ডেট রাখা কঠিন।

সিকিউরড-কোর পিসিগুলিতে, উইন্ডোজ ডিফেন্ডার সিস্টেম গার্ড সিকিউর লঞ্চ এই সমস্যাগুলির সমাধান করে একটি প্রযুক্তির মাধ্যমে যা ডায়নামিক রুট অফ ট্রাস্ট ফর মেজারমেন্ট (DRTM) নামে পরিচিত৷ DRTM প্রাথমিকভাবে সিস্টেমটিকে সাধারণ UEFI সিকিউর বুট প্রক্রিয়া অনুসরণ করতে দেয়, কিন্তু উইন্ডোজ চালু হওয়ার আগে সিস্টেমটি একটি হার্ডওয়্যার-নিয়ন্ত্রিত বিশ্বস্ত অবস্থায় প্রবেশ করে যা CPU(গুলি) কে হার্ডওয়্যার সুরক্ষিত কোড পাথের নিচে চাপ দেয়। যদি একটি ম্যালওয়্যার রুটকিট/বুটকিট UEFI সিকিউর বুটকে বাইপাস করে থাকে এবং মেমরিতে থাকে, তাহলে DRTM এটিকে ভার্চুয়ালাইজেশন-ভিত্তিক নিরাপত্তা পরিবেশ দ্বারা সুরক্ষিত গোপনীয়তা এবং গুরুত্বপূর্ণ কোড অ্যাক্সেস করা থেকে বাধা দেবে। সিস্টেম ম্যানেজমেন্ট মোড (এসএমএম) বিচ্ছিন্নতা এসএমএম থেকে আক্রমণের সারফেস কমাতে সাহায্য করে ডিআরটিএম দ্বারা প্রদত্ত সুরক্ষার পরিপূরক, যা x86-ভিত্তিক প্রসেসরে একটি এক্সিকিউশন মোড যা হাইপারভাইজারের তুলনায় উচ্চতর কার্যকরী সুবিধায় চলে। ইন্টেল এবং এএমডির মতো সিলিকন প্রদানকারীদের দ্বারা প্রদত্ত ক্ষমতার উপর নির্ভর করে, এসএমএম বিচ্ছিন্নতা নীতিগুলি প্রয়োগ করে যা বিধিনিষেধ প্রয়োগ করে যেমন এসএমএম কোডকে OS মেমরি অ্যাক্সেস করা থেকে বাধা দেয়। একটি সিস্টেমে কার্যকরী SMM বিচ্ছিন্নতা নীতি একটি দূরবর্তী সত্যায়ন পরিষেবাতেও নির্ভরযোগ্যভাবে প্রদান করা যেতে পারে। 8

অপারেটিং সিস্টেম নিরাপত্তা

হার্ডওয়্যার-ভিত্তিক সুরক্ষা ক্লাউড সুরক্ষার চিপের শৃঙ্খলের একমাত্র লিঙ্ক। নিরাপত্তা এবং গোপনীয়তা একটি OS এর উপরও নির্ভর করে যেটি আপনার তথ্য এবং পিসি শুরু হওয়ার পর থেকে রক্ষা করে৷

Windows 11 হল সবচেয়ে সুরক্ষিত উইন্ডোজ যা আপনাকে নিরাপদ রাখতে সাহায্য করার জন্য ডিজাইন করা OS-এ ব্যাপক নিরাপত্তা ব্যবস্থা রয়েছে। এই ব্যবস্থাগুলির মধ্যে অন্তর্নির্মিত উন্নত এনক্রিপশন এবং ডেটা সুরক্ষা, শক্তিশালী নেটওয়ার্ক এবং সিস্টেম সুরক্ষা এবং সর্বদা বিকশিত ভাইরাস এবং হুমকির বিরুদ্ধে বুদ্ধিমান সুরক্ষা অন্তর্ভুক্ত রয়েছে। Windows 11 আপনার প্ল্যান, পরিচয়, এবং তথ্য সুরক্ষিত রাখতে সাহায্য করার জন্য OS নিরাপত্তার সাথে অন্তর্নির্মিত হার্ডওয়্যার সুরক্ষা উন্নত করে৷

সিস্টেম নিরাপত্তা

বিশ্বস্ত বুট (UEFI সিকিউর বুট + মাপা বুট)

অপারেটিং সিস্টেমকে সুরক্ষিত করার প্রথম ধাপ হল প্রাথমিক হার্ডওয়্যার এবং ফার্মওয়্যার বুট সিকোয়েন্সগুলি নিরাপদে তাদের প্রাথমিক বুট সিকোয়েন্সগুলি শেষ করার পরে এটি নিরাপদে বুট হয় তা নিশ্চিত করা। সিকিউর বুট ইউনিফাইড এক্সটেনসিবল ফার্মওয়্যার ইন্টারফেস (UEFI) থেকে উইন্ডোজ কার্নেলের বিশ্বস্ত বুট সিকোয়েন্সের মাধ্যমে একটি নিরাপদ এবং বিশ্বস্ত পথ তৈরি করে। উইন্ডোজ বুট সিকোয়েন্সে ম্যালওয়্যার আক্রমণগুলি UEFI, বুটলোডার, কার্নেল এবং অ্যাপ্লিকেশন পরিবেশের মধ্যে বুট সিকোয়েন্স জুড়ে স্বাক্ষর-এনফোর্সমেন্ট হ্যান্ডশেক দ্বারা ব্লক করা হয়৷

পিসি বুট প্রক্রিয়া শুরু করার সাথে সাথে, এটি প্রথমে যাচাই করবে যে ফার্মওয়্যারটি ডিজিটালভাবে স্বাক্ষরিত, ফার্মওয়্যার রুটকিটের ঝুঁকি হ্রাস করবে। সিকিউর বুট তারপরে অপারেটিং সিস্টেমের আগে চলা সমস্ত কোড চেক করে এবং OS বুটলোডারের ডিজিটাল স্বাক্ষর চেক করে তা নিশ্চিত করার জন্য যে এটি সিকিউর বুট নীতির দ্বারা বিশ্বস্ত এবং এর সাথে কোনো হেরফের করা হয়নি।

ট্রাস্টেড বুট যেখানে সিকিউর বুট বন্ধ হয়ে যায় সেখানে দায়িত্ব নেয়। উইন্ডোজ বুটলোডার লোড করার আগে উইন্ডোজ কার্নেলের ডিজিটাল স্বাক্ষর যাচাই করে। উইন্ডোজ কার্নেল, পালাক্রমে, বুট ড্রাইভার, স্টার্টআপ ফাইল এবং আপনার অ্যান্টিম্যালওয়্যার পণ্যের প্রারম্ভিক-লঞ্চ অ্যান্টিম্যালওয়্যার (ইএলএএম) ড্রাইভার সহ উইন্ডোজ স্টার্টআপ প্রক্রিয়ার অন্য প্রতিটি উপাদান যাচাই করে। যদি এই ফাইলগুলির মধ্যে কোনটি টেম্পার করা হয় তবে বুটলোডার সমস্যাটি সনাক্ত করে এবং দূষিত উপাদান লোড করতে অস্বীকার করে। উইন্ডোজ বুট সিকোয়েন্সে টেম্পারিং বা ম্যালওয়্যার আক্রমণ UEFI, বুটলোডার, কার্নেল এবং অ্যাপ্লিকেশন পরিবেশের মধ্যে স্বাক্ষর-প্রয়োগকারী হ্যান্ডশেক দ্বারা ব্লক করা হয়৷

প্রায়শই, উইন্ডোজ স্বয়ংক্রিয়ভাবে দূষিত উপাদানটি মেরামত করতে পারে, উইন্ডোজের অখণ্ডতা পুনরুদ্ধার করে এবং পিসিকে স্বাভাবিকভাবে শুরু করার অনুমতি দেয়।

এই বৈশিষ্ট্যগুলি সম্পর্কে আরও তথ্যের জন্য এবং কীভাবে এগুলি স্টার্টআপ প্রক্রিয়া চলাকালীন রুটকিট এবং বুট কিটগুলিকে লোড হতে বাধা দেয়, দেখুন উইন্ডোজ বুট প্রক্রিয়া সুরক্ষিত করুন৷

Windows 11 এর জন্য সকল পিসিকে ইউনিফাইড এক্সটেনসিবল ফার্মওয়্যার ইন্টারফেস (UEFI) এর সিকিউর বুট বৈশিষ্ট্য ব্যবহার করতে হবে।

ক্রিপ্টোগ্রাফি

ক্রিপ্টোগ্রাফি হল একটি গাণিতিক প্রক্রিয়া যা ব্যবহারকারী এবং সিস্টেম ডেটাকে সুরক্ষিত করার জন্য, উদাহরণস্বরূপ, ডেটা এনক্রিপ্ট করে যাতে শুধুমাত্র একটি নির্দিষ্ট প্রাপক শুধুমাত্র সেই প্রাপকের কাছে থাকা একটি কী ব্যবহার করে এটি পড়তে পারে। ক্রিপ্টোগ্রাফি হল গোপনীয়তার একটি ভিত্তি যাতে উদ্দেশ্যপ্রণোদিত প্রাপক ব্যতীত অন্য কাউকে ডেটা পড়তে বাধা দেওয়া হয়, ডেটা টেম্পারিং মুক্ত তা নিশ্চিত করার জন্য অখণ্ডতা পরীক্ষা প্রদান করে এবং যোগাযোগ সুরক্ষিত নিশ্চিত করতে পরিচয় যাচাই করে এমন প্রমাণীকরণ। উইন্ডোজে ক্রিপ্টোগ্রাফি স্ট্যাক চিপ থেকে ক্লাউড পর্যন্ত প্রসারিত হয় যা উইন্ডোজ, অ্যাপ্লিকেশন এবং পরিষেবাগুলিকে সিস্টেম এবং ব্যবহারকারীর গোপনীয়তা রক্ষা করতে সক্ষম করে৷

Windows 11-এ ক্রিপ্টোগ্রাফি ফেডারেল ইনফরমেশন প্রসেসিং স্ট্যান্ডার্ডস (FIPS) 140 সার্টিফিকেশনের বিষয়। FIPS 140 সার্টিফিকেশন নিশ্চিত করে যে মার্কিন সরকার অনুমোদিত অ্যালগরিদমগুলি সঠিকভাবে প্রয়োগ করা হয়েছে (যার মধ্যে রয়েছে স্বাক্ষরের জন্য RSA, মূল চুক্তির জন্য NIST বক্ররেখা সহ ECDH, সিমেট্রিক এনক্রিপশনের জন্য AES, এবং হ্যাশিংয়ের জন্য SHA2), মডিউল অখণ্ডতা পরীক্ষা করে প্রমাণ করে যে কোনও টেম্পারিং ঘটেনি এবং প্রমাণিত হয় এনট্রপি উৎসের জন্য এলোমেলোতা।

উইন্ডোজ ক্রিপ্টোগ্রাফিক মডিউল নিম্ন-স্তরের আদিম প্রদান করে যেমন:

- র্যান্ডম নম্বর জেনারেটর (RNG)

- XTS, ECB, CBC, CFB, CCM, GCM মোডের অপারেশন সহ AES 128/256-এর জন্য সমর্থন; RSA এবং DSA 2048, 3072, এবং 4096 কী মাপ; ECDSA ওভার কার্ভ P-256, P-384, P-521

- হ্যাশিং (SHA1, SHA-256, SHA-384, এবং SHA-512-এর জন্য সমর্থন)

- স্বাক্ষর এবং যাচাইকরণ (OAEP, PSS, PKCS1 এর জন্য প্যাডিং সমর্থন)

- কী চুক্তি এবং কী ডেরিভেশন (এনআইএসটি-স্ট্যান্ডার্ড প্রাইম কার্ভ P-256, P-384, P-521 এবং HKDF এর উপর ECDH-এর জন্য সমর্থন)

এগুলো ক্রিপ্টো এপিআই (সিএপিআই) এবং ক্রিপ্টোগ্রাফি নেক্সট জেনারেশন এপিআই (সিএনজি) এর মাধ্যমে উইন্ডোজে প্রকাশ করা হয় যা মাইক্রোসফটের ওপেন সোর্স ক্রিপ্টোগ্রাফিক লাইব্রেরি সিমক্রিপ্ট দ্বারা চালিত হয়। অ্যাপ্লিকেশন ডেভেলপাররা নিম্ন-স্তরের ক্রিপ্টোগ্রাফিক অপারেশন (BCrypt), কী স্টোরেজ অপারেশন (NCrypt), স্ট্যাটিক ডেটা (DPAPI) রক্ষা করতে এবং নিরাপদে গোপনীয়তা (DPAPI-NG) শেয়ার করার জন্য এই APIগুলি ব্যবহার করতে পারে৷

শংসাপত্র

উইন্ডোজ সার্টিফিকেট পরিচালনা এবং পরিচালনা করার জন্য বেশ কয়েকটি API অফার করে। সার্টিফিকেটগুলি পাবলিক কী ইনফ্রাস্ট্রাকচারের (PKI) জন্য অত্যন্ত গুরুত্বপূর্ণ কারণ তারা তথ্যের সুরক্ষা এবং প্রমাণীকরণের উপায় প্রদান করে৷ সার্টিফিকেট হল ইলেকট্রনিক নথি, যা X.509v3 ফর্ম্যাটিং স্ট্যান্ডার্ডের সাথে সঙ্গতিপূর্ণ, যা একটি পাবলিক কী-এর মালিকানা দাবি করতে ব্যবহৃত হয়। সর্বজনীন কীগুলি সার্ভার এবং ক্লায়েন্ট পরিচয় প্রমাণ করতে, কোডের অখণ্ডতা যাচাই করতে এবং সুরক্ষিত ইমেলগুলিতে ব্যবহৃত হয়। উইন্ডোজ ব্যবহারকারীদের শংসাপত্রের মেয়াদ শেষ হয়ে যাওয়া বা ভুল কনফিগারেশনের কারণে সম্ভাব্য বিভ্রাটের ঝুঁকি কমাতে গ্রুপ নীতি সহ সক্রিয় ডিরেক্টরিতে শংসাপত্রগুলি স্বতঃ-নথিভুক্ত এবং পুনর্নবীকরণ করার ক্ষমতা প্রদান করে। উইন্ডোজ একটি স্বয়ংক্রিয় আপডেট পদ্ধতির মাধ্যমে শংসাপত্রগুলিকে যাচাই করে যা সাপ্তাহিক শংসাপত্র বিশ্বাস তালিকা (CTL) ডাউনলোড করে। বিশ্বস্ত রুট শংসাপত্রগুলি বিশ্বস্ত PKI শ্রেণিবিন্যাস এবং ডিজিটাল শংসাপত্রগুলির জন্য একটি রেফারেন্স হিসাবে অ্যাপ্লিকেশন দ্বারা ব্যবহৃত হয়। বিশ্বস্ত এবং অবিশ্বস্ত সার্টিফিকেটের তালিকা CTL-এ সংরক্ষিত আছে এবং Microsoft থার্ড-পার্টি রুট প্রোগ্রাম দ্বারা আপডেট করা যেতে পারে। মাইক্রোসফ্ট থার্ড-পার্টি রুট প্রোগ্রামের রুটগুলি শিল্পের মানগুলির সাথে সম্মতি নিশ্চিত করতে বার্ষিক নিরীক্ষার মাধ্যমে পরিচালিত হয়। শংসাপত্র প্রত্যাহার করার জন্য, অননুমোদিত CTL-এ একটি অবিশ্বস্ত শংসাপত্র হিসাবে একটি শংসাপত্র যুক্ত করা হয় যা প্রতিদিন ডাউনলোড করা হয় যার ফলে অবিশ্বস্ত শংসাপত্রটি অবিলম্বে ব্যবহারকারীর ডিভাইসগুলিতে বিশ্বব্যাপী প্রত্যাহার করা হয়৷

উইন্ডোজ ব্যবহারকারীদের তাদের অভ্যন্তরীণ ডোমেন নামগুলিকে অবাঞ্ছিত শংসাপত্রে চেইন করা থেকে রক্ষা করতে সক্ষম করে ম্যান-ইন-দ্য-মিডল আক্রমণ কমাতে সাহায্য করার জন্য এন্টারপ্রাইজ শংসাপত্র পিনিং অফার করে। একটি ওয়েব অ্যাপ্লিকেশানের সার্ভার প্রমাণীকরণ শংসাপত্র চেইনটি শংসাপত্রের একটি সীমাবদ্ধ সেটের সাথে মেলে তা নিশ্চিত করতে পরীক্ষা করা হয়৷ নামের অমিল ট্রিগার করে এমন যেকোনো ওয়েব অ্যাপ্লিকেশন ইভেন্ট লগিং শুরু করবে এবং Microsoft Edge বা Internet Explorer থেকে ব্যবহারকারীর অ্যাক্সেসকে বাধা দেবে।

কোড সাইনিং এবং সততা

কোড সাইনিং, নিজে থেকে একটি নিরাপত্তা বৈশিষ্ট্য না হলেও, Windows প্ল্যাটফর্ম জুড়ে ফার্মওয়্যার, ড্রাইভার এবং সফ্টওয়্যারগুলির অখণ্ডতা প্রতিষ্ঠার জন্য অবিচ্ছেদ্য। কোড সাইনিং একটি কোড সাইনিং সার্টিফিকেটের ব্যক্তিগত কী অংশের সাথে ফাইলের হ্যাশকে এনক্রিপ্ট করে এবং ফাইলে স্বাক্ষর এমবেড করে একটি ডিজিটাল স্বাক্ষর তৈরি করে। This ensures that the file hasn’t been tampered with, the Windows code integrity process verifies the signed file by decrypting the signature to check the integrity of the file and confirm that it is from a reputable publisher.

All software written and published by Microsoft is code-signed to establish that Windows and Microsoft code has integrity, authenticity, and a positive reputation. Code signing is how Windows can differentiate its own code from external creators and prevents tampering when code is delivered to user devices.

The digital signature is evaluated across the Windows environment on Windows boot code, Windows kernel code, and Windows user-mode applications. Secure Boot and Code Integrity verify the signature on bootloaders, Options ROMs, and other boot components, to ensure that it is trusted and from reputable publishers. For drivers not produced by Microsoft, external Kernel Code Integrity verifies the signature on kernel drivers and requires that drivers be signed by Windows or certified by the Windows Hardware Compatibility Program (WHCP). This program tests externally produced drivers for hardware and Windows compatibility and ensures that they are malware-free. Lastly, user-mode code, applications, Appx/MSIX packaged apps, Windows OS component updates, driver install packages, and their signatures, are evaluated by WinVerifyTrust which relies on the Crypto API. These signatures are verified by confirming they are in the Microsoft Third-Party Root Program CTL, and thus trusted and not revoked by the certificate authority.

Device health attestation

Device health attestation and conditional access are used to grant access to corporate resources. This helps reinforce a Zero Trust paradigm that moves enterprise defenses from the static, network- based perimeters to focus on users, assets, and resources.

Conditional access evaluates identity signals to confirm that users are who they say they are before they are granted access to corporate resources. Windows 11 supports remote attestation to help confirm that devices are in a good state and have not been tampered with. This helps users access corporate resources whether they’re in the office, at home, or when they’re traveling.

Information about the firmware, boot process, and software, which is cryptographically stored in the security co-processor (TPM), is used to validate the security state of the device. Attestation provides assurance of trust as it can verify the identity and status of essential components and that the device, firmware, and boot process have not been altered. This capability helps organizations to manage access with confidence. Once the device is attested it can be granted access to resources.

Device health attestation determines:

- If the device can be trusted. This is determined with the help of a secure root-of-trust, or TPM. Devices can attest that the TPM is enabled and in the attestation flow.

- If the OS booted correctly. Many security risks can emerge during the boot process as this can be the most privileged component of the whole system.

- If the OS has the right set of security features enabled.

Windows includes many security features to help protect users from malware and attacks. However, security components are trustworthy only if the platform boots as expected and was not tampered with. As noted above, Windows relies on Unified Extensible Firmware Interface (UEFI) Secure Boot, ELAM, DRTM, Trusted Boot, and other low-level hardware and firmware security features to protect your PC from attacks. From the moment you power on your PC until your anti-malware starts, Windows is backed with the appropriate hardware configurations that help keep you safe. Measured and Trusted boot, implemented by bootloaders and BIOS, verifies and cryptographically records each step of the boot in a chained manner. These events are bound to the TPM that functions as a hardware root of trust. Remote attestation is the mechanism by which these events are read and verified by a service to provide a verifiable, unbiased, and tamper resilient report. Remote attestation is the trusted auditor of your system’s boot, allowing relying parties to bind trust to the device and its security. As an example, Microsoft Intune integrates with Microsoft Azure Attestation to review Windows device health comprehensively and connect this information with AAD conditional access. This integration is key for Zero Trust solutions that help bind trust to an untrusted device.

A summary of the steps involved in attestation and Zero Trust on the Windows device are as follows:

- During each step of the boot process, such as a file load, update of special variables, and more, information such as file hashes and signatures are measured in the TPM Platform Configuration Register (PCRs). The measurements are bound by a Trusted Computing Group specification that dictates what events can be recorded and the format of each event.

- Once Windows has booted, the attestor (or verifier) requests the TPM to get the measurements stored in its PCRs alongside the measured boot log. Together these form the attestation evidence that’s sent to the Microsoft Azure Attestation Service.

- The TPM is verified by using the keys/cryptographic material available on the chipset with an Azure Certificate Service.

- The above information is sent to the Azure Attestation service to verify that the device is safe.

Microsoft Intune integrates with Microsoft Azure Attestation to review Windows device health comprehensively and connect this information with AAD conditional access – see Microsoft Azure Attestation Service section. This integration is key for Zero Trust solutions that help bind trust to an untrusted device.

Windows security policy settings and auditing

Security policy settings are a critical part of your overall security strategy. Windows provides a robust set of security setting policies that IT administrators can use to help protect Windows devices and other resources in your organization. Security settings policies are rules that you can configure on a device, or multiple devices, to control:

- User authentication to a network or device.

- Resources that users are permitted to access.

- Whether to record a user’s or group’s actions in the event log.

- Membership in a group.

Security auditing is one of the most powerful tools that you can use to maintain the integrity of your network and assets. Auditing can help identify attacks, network vulnerabilities, and attacks against targets that you consider high value. Auditing can help identify attacks, network vulnerabilities, and attacks against targets that you consider high value. You can specify categories of security-related events to create an audit policy tailored to the needs of your organization.

All auditing categories are disabled when Windows is first installed. Before enabling them, follow these steps to create an effective security auditing policy:

- Identify your most critical resources and activities.

- Identify the audit settings you need to track them.

- Assess the advantages and potential costs associated with each resource or setting.

- Test these settings to validate your choices.

- Develop plans for deploying and managing your audit policy.

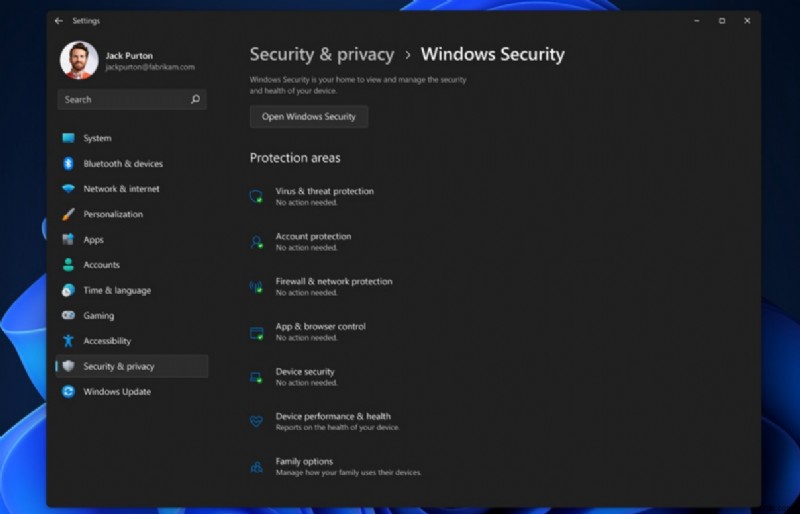

Windows security app

Visibility and awareness of device security and health is key to any action taken. The Windows built-in security application found in settings provides an at-a-glance view of the security status and health of your device. These insights help you identify issues and take action to make sure you’re protected. You can quickly see the status of your virus and threat protection, firewall and network security, device security controls, and more.

Learn more about the Windows security app.

Encryption and data protection

When people travel with their PCs, their confidential information travels with them. Wherever confidential data is stored, it must be protected against unauthorized access, whether through physical device theft or from malicious applications.

BitLocker

BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers. BitLocker uses AES algorithm in XTS or CBC mode of operation with 128-bit or 256-bit key length to encrypt data on the volume. Cloud storage on Microsoft OneDrive or Azure6 can be used to save recovery key content. BitLocker can be managed by any MDM solution such as Microsoft Intune6 using a configuration service provider (CSP).

BitLocker provides encryption for the OS, fixed data, and removable data drives leveraging technologies like hardware security test interface (HSTI), Modern Standby, UEFI Secure Boot and TPM. Windows consistently improves data protection by improving existing options and providing new strategies.

Encrypted hard drive

Encrypted Hard Drive uses the rapid encryption provided by BitLocker Drive Encryption to enhance data security and management.

By offloading the cryptographic operations to hardware, encrypted hard drives increase BitLocker performance and reduce CPU usage and power consumption. Because encrypted hard drives encrypt data quickly, BitLocker deployment can be expanded across enterprise devices with little to no impact on productivity.

Encrypted hard drives provide:

- Better performance:Encryption hardware, integrated into the drive controller, allows the drive to operate at full data rate with no performance degradation.

- Strong security based in hardware:Encryption is always “on” and the keys for encryption never leave the hard drive. User authentication is performed by the drive before it will unlock, independently of the operating system.

- Ease of use:Encryption is transparent to the user, and the user does not need to enable it. Encrypted hard drives are easily erased using on-board encryption key; there is no need to re-encrypt data on the drive.

- Lower cost of ownership:There is no need for new infrastructure to manage encryption keys, since BitLocker leverages your existing infrastructure to store recovery information. Your device operates more efficiently because processor cycles do not need to be used forthe encryption process.

Encrypted hard drives are a new class of hard drives that are self-encrypted at a hardware level and allow for full disk hardware encryption.

Email encryption

Email encryption (also referred to as Windows S/MIME), enables users to encrypt outgoing email messages and attachments, so only intended recipients with digital identification (ID)—also called a certificate—can read them. Users can digitally sign a message, which verifies the identity of the sender and ensures the message has not been tampered with. These encrypted messages can be sent by a user to people within their organization as well as external contacts if they have their encryption certificates. However, recipients using Windows 10 Mail app can only read encrypted messages if the message is received on their Exchange account and they have corresponding decryption keys.

Encrypted messages can be read-only by recipients who have a certificate. If an encrypted message is sent to recipient(s) whose encryption certificates are not available, the app will prompt you to remove these recipients before sending the email.

Learn more about configuring S/MIME for Windows.

Network security

Windows 11 raises the bar for networking security by bringing a wide array of improvements, helping people work, learn, and play from almost anywhere with confidence. New DNS and TLS protocol versions strengthen the end-to-end protections needed for applications, web services, and Zero Trust networking. File access adds an untrusted network scenario with SMB over QUIC as well as new encryption and signing capabilities. Wi-Fi and Bluetooth advancements provide greater trust in connections to other devices. The VPN and Windows Defender Firewall platforms bring new ways to configure easily and debug quickly, ensuring IT administrators and third-party software are more effective.

Transport layer security (TLS)

Transport Layer Security (TLS) is the internet’s most deployed security protocol, encrypting data to provide a secure communication channel between two endpoints. Windows prefers the latest protocol versions and strong cipher suites by default and offers a full suite of extension applications such as client authentication for enhanced server security, or session resumption for improved application performance.

TLS 1.3 is the latest version of the protocol and is enabled by default in Windows 11. This version eliminates obsolete cryptographic algorithms, enhances security over older versions, and aims to encrypt as much of the handshake as possible. The handshake is more performant with one fewer round trip per connection on average and supports only five strong cipher suites which provide perfect forward secrecy and less operational risk. Customers using TLS 1.3 (or Windows components that support it, including HTTP.SYS, WinInet, .NET, MsQUIC, and more) on Windows 11 will get more privacy and lower latencies for their encrypted online connections. Note that if the client or server application on either side of the connection does not support TLS 1.3, Windows will fall back to TLS 1.2.

DNS security

In Windows 11, the Windows DNS client supports DNS over HTTPS, an encrypted DNS protocol. This allows administrators to ensure their devices protect their name queries from on-path attackers, whether they are passive observers logging browsing behavior or active attackers trying to redirect clients to malicious sites. In a Zero Trust model where there is no trust placed in a network boundary, having a secure connection to a trusted name resolver is required.

Windows 11 provides Group Policy as well as programmatic controls to configure DNS over HTTP behavior. As a result, IT administrators can extent existing security models to adopt new security models such as Zero Trust. DNS over HTTP protocol can be mandated, ensuring that devices that use insecure DNS will fail to connect to network resources. IT administrators also have the option not to use DNS over HTTP for legacy deployments where network edge appliances are trusted to inspect plain-text DNS traffic. By default, Windows 11 will defer to the local administrator on which resolvers should use DNS over HTTP.

Support for DNS encryption integrates with existing Windows DNS configurations such as the Name Resolution Policy Table (NRPT), the system HOSTS file, as well as resolvers specified per network adapter or network profile. The integration helps Windows 11 ensure that the benefits of greater DNS security do not regress existing DNS control mechanisms.

Bluetooth protection

The number of Bluetooth devices connected to Windows continues to increase. Windows users connect their Bluetooth headsets, mice, keyboard, and other accessories and

improve their day-to-day PC experience by enjoying streaming, productivity, and gaming. Windows supports all standard Bluetooth pairing protocols, including classic and LE Secure connections, secure simple pairing, and classic and LE legacy pairing. Windows also implement host-based LE privacy. Windows updates help users stay current with OS and driver security features in accordance with the Bluetooth Special Interest Group (SIG) Standard Vulnerability Reports, as well as issues beyond those required by the Bluetooth core industry standards. Microsoft strongly recommends that you also ensure the firmware and/or software of your Bluetooth accessories are kept up to date.

IT-managed environments have a number of Bluetooth policies (MDM, Group Policy, and PowerShell) that can be managed through MDM tools such as Microsoft Intune. You can

configure Windows to use Bluetooth technology while supporting the security needs of your organization. For example, you can allow input and audio while blocking file transfer, force encryption standards, limit Windows discoverability, or even disable Bluetooth entirely for the most sensitive environments.

Securing Wi-Fi connections

Windows Wi-Fi supports industry standardized authentication and encryption methods when connecting to Wi-Fi networks. WPA (Wi-Fi Protected Access) is a security standard developed by the Wi-Fi Alliance to provide sophisticated data encryption and better user authentication. The current security standard for Wi-Fi Authentication is WPA3 which provides a more secure and reliable connection method and replaces WPA2 and the older security protocols. Opportunistic Wireless Encryption (OWE) is a technology that allows wireless devices to establish encrypted connections to public Wi-Fi hotspots.

WPA3 is supported in Windows 11 (WPA3 Personal and WPA3 Enterprise 192-bit Suite B) as well as OWE implementation for more security while connecting to Wi-Fi hotspots.

Windows 11 enhances Wi-Fi security by enabling additional elements of WPA3 security such as the new H2E protocol and WPA3 Enterprise Support which includes enhanced Server Cert validation and the TLS1.3 for authentication using EAP-TLS Authentication. Windows 11 provides Microsoft partners the ability to bring the best platform security on new devices.

WPA3 is now a mandatory requirement by WFA for any Wi-Fi Certification.

Windows defender firewall

Windows Defender Firewall with Advanced Security is an important part of a layered security model. It provides host-based, two-way network traffic filtering, blocking unauthorized traffic flowing into or out of the local device based on the types of networks to which the device is connected.

Windows Defender Firewall in Windows 11 offers the following benefits:

- Reduces the risk of network security threats:Windows Defender Firewall reduces the attack surface of a device with rules to restrict or allow traffic by many properties such as IP addresses, ports, or program paths. Reducing the attack surface of a device increases manageability and decreases the likelihood of a successful attack.

- Safeguards sensitive data and intellectual property:With its integration with Internet Protocol Security (IPsec), Windows Defender Firewall provides a simple way to enforce authenticated, end-to-end network communications. It provides scalable, tiered access to trusted network resources, helping to enforce the integrity of the data, and optionally helping to protect the confidentiality of the data.

- Extends the value of existing investments:Because Windows Defender Firewall is a host-based firewall that is included with the operating system, there is no additional hardware or software required. Windows Defender Firewall is also designed to complement existing non-Microsoft network security solutions through a documented application programming interface (API).

Windows 11 makes the Windows Defender Firewall easier to analyze and debug. IPsec behavior has been integrated with Packet Monitor (pktmon), an in-box cross-component

network diagnostic tool for Windows. Additionally, the Windows Defender Firewall event logs have been enhanced to ensure an audit can identify the specific filter that was responsible for any given event. This enables analysis of firewall behavior and rich packet capture without relying on third-party tools.

Virtual private networks (VPN)

Organizations have long relied on Windows to provide reliable, secured, and manageable virtual private network (VPN) solutions. The Windows VPN client platform includes built-in VPN protocols, configuration support, a common VPN user interface, and programming support for custom VPN protocols. VPN apps are available in the Microsoft Store for both enterprise and consumer VPNs, including apps for the most popular enterprise VPN gateways.

In Windows 11 we’ve integrated the most commonly used VPN controls right into the Windows 11 Quick Actions pane. From the Quick Actions pane, users can see the status of

their VPN, start and stop the VPN tunnels, and with one click can go to the modern Settings app for more control.

The Windows VPN platform connects to Azure Active Directory (Azure AD) and Conditional Access for single sign-on, including multi-factor authentication (MFA) through Azure AD. The VPN platform also supports classic domain-joined authentication. It’s supported by Microsoft Intune and other mobile device management (MDM) providers. The flexible VPN profile supports both built-in protocols and custom protocols, can configure multiple authentication methods, can be automatically started as needed or manually started by the end-user, and supports split-tunnel VPN and exclusive VPN with exceptions for trusted external sites.

With Universal Windows Platform (UWP) VPN apps, end users never get stuck on an old version of their VPN client. VPN apps from the store will be automatically updated as needed. Naturally, the updates are in the control of your IT admins.

The Windows VPN platform has been tuned and hardened for cloud-based VPN providers like Azure VPN. Features like AAD auth, Windows user interface integration, plumbing IKE traffic selectors, and server support are all built into the Windows VPN platform. The

integration into the Windows VPN platform leads to a simpler IT admin experience; user authentication is more consistent, and users can easily find and control their VPN.

SMB file services

SMB and file services are the most common Windows workload in the commercial and public sector ecosystem. Users and applications rely on SMB to access the files that run organizations large and small. In Windows 11, the SMB protocol has significant security updates to meet today’s threats, including AES-256 bits encryption, accelerated SMB signing, Remote Directory Memory Access (RDMA) network encryption, and an entirely new scenario, SMB over QUIC for untrusted networks.

SMB Encryption provides end-to-end encryption of SMB data and protects data from eavesdropping occurrences on internal networks. Windows 11 introduces AES-256-GCM and

AES-256-CCM cryptographic suites for SMB 3.1.1 encryption. Windows will automatically negotiate this more advanced cipher method when connecting to another computer that requires it and it can also be mandated on clients.

Windows 11 Enterprise, Education, and Pro Workstation SMB Direct now support encryption. For demanding workloads like video rendering, data science, or huge files, you can now operate with the same safety as traditional TCP and the performance of RDMA. Previously, enabling SMB encryption disabled direct data placement, making RDMA slow as TCP. Data is encrypted before order, leading to relatively minor performance degradation while adding AES-128 and AES-256 protected packet privacy.

Windows 11 introduces AES-128-GMAC for SMB signing. Windows will automatically negotiate this better-performing cipher method when connecting to another computer that

supports it. Signing prevents common attacks like a relay, spoofing, and is required by default when clients communicate with Active Directory domain controllers.

Finally, Windows 11 introduces SMB over QUIC (Preview), an alternative to the TCP network transport, providing secure, reliable connectivity to edge file servers over untrusted networks like the Internet and highly secure communications on internal networks. QUIC is an IETF-standardized protocol with many benefits compared to TCP, but most importantly, it always requires TLS 1.3 and encryption. SMB over QUIC offers an “SMB VPN” for telecommuters, mobile device users, and high-security organizations. All SMB traffic, including authentication and authorization within the tunnel, is never exposed to the underlying network. SMB behaves normally within the QUIC tunnel, meaning the user experience doesn’t change. SMB over QUIC will be a game-changing feature for Windows 11 accessing Windows file servers and eventually Azure Files and third parties.

Virus and threat protection

Today’s cyber threat landscape is more complex than ever. This new world requires new threat prevention, detection, and response approach. Microsoft Defender Antivirus, along with many other features built into Windows 11, are at the frontlines to protect customers against current and emerging threats.

Microsoft Defender Antivirus

Microsoft Defender Antivirus is a next-generation protection solution included in Windows 10 and Windows 11. Once you boot Windows, Microsoft Defender Antivirus continually monitors for malware, viruses, and security threats. In addition to this real-time protection, updates are downloaded automatically to help keep your device safe and protect it from threats. For example, if you have another antivirus app installed and turned on, Microsoft Defender Antivirus will turn off automatically. Likewise, if you uninstall the other app, Microsoft Defender Antivirus will turn back on.

Microsoft Defender Antivirus includes real-time, behavior-based, and heuristic antivirus protection. This combination of always-on content scanning, file and process behavior monitoring, and other heuristics prevents security threats. Microsoft Defender Antivirus continually scans for malware and threats. Also, it detects and blocks potentially unwanted applications (PUA), which are applications that are deemed to impact your device negatively but are not considered malware. Microsoft Defender Antivirus always-on on device prevention is integrated with cloud-delivered protection, which helps ensures near-instant detection and blocking of new and emerging threats. 9

Attack surface reduction

Available in Windows and Windows Server, attack surface reduction rules help prevent software behaviors that are often abused to compromise your device or network. By reducing the number of attack surfaces, you can reduce the overall vulnerability of your organization. In addition, administrators can configure specific attack surface reduction rules to help block certain behaviors, such as:

- Launching executable files and scripts that attempt to download or run files

- Running obfuscated or otherwise suspicious scripts

- Performing behaviors that apps don’t usually initiate during normal day-to-day work

For example, an attacker might try to run an unsigned script from a USB drive or have a macro in an Office document make calls directly to the Win32 API. Attack surface reduction rules can constrain these kinds of risky behaviors and improve the defensive posture of the device.

For comprehensive protection, follow steps to enable hardware-based isolation for Microsoft Edge and reduce the attack surface across applications, folders, devices, networks, and firewalls.

Lean more about attack surface reduction.

Tamper Protection

Attacks like ransomware attempt to disable security features on targeted devices, such as anti-virus protection. Bad actors like to disable security features to get easier access to users’ data, install malware, or otherwise exploit users’ data, identity, and devices without fear of being blocked. Tamper protection helps prevent these kinds of activities.

With tamper protection, malware is prevented from taking actions such as:

- Disabling virus and threat protection

- Disabling real-time protection

- Turning off behavior monitoring

- Disabling antivirus (such as IOfficeAntivirus (IOAV))

- Disabling cloud-delivered protection

- Removing security intelligence updates

Learn more about tamper protection.

Network Protection

Network protection in Windows helps prevent users from accessing dangerous IP addresses and domains that may host phishing scams, exploits, and other malicious content on the Internet. Network protection is part of attack surface reduction and helps provide an additional layer of protection for a user. Using reputation-based services, network protection blocks access to potentially harmful, low-reputation-based domains and IP addresses. Network protection works best with Microsoft Defender for Endpoint in enterprise environments, which provides detailed reporting into protection events as part of more significant investigation scenarios.

Learn more about how to protect your network.

Controlled Folder Access

You can protect your valuable information in specific folders by managing app access to specific folders. Only trusted apps can access protected folders, specified when controlled folder access is configured. Typically, commonly used folders, such as those used for documents, pictures, and downloads, are included in the list of controlled folders.

Controlled folder access works with a list of trusted apps. Apps that are included in the list of trusted software work as expected. Apps that are not included in the trusted list are prevented from making any changes to files inside protected folders.

Controlled folder access helps protect users’ valuable data from malicious apps and threats, such as ransomware. Learn more about controlled folder access.

Exploit protection

Exploit protection automatically applies several exploit mitigation techniques to operating system processes and apps. Exploit protection works best with Microsoft Defender for Endpoint, which gives organizations detailed reporting into exploit protection events and blocks as part of typical alert investigation scenarios. In addition, you can enable exploit protection on an individual device and then use Group Policy to distribute the XML file to multiple devices simultaneously.

When mitigation is encountered on the device, a notification will be displayed from the Action Center. You can customize the message with your company details and contact information. You can also enable the rules individually to customize which techniques feature monitors.

You can use audit mode to evaluate how to exploit protection would impact your organization if it were enabled.

Windows 11 provides configuration options for exploit protection. You can prevent users from modifying these specific options with Group Policy.

Learn more about protecting devices from exploits.

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen protects against phishing, malware websites and applications, and the downloading of potentially malicious files.

SmartScreen determines whether a site is potentially malicious by:

- Analyzing visited web pages looking for indications of suspicious behavior. If a page is suspicious, it will show a warning page to advise caution.

- Checking the visited sites against a dynamic list of reported phishing sites and malicious software sites. If it finds a match, Microsoft Defender SmartScreen shows a warning to let users know that the site might be malicious.

SmartScreen also determines whether a downloaded app or app installer is potentially malicious by:

- Checking downloaded files against a list of reported malicious software sites and programs known to be unsafe. SmartScreen warns the user that the site might be malicious if it finds a match.

- Checking downloaded files against a list of well-known and downloaded files by many Windows users. If the file is not on that list, it shows a warning advising caution.

The app and browser control section contains information and settings for Windows Defender SmartScreen. IT administrators and IT pros can get configuration guidance in the Windows Defender SmartScreen documentation library.

Microsoft Defender for Endpoint

Windows E5 customers benefit from Microsoft Defender for Endpoint, an enterprise endpoint detection and response capability that helps enterprise security teams detect, investigate, and respond to advanced threats. Organizations with a dedicated security operations team can use the rich event data and attack insights that Defender for Endpoint provides to investigate incidents. In addition, a defender for Endpoint brings together the following elements to give a complete picture of security incidents:

- Endpoint behavioral sensors:Embedded in Windows, these sensors collect and process behavioral signals from the operating system and send this sensor data to your private, isolated, cloud instance of Microsoft Defender for Endpoint.

- Cloud security analytics:Leveraging big-data, device-learning, and unique Microsoft optics across the Windows ecosystem, enterprise cloud products such as Microsoft 365 and online assets, behavioral signals are translated into insights, detections, and recommended responses to advanced threats.

- Threat intelligence:Microsoft’s threat intelligence is informed daily by trillions of security signals. Combined with our global team of security experts, cutting-edge artificial intelligence, and machine learning, we can see threats that others miss. Our threat intelligence helps provide unparalleled protection for our customers.

Defender for Endpoint is also part of Microsoft 365 Defender, a unified pre- and post-breach enterprise defense suite that natively coordinates detection, prevention, investigation, and response across endpoints, identities, email, and applications to provide integrated protection against sophisticated attacks.

Learn more about Microsoft Defender for Endpoint and Microsoft 365 Defender.

© 2021 Microsoft Corporation. All rights reserved.