সক্রিয় ডিরেক্টরি পরিবেশে নেটওয়ার্কের মাধ্যমে অন্য কম্পিউটার অ্যাক্সেস করার জন্য স্থানীয় অ্যাকাউন্ট (স্থানীয় প্রশাসক সহ) ব্যবহার করা বিভিন্ন কারণে সুপারিশ করা হয় না। একই স্থানীয় প্রশাসকের ব্যবহারকারীর নাম এবং পাসওয়ার্ড প্রায়শই অনেক কম্পিউটারে ব্যবহার করা হয়, যা একাধিক ডিভাইসকে ঝুঁকিতে ফেলতে পারে যদি একটি কম্পিউটারের সাথে আপোস করা হয় (পাস-দ্য-হ্যাশ হামলার হুমকি)। অধিকন্তু, স্থানীয় অ্যাকাউন্টগুলির সাথে নেটওয়ার্ক সংস্থানগুলিতে অ্যাক্সেসকে ব্যক্তিত্ব করা এবং কেন্দ্রীয়ভাবে নিরীক্ষণ করা কঠিন, কারণ এই ধরনের ঘটনাগুলি AD ডোমেন কন্ট্রোলারগুলিতে লগ করা হয় না।

ঝুঁকি কমাতে, অ্যাডমিনিস্ট্রেটররা ডিফল্ট স্থানীয় উইন্ডোজ অ্যাডমিনিস্ট্রেটর অ্যাকাউন্টের নাম পরিবর্তন করতে পারেন। ডোমেনের সমস্ত কম্পিউটারে স্থানীয় প্রশাসকের পাসওয়ার্ড নিয়মিত পরিবর্তন করতে, আপনি MS LAPS টুল (স্থানীয় প্রশাসক পাসওয়ার্ড সমাধান) ব্যবহার করতে পারেন। কিন্তু এই সমাধানগুলি সমস্ত স্থানীয় ব্যবহারকারী অ্যাকাউন্টের জন্য নেটওয়ার্ক অ্যাক্সেস সীমাবদ্ধ করার সমস্যা সমাধান করতে সক্ষম হবে না, যেহেতু একটি কম্পিউটারে একাধিক স্থানীয় অ্যাকাউন্ট থাকতে পারে৷

আপনি নেটওয়ার্ক থেকে এই কম্পিউটারে অ্যাক্সেস অস্বীকার করুন ব্যবহার করে স্থানীয় অ্যাকাউন্টগুলির জন্য নেটওয়ার্ক অ্যাক্সেস সীমাবদ্ধ করতে পারেন নীতি কিন্তু এই নীতির জন্য কম্পিউটারে নেটওয়ার্ক অ্যাক্সেস প্রত্যাখ্যান করা প্রয়োজন এমন সমস্ত অ্যাকাউন্টগুলিকে স্পষ্টভাবে তালিকাভুক্ত করতে হবে৷

Windows 8.1 এবং Windows Server 2012 R2-এ, নতুন SID সহ দুটি নতুন সুপরিচিত নিরাপত্তা গোষ্ঠী উপস্থিত হয়েছে৷ একটিতে সমস্ত স্থানীয় ব্যবহারকারী অন্তর্ভুক্ত রয়েছে এবং দ্বিতীয়টিতে সমস্ত স্থানীয় প্রশাসক অন্তর্ভুক্ত রয়েছে৷

| S-1-5-113 | NT AUTHORITY\Local অ্যাকাউন্ট | সমস্ত স্থানীয় অ্যাকাউন্ট |

| S-1-5-114 | NT AUTHORITY\স্থানীয় অ্যাকাউন্ট এবং অ্যাডমিনিস্ট্রেটর গ্রুপের সদস্য | প্রশাসকের বিশেষাধিকার সহ সমস্ত স্থানীয় অ্যাকাউন্ট |

এখন, স্থানীয় অ্যাকাউন্টগুলির অ্যাক্সেস সীমাবদ্ধ করতে, আপনি তাদের সাধারণ SID ব্যবহার করতে পারেন৷

৷স্থানীয় অ্যাকাউন্টের অধীনে কম্পিউটারে লগইন করার সময় এই গ্রুপগুলি ব্যবহারকারীর অ্যাক্সেস টোকেনে যোগ করা হয়।

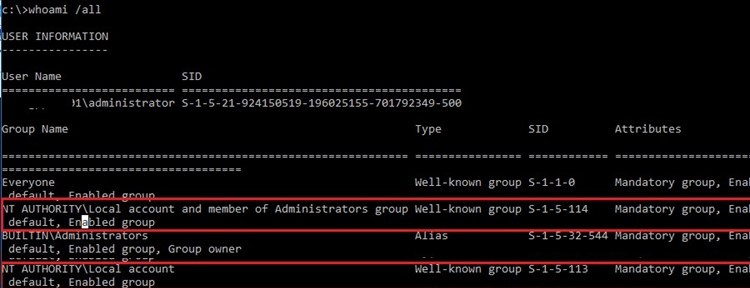

Windows 10/Windows সার্ভার 2016-এ আপনার স্থানীয় প্রশাসক অ্যাকাউন্ট দুটি নতুন নিরাপত্তা গোষ্ঠী (NT AUTHORITY\Local account (SID S-1-5-113) বরাদ্দ করা হয়েছে তা নিশ্চিত করতে এবং NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) ), কমান্ডটি চালান:

Whoami /all

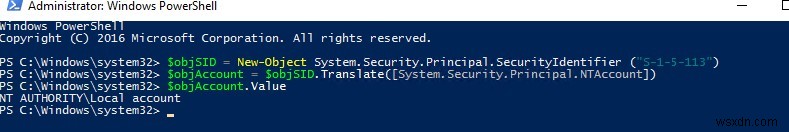

আপনি নিম্নলিখিত PowerShell স্ক্রিপ্ট ব্যবহার করে SID দ্বারা আপনার Windows ডিভাইসে এই নিরাপত্তা গোষ্ঠীগুলি বিদ্যমান কিনা তা পরীক্ষা করতে পারেন:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

যদি স্ক্রিপ্ট NT কর্তৃপক্ষ\Local অ্যাকাউন্ট ফেরত দেয় , তাহলে এই স্থানীয় গ্রুপটি (S-1-5-113 SID সহ) আপনার কম্পিউটারে বিদ্যমান।

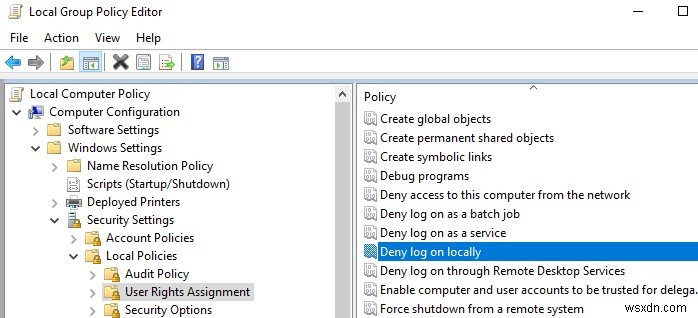

টোকেনে এই SIDগুলি ধারণকারী স্থানীয় ব্যবহারকারীর অ্যাকাউন্টগুলির অধীনে দূরবর্তী নেটওয়ার্ক অ্যাক্সেস ব্লক করার জন্য, আপনি GPO বিভাগ থেকে সেটিংস ব্যবহার করতে পারেন কম্পিউটার কনফিগারেশন -> উইন্ডোজ সেটিংস -> নিরাপত্তা সেটিংস -> স্থানীয় নীতি -> ব্যবহারকারীর অধিকার অ্যাসাইনমেন্ট .

স্থানীয় ব্যবহারকারী এবং প্রশাসকদের জন্য রিমোট ডেস্কটপ (RDP) অ্যাক্সেস অস্বীকার করুন

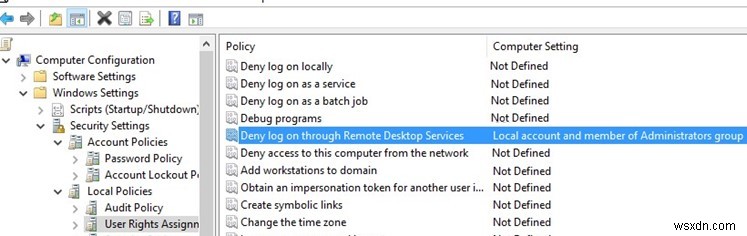

রিমোট ডেস্কটপ পরিষেবাগুলির মাধ্যমে লগ ইন করতে অস্বীকার করুন৷ নীতি আপনাকে ব্যবহারকারী এবং গোষ্ঠীগুলি নির্দিষ্ট করতে দেয় যেগুলি দূরবর্তী ডেস্কটপের মাধ্যমে দূরবর্তীভাবে কম্পিউটারে লগইন করতে স্পষ্টভাবে অস্বীকার করা হয়৷ আপনি স্থানীয় এবং ডোমেন অ্যাকাউন্টগুলির জন্য কম্পিউটারে RDP অ্যাক্সেস অস্বীকার করতে পারেন৷

ডিফল্টরূপে, Windows এ RDP অ্যাক্সেস প্রশাসকদের জন্য অনুমোদিত এবং স্থানীয় রিমোট ডেস্কটপ ব্যবহারকারীর সদস্য দলআপনি যদি শুধুমাত্র স্থানীয় ব্যবহারকারীদের জন্য (স্থানীয় প্রশাসক সহ) RDP সংযোগগুলি সীমাবদ্ধ করতে চান, তাহলে স্থানীয় GPO সম্পাদক gpedit.msc খুলুন (যদি আপনি সক্রিয় ডিরেক্টরি ডোমেনে কম্পিউটারে এই সেটিংস প্রয়োগ করতে চান, তাহলে ডোমেন গ্রুপ নীতি সম্পাদক – gpmc ব্যবহার করুন। msc)। GPO বিভাগে যান ইউজার রাইটস অ্যাসাইনমেন্ট এবং রিমোট ডেস্কটপ পরিষেবার মাধ্যমে লগ অন অস্বীকার সম্পাদনা করুন নীতি।

নীতিতে অন্তর্নির্মিত স্থানীয় নিরাপত্তা গ্রুপ "স্থানীয় অ্যাকাউন্ট এবং প্রশাসক গোষ্ঠীর সদস্য" এবং "স্থানীয় অ্যাকাউন্ট" যোগ করুন। কমান্ড ব্যবহার করে স্থানীয় গ্রুপ নীতি সেটিংস আপডেট করুন:gpupdate /force .

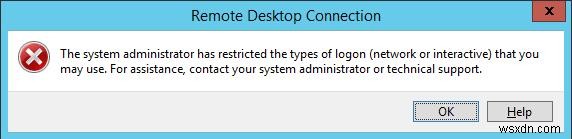

এখন, আপনি যদি স্থানীয় ব্যবহারকারীর অধীনে আপনার কম্পিউটারের সাথে RDP-এর মাধ্যমে সংযোগ করার চেষ্টা করেন, একটি ত্রুটি প্রদর্শিত হবে:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

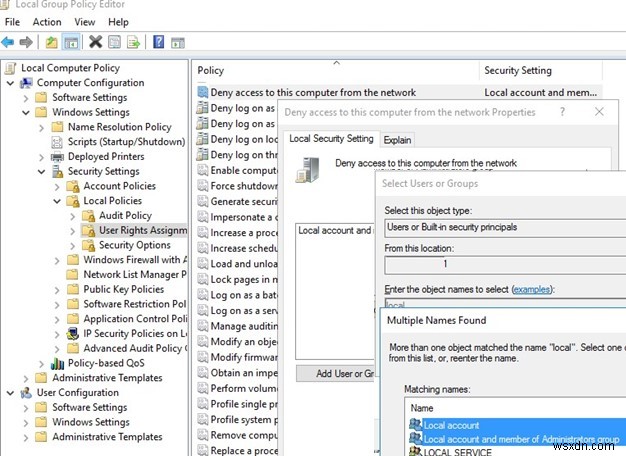

নেটওয়ার্ক থেকে কম্পিউটারে অ্যাক্সেস অস্বীকার করুন

আপনি স্থানীয় শংসাপত্রের অধীনে একটি কম্পিউটারে নেটওয়ার্ক অ্যাক্সেস অস্বীকার করতে পারেন নেটওয়ার্ক থেকে এই কম্পিউটারে অ্যাক্সেস অস্বীকার করুন নীতি।

স্থানীয় গোষ্ঠী যোগ করুন “স্থানীয় অ্যাকাউন্ট” এবং “স্থানীয় অ্যাকাউন্ট এবং অ্যাডমিনিস্ট্রেটর গ্রুপের সদস্য” নেটওয়ার্ক থেকে এই কম্পিউটারে অ্যাক্সেস অস্বীকার করুন নীতি এছাড়াও, আপনার সবসময় একটি গেস্ট অ্যাকাউন্টের অধীনে বেনামী অ্যাক্সেস এবং অ্যাক্সেস অস্বীকার করা উচিত।

একটি ডোমেন পরিবেশের জন্য, আমরা সুপারিশ করি যে আপনি নেটওয়ার্ক থেকে এই কম্পিউটারে অ্যাক্সেস অস্বীকার করুন ডোমেন অ্যাডমিনদের অ্যাকাউন্টের অধীনে ওয়ার্কস্টেশন এবং ডোমেন-সদস্য সার্ভারগুলিতে অ্যাক্সেস সম্পূর্ণরূপে ব্লক করার নীতি এবং এন্টারপ্রাইজ অ্যাডমিন নিরাপত্তা গোষ্ঠী। এই অ্যাকাউন্টগুলি শুধুমাত্র ডোমেন কন্ট্রোলার অ্যাক্সেস করতে ব্যবহার করা উচিত। এটি প্রশাসনিক (সুবিধাপ্রাপ্ত) অ্যাকাউন্ট হ্যাশ এবং বিশেষাধিকার বৃদ্ধি ক্যাপচার করার ঝুঁকি কমিয়ে দেবে।

নীতি প্রয়োগ করার পরে, আপনি কোনো স্থানীয় Windows অ্যাকাউন্টের অধীনে নেটওয়ার্কের মাধ্যমে এই কম্পিউটারের সাথে দূরবর্তীভাবে সংযোগ করতে সক্ষম হবেন না। একটি শেয়ার্ড নেটওয়ার্ক ফোল্ডারে সংযোগ করার চেষ্টা করার সময় বা স্থানীয় অ্যাকাউন্টের অধীনে এই কম্পিউটার থেকে একটি নেটওয়ার্ক ড্রাইভ ম্যাপ করার চেষ্টা করার সময়, একটি ত্রুটি প্রদর্শিত হবে:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

স্থানীয় প্রশাসক অ্যাকাউন্টের অধীনে একটি দূরবর্তী ডেস্কটপ সংযোগ স্থাপন করার চেষ্টা করার সময় (.\administrator ), একটি ত্রুটি বার্তা প্রদর্শিত হবে৷

৷The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Windows 10 এ স্থানীয়ভাবে সাইন ইন করতে ব্যবহারকারীদের অস্বীকার করুন

স্থানীয়ভাবে লগ অন অস্বীকার করুন ব্যবহার করে৷ নীতি, আপনি স্থানীয় উইন্ডোজ অ্যাকাউন্টের অধীনে কম্পিউটার/সার্ভারে ইন্টারেক্টিভ লগইন সীমাবদ্ধ করতে পারেন। GPO ইউজার রাইটস অ্যাসাইনমেন্ট-এ যান বিভাগে, স্থানীয়ভাবে লগ অন অস্বীকার সম্পাদনা করুন নীতি এতে প্রয়োজনীয় স্থানীয় নিরাপত্তা গোষ্ঠী যোগ করুন।

গ্রুপ পলিসি সেটিংস অস্বীকার করার বিষয়ে বিশেষভাবে সতর্ক থাকুন। ভুলভাবে কনফিগার করা হলে, আপনি কম্পিউটারে অ্যাক্সেস হারাতে পারেন। শেষ অবলম্বন হিসাবে, আপনি এইভাবে আপনার স্থানীয় GPO সেটিংস রিসেট করতে পারেন।

এখন, যদি একজন ব্যবহারকারী বা প্রশাসক স্থানীয় অ্যাকাউন্টের অধীনে কম্পিউটারে লগইন করার চেষ্টা করেন, একটি বার্তা প্রদর্শিত হবে।

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

এইভাবে, আপনি কম্পিউটার এবং ডোমেন-সদস্য সার্ভারগুলিতে স্থানীয় Windows অ্যাকাউন্টগুলির অধীনে নেটওয়ার্ক অ্যাক্সেস অস্বীকার করতে পারেন এবং কর্পোরেট পরিবেশের নিরাপত্তা বাড়াতে পারেন৷