ওয়ার্কফ্লো যোগাযোগ সুরক্ষিত করতে, আপনি সিকিউর সকেট লেয়ার (SSL) ব্যবহার করে একটি Oracle® অ্যাপ্লিকেশন সার্ভার কনফিগার করতে পারেন।

পরিচয়

এই পোস্টটি এসএসএল সক্ষম সহ একটি SMTP/IMAP সার্ভারের সাথে সংযোগ করার ওয়ার্কফ্লো জাভা মেইলারের একটি টেস্ট কেস সেট আপ করার কমান্ড এবং সরঞ্জামগুলির একটি উদাহরণ বর্ণনা করে৷

ওয়ার্কফ্লো জাভা মেইলার কনফিগার করতে নিম্নলিখিত বিশদ পদক্ষেপগুলি সম্পাদন করুন:

ধাপ 1:পোর্ট খুলুন

আপনার নেটওয়ার্ক টিমের সাথে কাজ করুন এবং কনকারেন্ট ম্যানেজার টায়ার থেকে নিম্নলিখিত পোর্টগুলি খুলুন:SMTP/SSL Port: 465 এবং IMAP/SSL Port: 993 .

Protocol: SMTP/SSL Port: 465

Protocol: IMAP/SSL Port: 993

PROD [<user>@servername ~]$ telnet <SMTP Server Name> 465

Trying XXXXXX...

Connected to SMTP Server Name.

Escape character is '^]'

PROD [<user>@servername ~]$ telnet <IMAP Server Name> 993

Trying XXXXXX...

Connected to IMAP Server Name.

Escape character is '^]'

ধাপ 2:ইমেল সার্ভার থেকে শংসাপত্র রপ্তানি করুন৷

গোরকনাথ রাঠোড, একজন DBA এবং ব্লগার, তার 2018 সালের পোস্টে এই পদক্ষেপটি ব্যাখ্যা করেছেন:“একটি সুরক্ষিত যোগাযোগের চ্যানেল স্থাপন করতে, ইমেল সার্ভার থেকে শংসাপত্র (একটি শংসাপত্র কর্তৃপক্ষ ইস্যু করা) সমবর্তী ব্যবস্থাপক টায়ারে আমদানি করতে হবে৷

"একটি বিশ্বস্ত সার্টিফিকেশন অথরিটি (যেমন ভেরিসাইন) দ্বারা জারি করা ইমেল সার্ভার শংসাপত্রটি সিস্টেম অ্যাডমিনিস্ট্রেটরের কাছ থেকে প্রাপ্ত করা যেতে পারে বা [নিম্নলিখিত পদক্ষেপগুলি সম্পূর্ণ করার মাধ্যমে] ডাউনলোড করা যেতে পারে:"

নিম্নলিখিত ধাপগুলি রাথড বর্ণনা করেছেন:

উ:আপনার প্রধান ওয়েব পেজ https://host.domain:port অ্যাক্সেস করুন।

B. সার্টিফিকেট দেখতে পৃষ্ঠার নীচে প্যাডলকের উপর ডাবল-ক্লিক করুন। যদি কোন প্যাডলক না থাকে, তাহলে উপরের টুলবারে:ফাইল->প্রপার্টি->শংসাপত্র নির্বাচন করুন .

C. সার্টিফিকেশন পাথ ট্যাব নির্বাচন করুন এবং:

ক প্রথম লাইনে ক্লিক করুন এবং তারপর সার্টিফিকেট দেখুন। এটি হবে রুট সার্টিফাইং অথরিটি (CA)-এর সার্টিফিকেট।

খ. বিশদ বিবরণ-এ ট্যাবে, ফাইলে অনুলিপি করুন ক্লিক করুন . এটি এক্সপোর্ট উইজার্ড শুরু করবে।

গ. অব্যাহত রাখার জন্য পরবর্তী ক্লিক করুন.

d বেস-64 এনকোডেড X.509 (.CER) নির্বাচন করুন এবং পরবর্তী ক্লিক করুন .

e ca1 লিখুন নাম হিসাবে এবং ঠিক আছে ক্লিক করুন সার্টিফিকেট রপ্তানি করতে।

চ সার্টিফিকেশন-পাথ ট্যাবিনে প্রতিটি লাইনের জন্য পূর্ববর্তী সমস্ত ধাপগুলি পুনরাবৃত্তি করুন যাতে ফাইলের নাম প্রতিবার 1 করে (যেমন, ca2, ca3) হয়।

ধাপ 3:একটি কীস্টোর তৈরি করুন

রাঠোড চালিয়ে যাচ্ছেন:“কনকারেন্ট ম্যানেজার টায়ারে একটি কীস্টোর তৈরি করুন। কীস্টোরে শংসাপত্র আমদানি করুন৷"

৷আমার দেওয়া কিছু নমুনা কোড সহ রাঠোড যে ধাপগুলি বর্ণনা করেছেন তা হল:

উ:ডিফল্ট অবস্থান (যেমন, /home/applmgr ব্যবহার করে সার্টিফিকেট ধারণ করে এমন একটি কীস্টোর তৈরি করুন ) বি. একটি FTP টুল ব্যবহার করে সমকালীন ম্যানেজার টায়ারে সার্টিফিকেট আপলোড করুন।

[<user>@servername ~]$ ls -lrt ca1.cer ca2.cer ca3.cer ca4.cer

-rw-rw-r-- 1 applmgr applmgr 1472 Jul 17 00:40 ca1.cer

-rw-rw-r-- 1 applmgr applmgr 1646 Jul 17 00:41 ca2.cer

-rw-rw-r-- 1 applmgr applmgr 1756 Jul 17 00:41 ca3.cer

-rw-rw-r-- 1 applmgr applmgr 2800 Jul 17 00:41 ca4.cer

[<user>@servername ~]$ pwd

/home/applmgr

[<user>@servername ~]$ keytool -genkey -alias -keystore -storetype JKS

Enter keystore password:

Re-enter new password:

What is your first and last name?

What is the name of your organizational unit?

What is the name of your organization?

What is the name of your city or locality?

What is the name of your state or province?

What is the two-letter country code for this unit?

Is CN=XXX, OU=XXX, O=XXX, L=XXX, ST=XXX, C=XXX correct?

[no]: yes

Enter key password for <-keystore>

(RETURN if same as keystore password):

Re-enter new password: changeit

গ. তৈরি করা কীস্টোরে শংসাপত্র আমদানি করুন৷

৷[<user>@servername ~]$ ls -la .keystore

-rw-rw-r-- 1 applmgr applmgr 1332 Jul 17 01:04 .keystore

keytool -import -alias my_cert1 -file ca1.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert2 -file ca2.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert3 -file ca3.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert4 -file ca4.cer -keystore .keystore -storepass <keystore password>

D. সার্টিফিকেট যাচাই করুন।

[<user>@servername~]$ keytool -list -keystore .keystore

Enter keystore password:

Keystore type: JKS

Keystore provider: SUN

Your keystore contains 5 entries

my_cert4, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 1E:5D:EA:8C:79:E1:89:85:1B:31:62:16:1F:D9:27:6A:56:FD:AB:37

my_cert3, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 27:AC:93:69:FA:F2:52:07:BB:26:27:CE:FA:CC:BE:4E:F9:C3:19:B8

my_cert2, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 34:0B:28:80:F4:46:FC:C0:4E:59:ED:33:F5:2B:3D:08:D6:24:29:64

my_cert1, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 27:96:BA:E6:3F:18:01:E2:77:26:1B:A0:D7:77:70:02:8F:20:EE:E4

-keystore, Jul 17, 2020, PrivateKeyEntry,

Certificate fingerprint (SHA1): E0:DA:C8:95:4F:FB:A2:82:40:9E:6A:02:A0:82:0F:35:5E:B1:FE:08

E. MAILER_SSL_TRUSTSTORE সেট করুন (যেমন, /home/applmgr/.keystore )।

এসকিউএল *প্লাস:

থেকে[<user>@servername~]$ sqlplus apps/XXXXX @$FND_TOP/sql/afsvcpup.sql

10006 Workflow Notification Mailer DEACTIVATED_SYST WF_MAILER

GSM

Enter Component Id: 10006

10243 SSL Trust store NONE NONE N

N

Enter the Comp Param Id to update: 10243

You have selected parameter: SSL Trust store

Current value of parameter: NONE

Enter a value for the parameter: /home/applmgr/.keystore

ধাপ 4:IMAPSSL / SMTPSSL এর সাথে কাজ করার জন্য মেইলার কনফিগার করুন

নিম্নলিখিত ধাপগুলি রাথড বর্ণনা করেছেন:

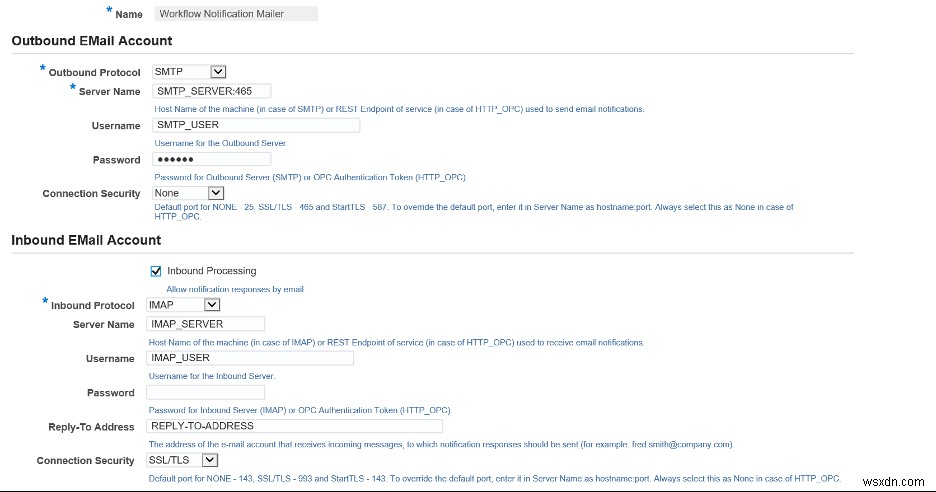

নেভিগেশন:OAM> সিস্টেম অ্যাডমিনিস্ট্রেটর> ওয়ার্কফ্লো ম্যানেজার> নোটিফিকেশন মেইলার লিঙ্কে লগ ইন করুন .

A. আউটবাউন্ড সার্ভারের নাম লিখুন এবং চেক-বক্স যাচাই করুন আউটবাউন্ড SSL সক্ষম করুন। ইনবাউন্ড সার্ভারের নাম, ব্যবহারকারীর নাম, পাসওয়ার্ড, ঠিকানার উত্তর দিন এবং চেক-বক্স যাচাই করুনইনবাউন্ড SSL সক্ষম করুন .

ধাপ 5:একটি R12 ইন্সট্যান্সের জন্য ডিবাগিং ধাপগুলি

নিম্নলিখিত ধাপগুলি রাথড বর্ণনা করেছেন:

উঃ SMTP

$AFJVAPRG -classpath $AF_CLASSPATH -Dprotocol=smtp \

-Ddbcfile=$FND_SECURE/TEST.dbc \

-Dport=465 -Dssl=Y \

-Dtruststore=/home/applmgr/.keystore \

-Dserver=email.yourdomain.com \

-Daccount=youremail@yourdomain.com -Dpassword=xxxxx \

-Dconnect_timeout=120 -Ddebug=Y \

-DdebugMailSession=Y oracle.apps.fnd.wf.mailer.Mailer

খ. IMAP

$AFJVAPRG -classpath $AF_CLASSPATH -Dprotocol=imap \

-Ddbcfile=$FND_SECURE/TEST.dbc \

-Dport=993 -Dssl=Y \

-Dtruststore=/home/applmgr/.keystore \

-Dserver=email.yourdomain.com \

-Daccount=youremail@yourdomain.com -Dpassword=xxxxx\

-Dconnect_timeout=120 -Ddebug=Y \

-DdebugMailSession=Y oracle.apps.fnd.wf.mailer.Mailer

ধাপ 6:মেইলার প্রমাণীকরণ করুন

R12.1.3-এ, ওরাকল ওয়ার্কফ্লো নোটিফিকেশন মেইলার SMTP প্রমাণীকরণ সমর্থন করে, যা আপনাকে SMTP প্রমাণীকরণের জন্য কনফিগার করা একটি এন্টারপ্রাইজ SMTP সার্ভারের সাথে বিজ্ঞপ্তি মেইলার ব্যবহার করতে সক্ষম করে।

Oracle R12.1.3 বৈশিষ্ট্যের a2014 উপস্থাপনা অনুসারে:“SMTP প্রমাণীকরণের জন্য প্রেরককে মেইল সার্ভারে নিজেকে সনাক্ত করে প্রমাণীকরণ করতে হবে। সফল প্রমাণীকরণের পরে, মেল সার্ভার প্রেরকের সেমেলগুলি প্রেরণের অনুমতি দেয়। SMTP প্রমাণীকরণ বৈধ ব্যবহারকারীদের মেল রিলে করার অনুমতি দেওয়ার জন্য ব্যবহার করা যেতে পারে যখন অননুমোদিত ব্যবহারকারীদের, যেমন স্প্যামারদের রিলে পরিষেবা অস্বীকার করে৷

"ওরাকল ওয়ার্কফ্লো বর্তমানে প্লেইন, লগইন এবং ডিআইজিএসটি-এমডি 5 প্রমাণীকরণ প্রক্রিয়া সমর্থন করে।"

ধাপ 7:পরিষেবাগুলিকে সাইকেল করুন

কনফিগারেশন সম্পূর্ণ করতে, বন্ধ করুন এবং প্রয়োজন অনুযায়ী সমস্ত পরিষেবা শুরু করুন।

উপসংহার

SSL বার্তা এনক্রিপশন, অখণ্ডতা এবং প্রমাণীকরণ প্রদান করে যোগাযোগকে সুরক্ষিত করে। পূর্ববর্তী ধাপগুলি অনুসরণ ও বাস্তবায়ন করে, আপনি সহজেই ওয়ার্কফ্লো কমিউনিকেশন সুরক্ষিত করতে পারেন।

আমাদের ডেটা পরিষেবাগুলি সম্পর্কে আরও জানুন৷

৷কোনো মন্তব্য করতে বা প্রশ্ন জিজ্ঞাসা করতে প্রতিক্রিয়া ট্যাব ব্যবহার করুন। আপনি আমাদের সাথে একটি কথোপকথনও শুরু করতে পারেন৷